OneLogin曝高危漏洞,恐致大量应用凭据外泄

安全厂商One Identity近日发布云端身份验证与访问管理(IAM)解决方案OneLogin的2025.3.0版本更新,修复了一个高风险安全漏洞CVE-2025-59363,CVSS评分为7.7。披露该问题的安全公司Clutch Security透露,攻击者可利用有效的API凭证,获取OneLogin租户中所有OpenID Connect(OIDC)应用的客户端密钥。

该漏洞影响范围广泛。OneLogin在全球拥有5500家企业客户,Clutch Security估计每家企业平均部署20至50个OIDC应用,这意味着全球可能有11万至27.5万个应用面临风险。此外,若企业使用OneLogin与第三方服务进行OIDC集成,也存在暴露风险,特别是供应商或承包商共享的API凭证,安全隐患尤为突出。

一旦被利用,攻击者可冒充合法用户,通过获取的客户端凭证对集成的应用系统实施未授权访问,进而放大供应链安全风险。攻击者只需获取某一供应商泄露的凭证,就可能波及整个组织的所有OIDC应用。

由于该漏洞的存在,任何持有有效OneLogin API凭证的攻击者均可窃取租户下全部OIDC应用的敏感信息。更严重的是,这会显著扩大供应链攻击的影响范围。例如,企业为实现系统集成,常向第三方供应商提供OneLogin API密钥,而此类密钥通常具备访问所有接口的权限。因此,攻击者不仅能获取与特定供应商对接的应用凭证,还能进一步提取其他应用的凭据,导致供应商本身也成为安全薄弱环节。

此外,攻击者可滥用泄露的客户端密码冒充应用,执行OAuth身份验证流程以获取Token,从而绕过目标服务的身份验证机制。更危险的是,攻击者可能借此在内部横向移动,访问企业的AWS、Azure、GCP等云基础设施、数据库、财务系统及关键业务系统。

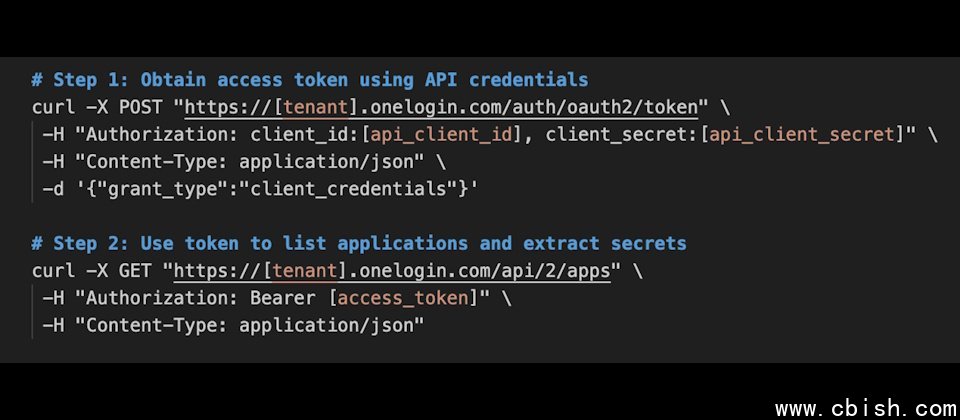

Clutch Security指出,利用该漏洞的操作门槛较低:攻击者首先使用有效的OneLogin API凭证完成身份验证,成功接入API;随后尝试通过标准的OAuth2客户端凭证流程获取持有者Token。

接着,攻击者调用/api/2/apps接口获取租户内所有OIDC应用列表,并解析响应内容提取各应用的客户端密钥。最终,攻击者可利用这些密钥模拟合法应用,访问相关集成服务,造成数据泄露与系统失陷。