利用系统内置机制冻结EDR,研究人员发现新型绕过防护技术

为了规避检测,黑客通常会想尽办法瘫痪杀毒软件及EDR(终端检测与响应)的运行。其中一种常见手段被称为“自带驱动”(BYOVD),即攻击者携带存在漏洞的合法驱动程序,借此在受攻击设备上提升权限。然而,有研究人员发现,无需植入驱动程序或利用系统中已存在的有漏洞驱动,仅通过Windows操作系统自带的工具即可实现类似效果,使终端防护机制无法正常运作。

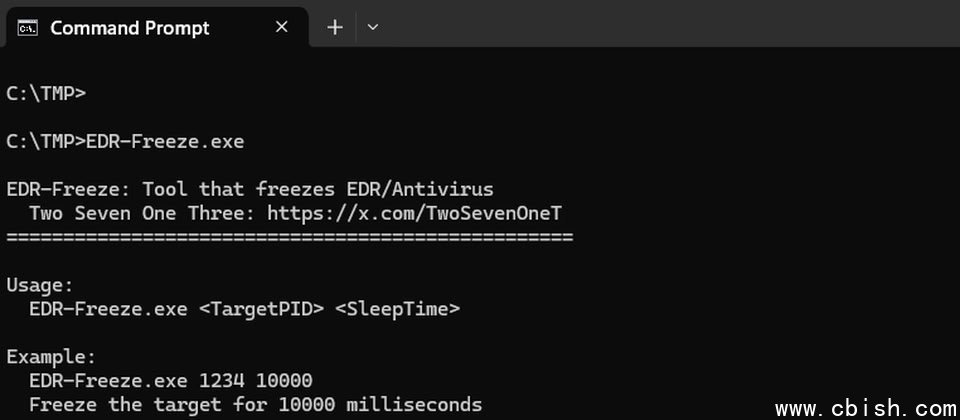

安全研究员Zero Salarium在博客中发文指出,他发现可通过Windows错误报告系统(Windows Error Reporting,WER,即WerFaultSecure.exe)使杀毒软件或EDR进程进入休眠状态。整个过程完全基于用户模式(User-mode)代码实现,无需依赖任何第三方工具。Zero Salarium还开发了名为EDR-Freeze的程序用于概念验证(PoC)。

该方法利用了Windows内置的DbgHelp库中的MiniDumpWriteDump函数。该函数主要用于生成小型内存转储文件(Minidump),这类文件是内存的快照,通常用于调试目的。为确保内存内容与进程状态一致,该库在生成Minidump的过程中会暂时挂起目标进程。

由于杀毒软件和EDR进程通常受到系统内置的Protected Process Light(PPL)机制保护,因此如何绕过PPL成为能否操控终端防护的关键。

Zero Salarium将这一手法描述为一种“竞争条件”(Race condition)攻击,并列出具体执行步骤:首先,攻击者使用名为CreateProcessAsPPL的工具,以WinTCB权限级别启动WerFaultSecure进程,并传入特定参数以触发对目标进程的内存转储操作。随后,持续监控目标进程(即杀毒软件或EDR)的状态,等待其进入挂起状态。

最终,攻击者通过调用OpenProcess并请求PROCESS_SUSPEND_RESUME权限,利用NtSuspendProcess函数将WerFaultSecure进程暂停,从而导致杀毒软件或EDR进程也持续处于挂起状态,无法继续执行防护功能。