思科发布紧急安全公告,多个防火墙产品曝高危漏洞

思科本周发布两项安全公告,警告其ASA(Adaptive Security Appliance)防火墙存在两个此前未知的重大漏洞,已被黑客利用实施攻击,其中一个漏洞危险等级高达9.9。

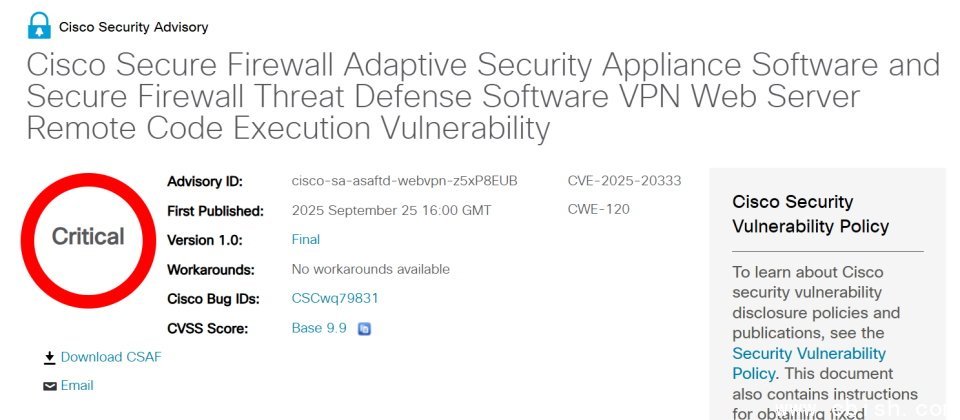

这两个漏洞分别为CVE-2025-20333和CVE-2025-20362,均影响思科ASA防火墙及思科安全防火墙威胁防御(Cisco Secure Firewall Threat Defense,FTD)软件。

其中,CVE-2025-20333存在于VPN Web Server软件中。由于对用户HTTP请求的输入验证不足,拥有有效VPN凭证的攻击者可通过发送恶意构造的HTTP请求来利用该漏洞。成功利用后,攻击者可在受影响系统上以root权限执行任意代码,从而完全控制设备,漏洞评分为9.9,属于严重级别。

CVE-2025-20362同样影响ASA和FTD的VPN Web Server组件,问题也源于对HTTP请求中用户输入的校验不严。远程攻击者可发送特制的HTTP请求触发漏洞,成功利用后无需身份验证即可访问受保护的URL资源。该漏洞评分为6.5,属于中等风险。

思科产品安全事件响应团队(PSIRT)表示,已收到相关情报,确认有攻击者或恶意程序正在尝试利用这些漏洞。目前,思科已推出相应补丁,建议所有用户尽快升级至最新版本软件。

此外,思科还发布了另一项漏洞公告CVE-2025-20363,该漏洞同样涉及Web服务模块。由于对HTTP请求的用户输入处理不当,远程攻击者可发送恶意请求,获取系统敏感信息或绕过安全机制,并在受影响设备上以root权限执行任意代码。

除ASA和FTD外,CVE-2025-20363还影响IOS、IOS XE及IOS XR软件。不同产品受影响程度略有差异:在ASA和FTD上,攻击者无需认证即可利用,风险评分为9;而在IOS、IOS XE和IOS XR设备上,经过认证但权限较低的攻击者也可能实现任意代码执行,评分为8.5。目前该漏洞尚未发现被野外利用的情况。

上述三个漏洞均由思科内部研究人员发现,并在美国、英国、加拿大和澳大利亚网络安全主管部门的协助下完成调查,思科对此表示感谢。

近期,思科网络设备频繁遭遇安全威胁。就在本周早些时候,思科刚刚通报了IOS/IOS XE软件遭零日漏洞攻击的事件。