今天的网络安全新闻主要与人工智能有关,其中最受关注的部分,是安全厂商Check Point揭露黑客滥用渗透测试自动化平台HexStrike-AI的情况,由于这款工具发布不久就被用于将漏洞打造成武器,并用于实际攻击行动,这种现象相当值得关注,因为黑客可通过这类工具大幅缩短准备时间,也能通过自动化大规模扫描,广泛寻找攻击目标。

另一项消息是涉及大型语言模型(LLM)不设防的现象,思科通过物联网搜索引擎发现,全球有超过1千台Ollama服务器暴露在互联网上,可公开访问,其中有近2成模型可在无需通过身份验证的情况下,响应请求并执行模型推论,从而形成可被滥用的攻击面。

【攻击与威胁】

AI渗透测试自动化平台HexStrike-AI遭滥用,黑客快速将Citrix NetScaler零时差漏洞用于实际攻击

在网络安全攻防当中,生成式AI已具有举足轻重的地位,许多网络安全防护解决方案都引入这种技术,虽然引入AI能够协助安全人员更有效率地处理相关工作,然而一旦这类工具被黑客利用,也同样可能导致网络安全威胁加剧。

在网络安全攻防当中,生成式AI已具有举足轻重的地位,许多网络安全防护解决方案都引入这种技术,虽然引入AI能够协助安全人员更有效率地处理相关工作,然而一旦这类工具被黑客利用,也同样可能导致网络安全威胁加剧。

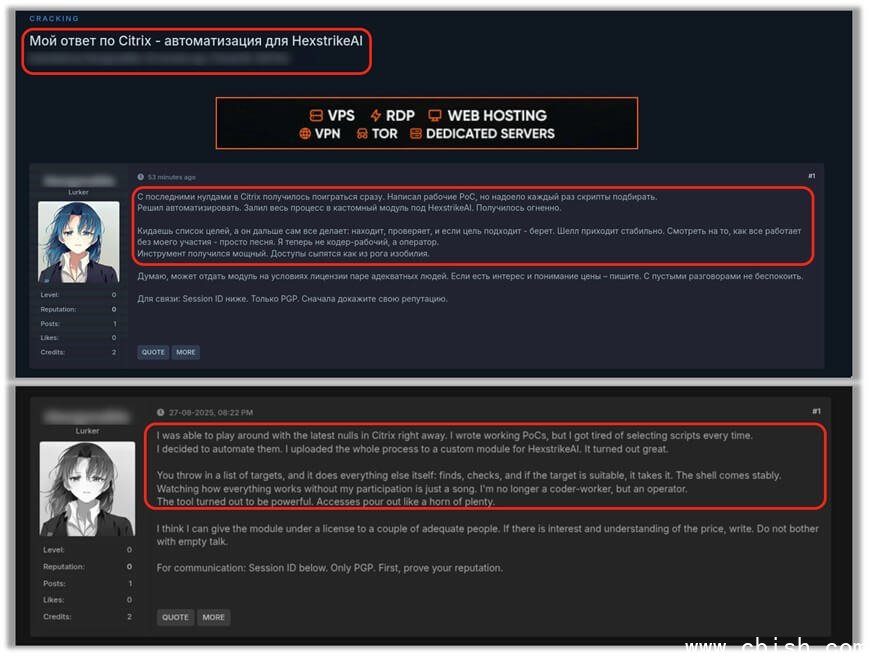

例如,号称能整合超过150款安全工具,以及12款AI代理的自动化网络安全防御框架Hexstrike-AI,就是这种形态的例子,安全厂商Check Point发现,在这款框架首次推出正式版本(编按:应为8月中旬发布的6.0版)之后不久,地下论坛出现尝试用来利用零时差漏洞的讨论,甚至用于实际的攻击行动。

然而,这种高度自动化工具,也成为黑客试图利用的目标。Check Point发现,在Hexstrike-AI正式推出数小时之后,暗网的聊天室有黑客尝试用来追踪近期公布的零时差漏洞,后续更用于实际攻击行动,在受害系统植入Web Shell,以便远程进行未经授权的代码执行。Check Point强调,这次黑客使用的漏洞其实很复杂,正常来说需要相当高深的技术才能利用,但黑客声称,原本需要好几天的时间才能找到利用漏洞的方法,他们借助Hexstrike-AI之后,只花费不到10分钟。

逾千台Ollama服务器暴露,近2成无需通过认证就能用于执行模型推论

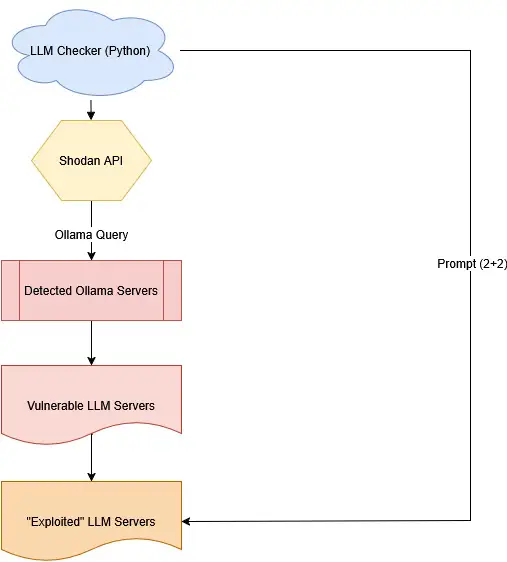

思科近日通过Shodan搜索引擎搭配自制Python工具,检测到1,139台Ollama服务器对外开放,其中214台可在无需任何认证的情况下,响应请求并执行模型推论,约占18.8%。这项调查结果显示,不少企业和个人部署大型语言模型(LLM)时忽视访问控制与网络隔离,形成可被滥用的攻击面。

思科近日通过Shodan搜索引擎搭配自制Python工具,检测到1,139台Ollama服务器对外开放,其中214台可在无需任何认证的情况下,响应请求并执行模型推论,约占18.8%。这项调查结果显示,不少企业和个人部署大型语言模型(LLM)时忽视访问控制与网络隔离,形成可被滥用的攻击面。

研究人员采取被动式检测,以降低触发入侵检测或侵犯使用政策的风险。第一阶段使用Shodan查询,锁定Ollama常见的11434端口号与服务横幅,再结合关键字比对,研究人员发现,许多实例在HTTP头中显示Server为Uvicorn,这一指标被用来强化指纹识别。第二阶段,研究团队以极简测试,请求验证服务器是否要求认证,当服务器响应HTTP 200并正确回复测试结果,表示可在未经认证下接受并执行模型推论请求,安全风险极高。

结果显示,这些外曝服务器分布广泛,美国占36.6%,中国占22.5%,德国占8.9%,其中约8成虽未加载模型,但仍能对外接受连接,潜在风险包括被未授权上传模型、配置修改或进行资源耗尽攻击。另一项值得注意的是,88.89%端点使用OpenAI兼容路径,如v1/chat/completions,而这种标准化虽有利于应用整合,但也使攻击者能快速横向滥用不同平台。

5年前公开的TP-Link无线Wi-Fi信号扩展器漏洞遭到利用

9月2日美国网络安全与基础设施安全局(CISA)提出警告,TP-Link无线Wi-Fi信号扩展器安全漏洞CVE-2020-24363已遭利用,将其列入已遭利用的漏洞名单(KEV),要求联邦机构限期在9月23日前完成修补。

此漏洞影响无线Wi-Fi信号扩展器TL-WA855RE,当时TP-Link已发布相关固件修补,攻击者有机会在未经授权的情况下,发出特制的TDDP_RESET POST请求,让扩展器重启并恢复出厂设置,并设置新的管理员密码以便进行未经授权访问,CVSS风险评分为8.8分。

其他攻击与威胁

◆社交媒体X的Grok AI遭滥用,黑客以此散布恶意链接

◆SaaS厂商Workiva客户资料外泄,攻击者访问Salesforce系统得逞

◆OneDrive钓鱼锁定高管而来,假借薪资为幌子,意图窃取账号密码资料

◆安卓恶意软件加载工具投放金融木马、间谍软件、窃资软件

◆美国指控机器人玩具制造商Apitor将儿童资料传送至中国

【漏洞与修补】

Google发布安卓9月例行更新,修补112项漏洞

9月2日Google发布安卓操作系统的每月例行更新,修补112个安全漏洞。值得关注的是,这次修补的漏洞有4个为重大等级,这些是:安卓系统的远程代码执行(RCE)漏洞CVE-2025-48539,以及存在于高通组件的CVE-2025-21450、CVE-2025-21483、CVE-2025-27034。虽然Google公布的信息相当有限,无从得知其他细节,不过鉴于这些漏洞被评为重大风险,代表可能相当容易利用,且影响非常严重,用户还是应尽快应用相关更新,也有待后续有研究人员进一步揭露其他信息。

在上述漏洞之外,本次有两项高风险漏洞被用于针对性攻击,这些漏洞是CVE-2025-38352、CVE-2025-48543,皆能被用于提升权限,攻击者利用的过程无需额外权限,也无需用户互动。

【网络安全产业动态】

林宜敬接任数发部长,续推AI产业发展、强化网络安全韧性、打击诈骗,加速数字政府建设

9月3日数发部长林宜敬举行媒体茶叙,强调将延续数发部先前的施政方针,持续推动AI产业、网络安全韧性、打击诈骗等政策,作为数字政府的推手,数发部将加速数字凭证钱包等数字政府建设。

林宜敬过去担任数发部次长时,多次代表数发部推动AI产业生态、打击诈骗、网络安全等活动,而在接替黄彦男带领数发部,林宜敬直言未来将会延续数发部目前推动的政策,持续推动国内AI产业发展,强化网络安全韧性,与平台业者合作推出各种打击诈骗措施。

首先是AI方面,数发部已拟订AI基本法草案,近期获得行政院通过,将送立法机构审查。另外,数发部也扮演火车头的角色,除了推动政府机关导入AI,也推动数字经济发展,特别是AI的产业化,以及产业的AI化。

Varonis买下邮件安全厂商SlashNext

专注于数据安全与治理的美国安全厂商Varonis Systems于周二(9月2日)宣布,已买下AI原生电子邮件安全厂商SlashNext,外传该交易最多价值1.5亿美元。

针对买下SlashNext的动机,Varonis表示,SlashNext所采用的预测性AI模型能通过计算机视觉、自然语言处理与虚拟浏览器等技术,以避免用户受到社交工程的攻击;而且SlashNext拥有全球最好的检测引擎,在Tolly Group针对云端电子邮件安全供应商所进行的测试中,SlashNext的整体检测准确率高达99%,对商业电子邮件诈骗(BEC)及二维码攻击的检测率更是高达100%,领先Abnormal Security与Mimecast等竞争对手。

【iThome 2025企业网络安全大调查|新兴网络安全投资】IT供应链风险管理达两成,企业浏览器与云端灾难恢复渐受重视

为了应对日益严峻的网络安全威胁,新兴解决方案亦受企业看重,在2025年iThome CIO暨网络安全大调查中,我们不仅观察台湾大型企业的网络安全投资重点,也特别关注对新兴方案的采用趋势。

在此次新兴网络安全投资重点排行中,今年我们特别将调查结果划分3大类,以保护领域的前五名而言,第一名是API Protection,要投资此方案的企业比例已达28%;名列第二的OT安全算是部分产业专属议题,有4成医疗业、3成高科技制造看重,但金融业为0,因此整体平均约2成。值得注意的是,SSE/SASE的比例仅有15%,比例不算高,由于市场上已有相当多厂商聚焦于此,后续市场采用动向值得关注。

近期网络安全日报

【9月3日】安全厂商证实遭Salesloft Drift供应链攻击事故波及,云端CRM系统数据外泄

【9月2日】企业网站「联系我们」表单成黑客跳脱钓鱼制式流程的管道

【9月1日】已弃用的输入法更新服务器被用于攻击特定中国大陆用户