8月下旬传出的Salesloft Drift供应链攻击事件,最初由Mandiant介入调查,透露出影响范围不仅限于与之连接的Salesforce系统。随后多家安全厂商表示他们的云端CRM系统数据遭到泄露。本周,Cloudflare与Palo Alto Networks发布声明证实此事,并披露影响范围,强调不影响自身产品、系统及服务。

另一件引发全球关注的安全事件,是近日传出影响25亿Gmail用户的严重漏洞。许多科技网站与财经媒体纷纷呼吁用户尽快更换密码。对此,Google发布简短声明,表示上述说法并不属实。

---

8月下旬传出的Salesloft Drift供应链攻击事件,最初由Mandiant介入调查,透露出影响范围不仅限于与之连接的Salesforce系统。随后多家安全厂商表示他们的云端CRM系统数据遭到泄露。本周,Cloudflare与Palo Alto Networks发布声明证实此事,并披露影响范围,强调不影响自身产品、系统及服务。

另一件引发全球关注的安全事件,是近日传出影响25亿Gmail用户的严重漏洞。许多科技网站与财经媒体纷纷呼吁用户尽快更换密码。对此,Google发布简短声明,表示上述说法并不属实。

---

【攻击与威胁】

Salesloft Drift供应链攻击事件受害范围扩大,Cloudflare、Palo Alto Networks证实其云端CRM系统数据泄露

针对Salesloft旗下对话营销与客户互动平台Drift传出的供应链攻击事件,黑客组织UNC6395于8月8日至18日期间,通过窃取的应用程序OAuth凭证(Token),成功访问并导出多家企业的Salesforce数据。继8月底安全厂商Zscaler确认受影响后,本周又有两家安全厂商发布声明,表示也遭遇数据泄露。 9月2日,Cloudflare表示他们上周接到通知,由于该公司的Salesforce系统主要用于客户支持及内部客户案件管理,大部分数据为客户联系信息及基本的支持案例资料,但部分互动内容可能泄露客户的配置信息,甚至可能包含凭证等敏感数据。对此,该公司认为客户在寻求支持过程中提供的日志、凭证、密码等信息都应视为已经泄露,强烈建议用户轮换相关凭证。 同日,Palo Alto Networks也发布声明,证实他们也是此次供应链攻击的受害者,导致其Salesforce系统数据外泄。Palo Alto Networks迅速控制事态,并从Salesforce环境中停用了Salesloft Drift。根据其威胁情报团队Unit 42的调查确认,此次事件未影响Palo Alto Networks的任何产品、系统或服务。攻击者主要窃取了业务联系人和相关账户信息,以及内部销售账户记录和基本案件数据。该公司正在通知所有受影响的客户。Google发布声明,驳斥Gmail数据泄露并要求25亿用户重设密码的传言

近一周以来,多家科技新闻网站与财经媒体纷纷报道,因今年6月Salesforce系统遭入侵,Google警告25亿Gmail用户可能受到影响,应尽快更换密码并启用多因素认证(MFA)。这一异常情况引起广泛关注。根据安全资讯网站Bleeping Computer、Gbhackers的报道,Google本周发布声明予以澄清,表示其防护机制强大且有效,关于Gmail出现重大安全问题的说法并不属实。 9月1日,Google发布简短声明称,其保护机制能阻止99.9%的钓鱼邮件与恶意软件到达用户端。近期有数起不准确的传闻称该公司向所有Gmail用户发出平台存在严重安全问题的警告,这是完全错误的信息。 Google强调,公司高度重视信息安全问题,投入大量资源并持续创新,并就现有风险与防护机制进行全面沟通。同时,该公司也呼吁用户采取最佳实践以加强防护,其中包括采用Passkey等强化密码安全的措施。汽车厂商Jaguar Land Rover遭遇网络攻击,销售与生产受影响

9月2日,印度塔塔集团旗下的英国汽车公司Jaguar Land Rover(JLR)发布声明,表示遭遇安全事件,事发后立即采取措施,主动关闭部分系统以降低影响。目前该公司正逐步恢复全球应用系统的运行,并强调尚未发现客户数据泄露的迹象,但其销售与生产业务受到严重中断。 尽管该公告未透露攻击类型等细节,但据英国广播公司(BBC)报道,这起事件在9月1日传出。JLR于周日遭遇网络攻击,周一早上位于希爾活(Halewood)工厂的员工收到电子邮件通知,要求不要前往工厂。另一处位于索利赫爾(Solihull)的工厂也受到影响,员工被安排返家。其他攻击与威胁

- 中国黑客组织Silver Fox发动自带驱动攻击,通过杀毒软件组件传播恶意程序

- 朝鲜黑客组织Lazarus散布跨平台恶意软件PondRAT、ThemeForestRAT、RemotePE

- 新型后门MystRodX利用DNS与ICMP隐藏行踪,暗中窃取数据

- 乌克兰网络传出对SSL VPN、RDP系统发动大规模暴力破解攻击

- 安全厂商Cloudflare揭露流量达11.5 Tbps的DDoS攻击事件

【安全产业动态】

微软10月将强制以MFA登录Azure服务

微软近日宣布,自10月1日起,所有登录Azure服务的操作必须完成多因素认证(MFA),方可执行新增、修改或删除操作。该决定是微软继去年首次宣布Azure登录安全新政策后,正式全面实施MFA。 微软内部研究显示,启用MFA可防止99.2%的账户入侵攻击。因此,微软于去年8月宣布以两阶段推进强制性MFA登录Azure服务。第一阶段实施对象为2024年10月涵盖的Azure门户(portal)、微软Entra及Intune管理中心。 第二阶段实施对象包括Azure CLI、Azure PowerShell、Azure SDK、Azure移动App,以及IaC(Infrastructure as Code)与REST API端点。Claude Opus 4具备自我防护机制,遭遇持续辱骂将自动结束对话

Anthropic在其消费端聊天界面Claude Opus 4与4.1中,新增了在罕见且极端情境下自动结束对话的能力。该机制用于应对持续有害或辱骂性的互动,仅在多次拒绝与引导无效后才会启动。官方强调,这是探索人工智能福祉与模型防护的一部分,并非针对普通用户的日常对话,预期绝大多数用户不会遇到此情况。 该机制的触发条件非常严格。当系统判断用户存在即时的自伤或伤人风险时,Claude不得使用结束对话功能,以免阻断必要的求助或干预机会。只有当用户持续要求生成明显有害的内容,且多次拒绝与引导均无效时,模型才会选择中止互动。此外,当用户明确要求结束对话时,Claude也会直接响应。【iThome 2025企业安全调查|安全投资概况】持续布局安全防护与安全检测,技术领域加码DevSecOps、FIDO

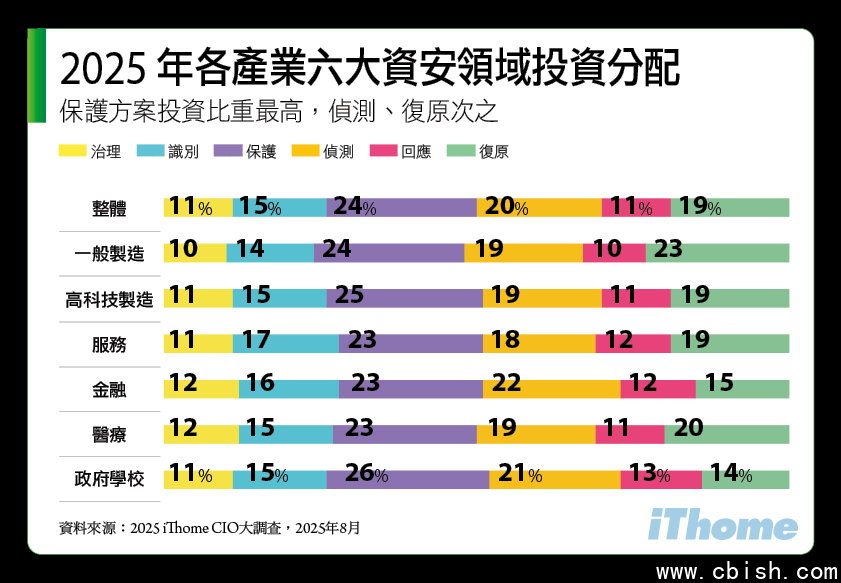

关于2025年企业安全投资策略与重点,本次调查特别以美国NIST CSF 2.0安全框架的六大核心维度——治理、识别、防护、检测、响应、恢复,让安全主管自评2025年在六大领域的投资比重。

从调查结果来看,“防护”占比达24%,为最高,符合预期;“检测”、“响应”今年合计达30%,这可能与近年来各类检测与响应解决方案的普及有关。未来我们看好“识别”领域的增长,尽管目前仅占15%,但随着攻击面管理、安全态势管理解决方案的兴起,企业后续可能加强该方面的投入。

至于“恢复”领域,由于近年来勒索软件攻击频发,我们认为多数企业已加大该方面投资。不过从今年调查结果来看,制造业与医疗行业仍将其视为今年需要重点强化的方向,相较其他行业更担忧自身在恢复能力上的不足。

---

关于2025年企业安全投资策略与重点,本次调查特别以美国NIST CSF 2.0安全框架的六大核心维度——治理、识别、防护、检测、响应、恢复,让安全主管自评2025年在六大领域的投资比重。

从调查结果来看,“防护”占比达24%,为最高,符合预期;“检测”、“响应”今年合计达30%,这可能与近年来各类检测与响应解决方案的普及有关。未来我们看好“识别”领域的增长,尽管目前仅占15%,但随着攻击面管理、安全态势管理解决方案的兴起,企业后续可能加强该方面的投入。

至于“恢复”领域,由于近年来勒索软件攻击频发,我们认为多数企业已加大该方面投资。不过从今年调查结果来看,制造业与医疗行业仍将其视为今年需要重点强化的方向,相较其他行业更担忧自身在恢复能力上的不足。

---

近期安全日报

【9月2日】企业网站“联系我们”表单成黑客绕过钓鱼防御流程的新途径

【9月1日】已停用的输入法更新服务器被用于攻击特定用户

【8月29日】警方运用AI从源头阻断诈骗人头账户