美国网络安全与基础设施安全局(CISA)本周警告,TP-Link Wi-Fi网络设备软件一项5年前的老漏洞正在被滥用,攻击已EoL的产品。

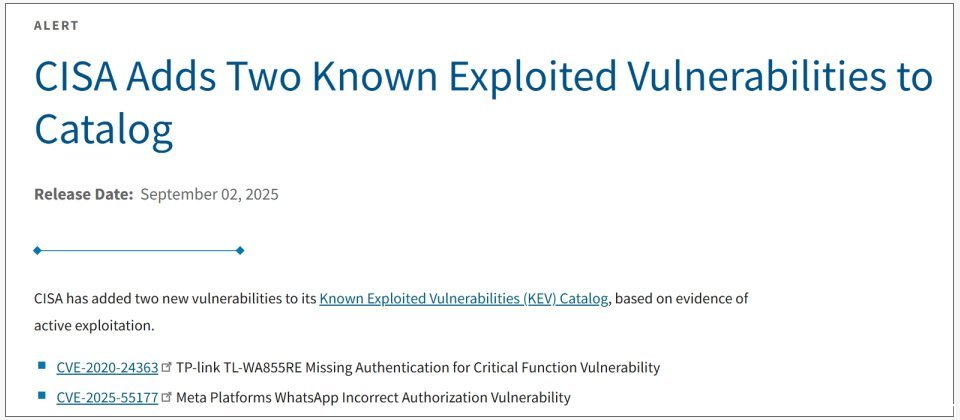

TP-Link的CVE-2020-24363是被列入CISA已知滥用漏洞(Known Exploited Vulnerabilities)名单的漏洞。

该漏洞允许同一网络上未经验证的攻击者发送TDDP_RESET POST请求,进行出厂重置(factory reset)及重启。攻击者可借此设置新的管理员密码从而访问控制设备,为风险值8.8的漏洞。

不过CISA并未说明该漏洞的滥用细节,包括是黑客攻击还是恶意程序。

5年前公布时,CVE-2020-24363影响的是 TP-Link TL-WA855RE V5使用的固件。TL-WA855RE V5为Wi-Fi信号网络扩展器。当时厂商已经发布TL-WA855RE(EU)_V5_200731更新版固件修补。不过该产品虽然目前在网络上仍在销售,但根据TP-Link官网信息,该设备已经是EoL(End of Life)产品,这意味着厂商不会再发布任何更新软件。用户最好更换为新产品以确保安全。

其他被CISA列入的漏洞

CISA最新公告还包含Meta WhatsApp的CVE-2025-55177及Citrix Netscaler 的CVE-2025-7775。WhatsApp的CVE-2025-55177近日被用于对iPhone感染间谍软件以窃听通信内容。WhatsApp已在上周修复了iOS及macOS版WhatsApp的漏洞。Citrix Netscaler的CVE-2025-7775影响Citrix NetScaler ADC与NetScaler Gateway,可被触发内存溢出导致远程执行任意代码或拒绝服务(DoS),Citrix也已发布新版软件修复。