安全研究人员发表论文,揭露了名为“Battering RAM”的攻击方法。该攻击仅需一块成本约50美元的定制内存中介层,即可绕过Intel Scalable SGX与AMD SEV-SNP这两种主流机密计算技术的内存加密与启动验证机制。在SGX上,攻击者可获得受保护内存的任意明文读写能力;在SEV-SNP上,攻击者可破坏验证机制(Attestation),直接动摇公有云机密计算所宣称的“即使云服务商也无法查看数据内容”的安全前提。研究团队指出,此类攻击无法通过软件或固件更新轻易修补。

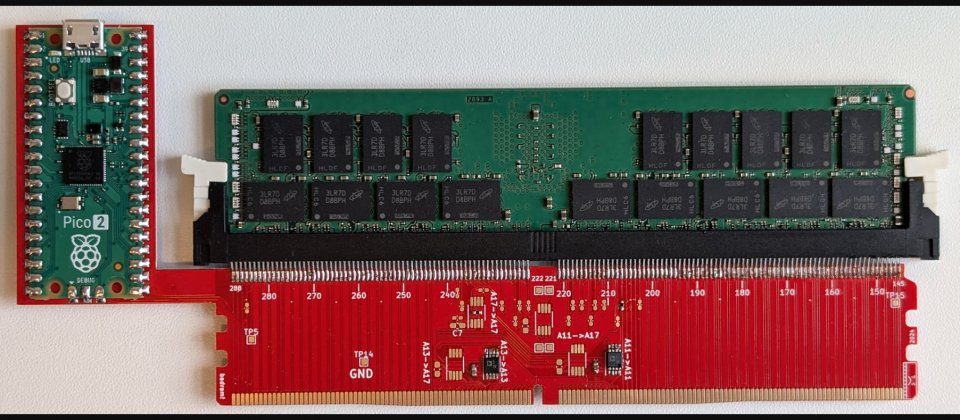

Battering RAM研究团队在处理器与DDR4 DRAM之间插入了一块自制的中介层电路板。在系统启动阶段,该中介层不干扰任何正常流程,使平台的信任启动与内存校验顺利通过。待系统进入正常运行后,中介层切换至恶意模式,悄悄将受保护的内存地址重定向至攻击者控制的区域,实施密文重放(Ciphertext Replay)与内容篡改。

Battering RAM研究团队在处理器与DDR4 DRAM之间插入自制中介层(Interposer)电路板,其手法是利用中介层在系统运行期间动态改写内存地址映射,制造看似合法但指向错误物理位置的内存地址别名。中介层在开机时完全隐身,确保平台的信任启动与内存检测机制正常通过;待系统运行后,才激活攻击模式,将原本受保护的内存地址悄悄重定向至攻击者掌控的区域,进行密文重放与内容篡改。

Battering RAM特别强调,其攻击条件与成本均符合现实可行性:攻击者仅需一次短暂的物理接触,在服务器主板与内存模块之间插入中介层即可,无需昂贵的高频测量仪器,也不依赖时序干扰或不稳定的微架构行为。该攻击主要针对采用DDR4内存的云端与托管环境,尤其是运行机密计算工作负载的公有云数据中心。潜在攻击者包括有权进出机房的云服务商员工、运维或保洁人员,甚至可能是硬件运输与制造过程中的供应链污染。

该研究指出的关键问题在于,当前主流的可扩展内存加密方案大多仅针对被动窃听威胁设计——即同一物理地址上的相同明文始终对应固定的密文,这种设计虽能有效抵御冷启动等直接读取内存内容的攻击,却未引入新鲜度验证机制。

Intel SGX与AMD SEV-SNP已被多家主流公有云服务商采用,广泛应用于通信、浏览器、医疗等领域的实际生产场景。Battering RAM研究团队表示,英特尔与AMD均已确认该发现。但由于攻击面位于处理器与DRAM之间的物理总线层面,现有平台仅靠固件或操作系统更新无法彻底防御。要从根本上解决问题,恐怕必须在下一代内存加密设计中,引入对重放攻击与地址别名攻击更强的防护机制。