Salesloft于8月20日发布公告说明,Drift与Salesforce整合出现资安事件,并主动撤销所有存取与更新权杖,要求管理员重新验证。随后Google威胁情报团队与Mandiant于8月27日进一步揭露,攻击者UNC6395自2025年8月8日开始,至少到8月18日,透过窃取的Drift应用OAuth凭证,成功存取并汇出多家企业的Salesforce资料。

Drift是一款对话式行销与客户互动工具,能将网站访客或对话纪录串接进Salesforce,方便销售与客服团队追蹤潜在客户。Drift在2024年被Salesloft收购后,成为其产品组合的一部分,并持续以第三方应用形式,提供与Salesforce的整合服务。

攻击者UNC6395的目的相当明确,锁定云端凭证与敏感资讯,包括AWS存取金钥AKIA、密码以及Snowflake相关权杖,攻击者在窃得资料后,会搜寻可用来渗透其他环境的机密字串。虽然攻击者曾尝试删除查询作业以降低被发现的机会,但日誌仍保留完整记录,建议受影响组织应检视相关事件记录,以釐清资料外洩範围。

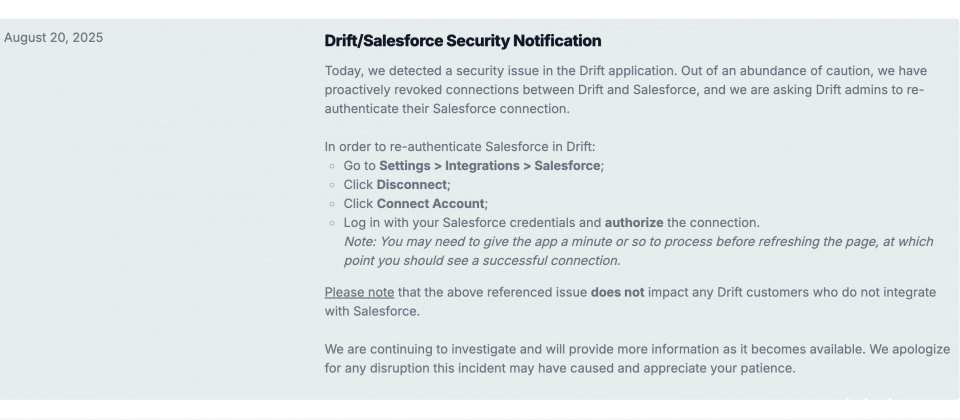

Salesloft与Salesforce于8月20日已撤销Drift应用的所有存取与更新权杖,并将该应用自AppExchange下架,强调此问题并非Salesforce核心平台漏洞所致。Salesloft也表示,仅使用Drift与Salesforce进行整合的客户受波及,未启用整合的用户未受影响。

调查指出,攻击者透过SOQL对Salesforce物件进行查询,涵盖Account、Opportunity、User与Case等,并撷取使用者的姓名、电子邮件、部门与登入时间等栏位。这些资讯不仅能揭露企业内部结构,也可能被利用来针对性攻击或建立进一步的渗透路径。

Google提醒,只要有使用Drift与Salesforce整合的企业,应将储存在Salesforce的资料视为可能已外洩,并立即展开调查,建议可从日誌与Event Monitoring检查与Drift相关的异常活动,并依照公布的攻击指标比对可疑来源。

同时,企业需彻底搜寻Salesforce物件中是否存放凭证或敏感资讯,一旦发现应立即撤销与轮换,并调整存取设定以缩短凭证有效时间。在存取管控则需落实最小化权限原则,限制Connected App的OAuth範围,启用IP限制与可信任的登入区段,并移除不必要的API使用权限,以降低进一步被滥用的风险。

Google进一步提醒,虽然目前未见此事件直接波及Google云端客户,但要是企业在Salesforce中储存GCP服务帐户金钥,同样需要检查是否外洩。