勒索软件Clop利用Oracle E-Business Suite漏洞攻击,黑客活动或早于披露时间

针对上周爆发的勒索软件Clop利用Oracle E-Business Suite(EBS)零日漏洞CVE-2025-61882发起攻击的事件,在传出Google威胁情报团队(GTIG)及安全企业Mandiant介入调查后,引发安全圈高度关注。多家安全机构纷纷参与分析,目前已有新进展:黑客可能早在两个月前就已开始相关攻击活动。

安全企业CrowdStrike指出,此次攻击行动很可能由名为Graceful Spider(亦被称为TA505、Hive0065、Gold Tahoe)的黑客组织所为,最早利用该漏洞的时间可追溯至8月9日。不过,该公司认为,可能还有其他黑客组织也参与了对CVE-2025-61882的利用。

此前传出向多家企业高管发送勒索信的黑客身份,已被确认为Graceful Spider。原因是在一个疑似Scattered Spider、Lapsus$(CrowdStrike称为Slippy Spider)、ShinyHunters合作使用的Telegram频道中,有成员发布了关于EBS漏洞的信息,并对Graceful Spider的攻击手法提出批评。然而,CrowdStrike表示,目前尚不清楚该成员如何获得该漏洞细节,也无法确认频道其他成员是否将其用于实际攻击。但Oracle在CVE-2025-61882安全公告中提到的入侵指标(IoC),正是基于该Telegram频道成员提供的概念验证程序(PoC)而生成。

攻击者究竟是如何将CVE-2025-61882投入实际攻击的?首先,他们通过发送特定HTTP请求,绕过身份验证机制。在部分攻击活动中,CrowdStrike确认攻击目标直指EBS的管理账户。

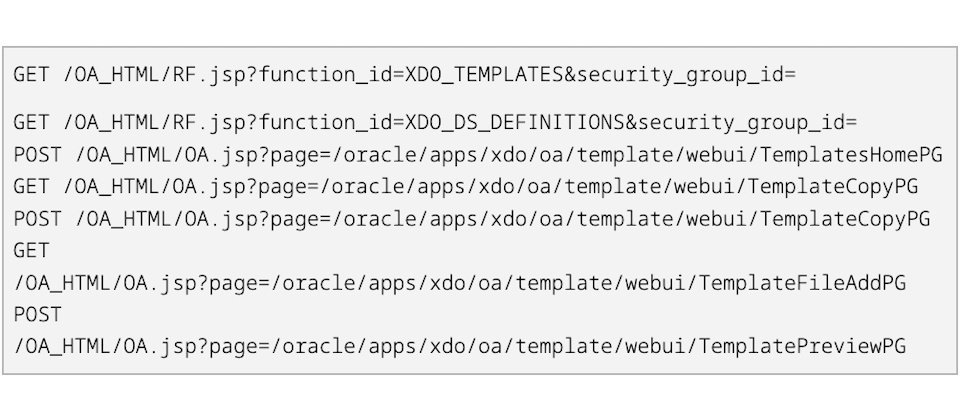

随后,为执行任意代码,攻击者将目标锁定在XML Publisher Template Manager组件,通过发送请求上传并执行恶意XSLT模板文件。一旦该模板文件成功运行,Java网页服务器便会与攻击者的基础设施建立连接,从而让攻击者远程在EBS系统中植入Web Shell,借此执行指令并建立持久化访问通道。