去年2月遭到美国、英国等10个国家执法机构及欧洲刑警组织(Europol)联手,破坏基础设施的勒索软件黑客组织LockBit,虽然当时黑客宣称在不到一周的时间就恢复运作,但后续不少消息都与执法机构的行动或成果有关。如今这个黑客组织宣布推出大幅改版的勒索软件,有安全企业取得相关文件进行分析,再度引发安全圈高度关注。

新版勒索软件支持多平台,首度针对VMware开发专用工具

安全企业趋势科技指出,他们近日取得LockBit 5.0最新版本的文件并进行分析,黑客延续先前的跨平台攻击策略,开发了Windows与Linux版本,此外,还首次打造专门针对VMware虚拟化平台ESXi的恶意软件。这些勒索软件存在共通的特性,即在加密完成的文件中,会随机添加16个字符的扩展名,并且在所有文件加密完成后,清除系统事件日志。

这项分析结果受到关注的原因在于,今年9月上旬,LockBit在网络犯罪论坛RAMP宣布,将在该组织成立6周年之际推出LockBit 5.0,号称加密文件的程序已重新编写,与此前开发的作案工具明显不同;此外,附属团伙(Affiliate)必须预先支付一笔费用才能访问管理控制台,但当时LockBit 5.0并未设立公开的受害者名单网站,因此该组织宣称企图卷土重来,许多人持半信半疑态度。

直到最近趋势科技表明已取得相关文件,才证实这些黑客打算东山再起的消息并非空穴来风。该公司先找到Windows版本,随后确认了Linux版本及ESXi版本的存在。其中,Windows版本通过DLL反射技术加载有效载荷(Payload);而Linux版本具备类似功能,可对特定文件夹或文件类型进行加密;至于ESXi版本,主要功能是加密虚拟机(VM)。

趋势科技指出,这批新版恶意程序保留了上一代4.0版本的代码特征,例如相同的哈希算法以及解析API的方法,这表明LockBit 5.0是在原有代码基础上演进而来的,并非他人模仿或盗用名义打造的新版本。

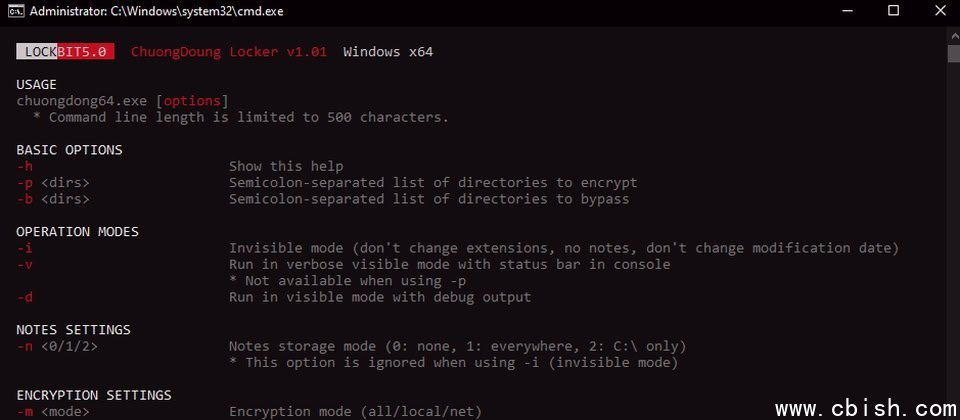

其中,新版较为特别的地方在于,黑客为附属团伙增加了说明功能(-h参数),不仅列出全部功能,还提供命令示例供参考。这意味着附属团伙无需记忆相关参数和指令,只需参照说明内容即可执行所需加密操作,大幅降低技术门槛。值得一提的是,LockBit 5.0的Linux版本特别提供详细的运行日志记录,可列出所有被加密的文件以及被排除的文件夹。

对于此次黑客专门针对VMware打造的加密工具,趋势科技指出,该勒索软件与Windows版、Linux版具备相同功能,但加入了虚拟化平台专用的参数和功能,包括对特定文件夹及虚拟机配置文件进行加密的能力。