约从7月下旬开始,骇客组织ShinyHunters接连传出对保险业、精品业、科技业发动攻击,而且手法疑似都是对这些公司的员工发动语音网钓攻击,从而窃取Salesforce存放的资料,这样的情况让人不禁怀疑他们与骇客组织Scattered Spider有合作关係,如今有资安业者证实此事,表示他们找出多项证据,两个组织合作已有一段时日。

此外,对于去年3月传出的XZ Utils程序库供应链攻击,本週有新的调查结果出炉,指出有扩大的趋势;今年4月修补的开放电信平台(OTP)满分资安漏洞CVE-2025-32433,也出现类定OT环境的攻击行动。

?

【攻击与威胁】

ShinyHunters、Scattered Spider狼狈为奸,锁定Salesforce系统发动攻击

最近一个月,接连传出骇客组织ShinyHunters(UNC6240)对安联人寿(Allianz Life)、精品业者香奈儿(Chanel)与Pandora,以及科技大厂Google、思科发动攻击,骇客疑似锁定这些公司使用的Salesforce系统下手,从而窃得内部资料。由于上述的攻击手法,与另一个恶名昭彰的骇客组织Scattered Spider(0ktapus、Octo Tempest、UNC3944、Muddled Libra)相当雷同,不禁引起外界怀疑两组人马狼狈为奸的情况,如今资安业者ReliaQuest揭露更多调查结果,指出这些骇客进行合作,很可能从一年前就开始。

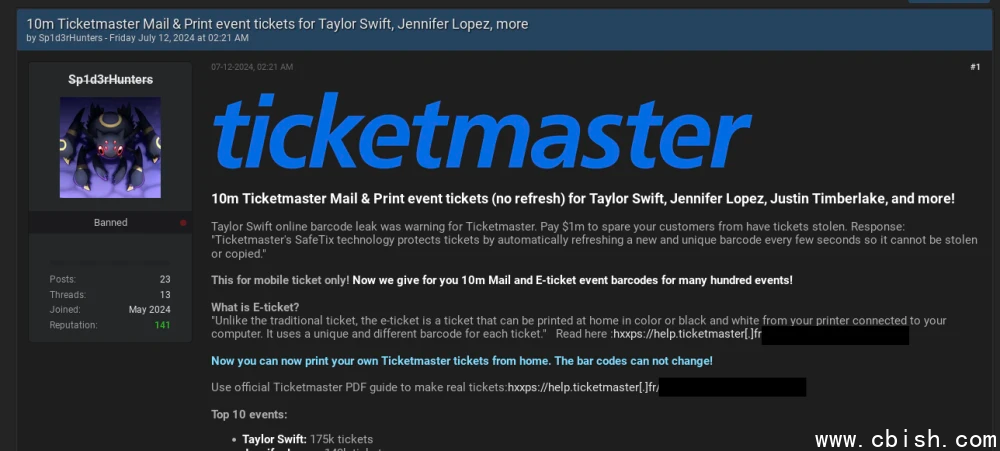

ReliaQuest指出,ShinyHunters在沉寂一年之后突然出现,对多个领域採用Salesforce的知名企业发动攻击,这种不寻常的现象,他们经调查发现,攻击者疑似使用一组Ticket开头的钓鱼网域,以及Salesforce帐密挖掘网页犯案,而且与Scattered Spider联手犯案,相关合作可追溯到2024年7月,其中的一项证据,是骇客论坛BreachForums出现名为Sp1d3rhunters的用户,该名用户与过往ShinyHunters的活动有关,亦与上述攻击网域的注册特徵有所交集。ReliaQuest警告,这些骇客下一波的攻击标的,很可能是金融服务及科技服务供应商。

究竟有那些迹象能证明ShinyHunters和Scattered Spider之间存在合作关係?ReliaQuest指出,ShinyHunters最近一波的攻击行动,不再只是像过往单纯窃取帐密资料与资料库,代表了策略出现重大变化,并出现Scattered Spider指标性的手法。

Docker Hub惊传埋入XZ Utils后门的映像档,软件供应链亮起红灯

去年3月,名为XZ Utils程序库发生被植入隐密后门的供应链攻击事件,震惊软件开发界与资安界,当时刚好有研究人员偶然察觉异状,才让后门程序码被揪出,使得受影响範围并未持续扩大,初估评估仅有部分Linux版本受到影响,这起事故后来被登记为CVE-2024-3094的满分漏洞。如今有资安业者揭露新的调查结果,他们发现有Docker映像档遭到这项后门入侵。

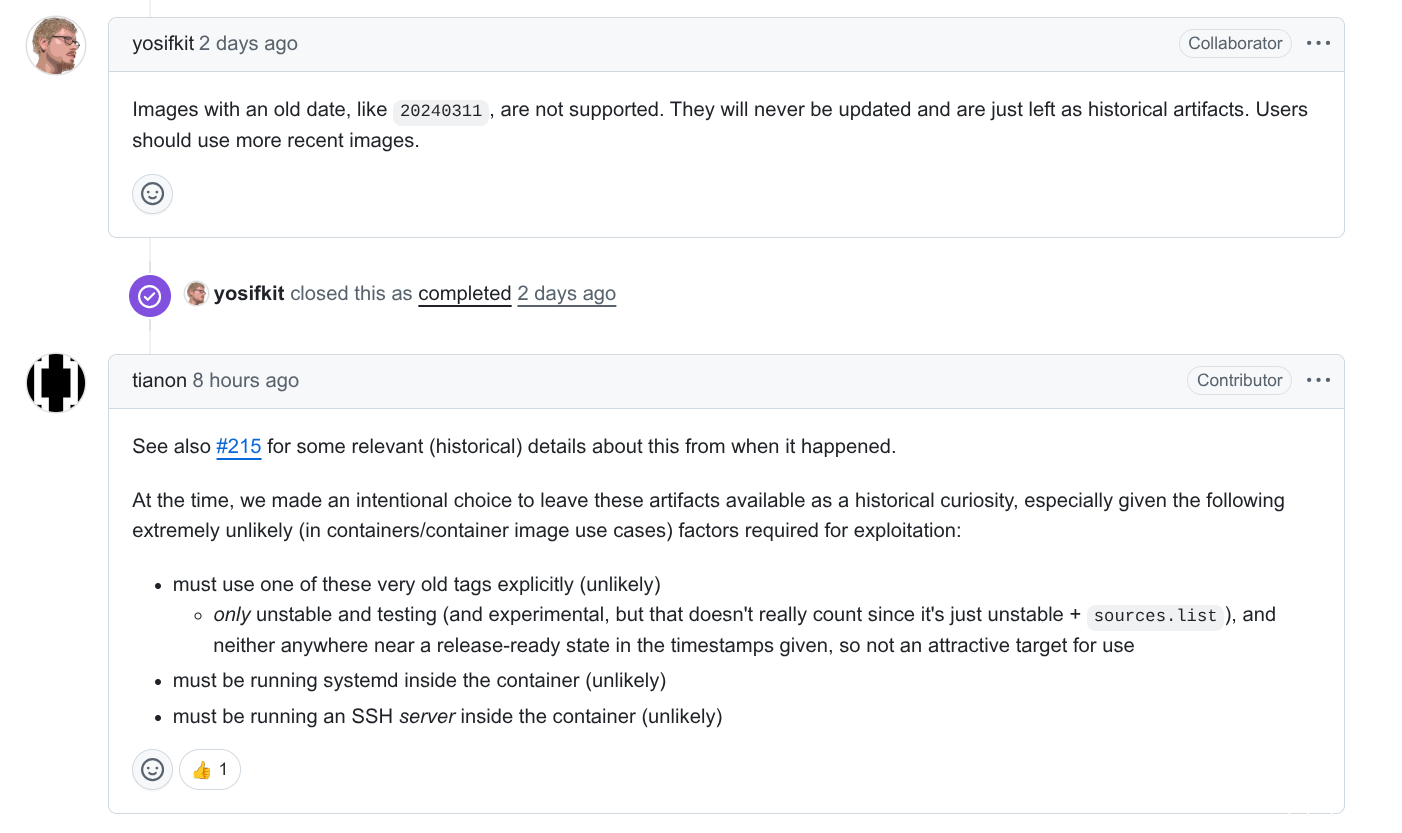

资安业者Binarly指出,他们发现有一批在上述供应链攻击期间建立的Docker映像档,也存在这个后门程序,值得留意的是,部分映像档仍能在Docker Hub公开取得,一旦其他人以这些映像档为基础打造新的文件,他们的映像档恐怕也同样存在相同的后门。这起调查结果,代表即便后门程序码出现的时间相当短暂,但有可能在不被注意的情况下,在容器储存库潜伏相当长的时间。

针对该公司调查此事的动机,他们向资安新闻网站The Hacker News透露,起因是在客户的环境侦测到相关的恶意程序码,经过进一步调查,发现有问题的映像档是从Docker Hub拉取而得。

开放电信平台的SSH程序库满分漏洞出现攻击行动,7成锁定OT环境而来

以程序语言Erlang打造的开放电信平台(Open Telecom Platform,OTP),今年4月发布更新OTP-25.3.2.20、OTP-26.2.5.11、OTP-27.3.3,修补SSH程序库风险值达到满分10分的资安漏洞CVE-2025-32433,后续美国网路安全暨基础设施安全局(CISA)在6月指出,此漏洞已遭到利用,将其列入已被利用的漏洞名单(KEV),如今有资安业者公布这项漏洞相关攻击活动的态势。

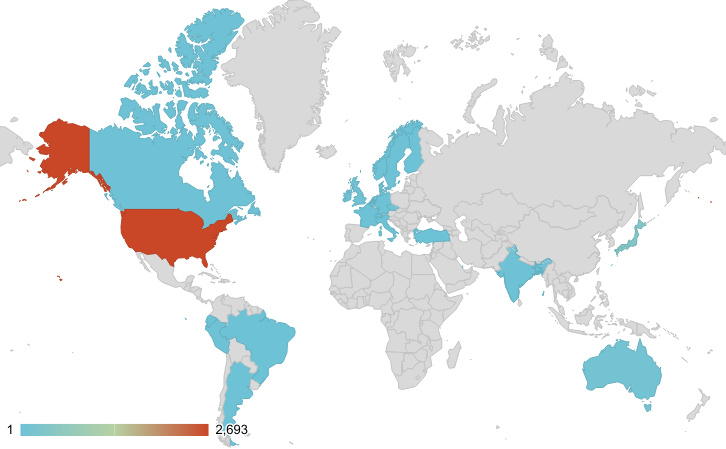

资安业者Palo Alto Networks指出,他们从5月1日至9日,侦测到漏洞利用的情况显着增加,而且,约有七成的攻击锁定保护操作科技(OT)环境的防火墙而来。攻击者企图透过该漏洞传送多种恶意酬载,其中一种是反向Shell,他们以此建立未经授权的远端存取管道,再者,他们也透过DNS建立C2通讯,这些做法代表攻击者刻意隐匿行蹤。

值得一提的是,攻击者针对OT环境的防火墙攻击较其他环境来得频繁,Palo Alto Networks指出,平均每台在OT环境的受害装置,较其他装置被攻击的次数多出1.6倍。这样的现象,代表可能有大量OT防火墙曝露于网际网路,或是攻击者已经突破企业的网路边界,从企业网路环境横向移动至OT网路;再者,攻击者利用漏洞的手法不尽相同,很有可能关键基础设施(CI)是主要目标。

Fortinet揭露SIEM平台存在重大漏洞,并警告已出现漏洞利用工具

资安资讯及事件管理平台(SIEM)是企业掌握现行IT环境资安状态的重要资讯来源,一旦有漏洞、又出现滥用弱点的攻击活动,将严重危害企业整体资安的维运。前几天资安厂商Fortinet发布公告,指出他们的FortiSIEM存在严重程度高达9.8分的资安漏洞,编号为CVE-2025-25256,影响的版本涵盖5.4版到7.3版,而且已有实际的漏洞利用程序码出现。

根据上述资讯来看,该漏洞有可能不久后就会被用于攻击行动,用户应该尽快将FortiSIEM升级至不受影响的版本,或参考Fortinet的建议:限制phMonitor连接埠(7900埠)的存取。

其他攻击与威胁

◆勒索软件Charon锁定中东而来,骇客疑似曾长期对台湾下手

◆恶意软件PS1Bot透过广告散布,以多阶段记忆体内活动从事攻击

◆降级攻击可突破Entra ID的FIDO身分验证

◆荷兰警告Citrix NetScaler重大漏洞已被用于攻击关键基础设施

?

【漏洞与修补】

Nvidia紧急更新Triton推论服务器,修补可远端夺取AI控制权漏洞

Nvidia发布Triton推论服务器(Inference Server)与Python后端25.07版本安全更新,修补由资安公司Wiz揭露的高风险漏洞,包括CVE-2025-23319、CVE-2025-23320,以及CVE-2025-23334,该攻击链允许未经验证的远端攻击者,透过特定攻击流程取得服务器的远端程序码执行权限,可能导致人工智慧模型遭窃、推论结果被窜改,甚至成为渗透企业网路的跳板。

Wiz研究人员指出,这条攻击链始于Triton核心元件,也就是其Python后端的错误处理机制漏洞。当服务器接收到特别设计且资料量庞大的远端请求时,回传的错误讯息会意外暴露行程间通讯(IPC)共享记忆体的唯一名称。这项资讯原本应属私有,一旦外洩便能被用作进一步攻击的切入点。

其他攻击与威胁

◆Google Calendar存在漏洞,攻击者恐远端挟持Gemini代理程序

?

【资安产业动态】

微软测试Windows 365 Reserve服务,主打PC挂点无法使用电脑的员工

微软公布Windows 365 Reserve服务,提供电脑中勒索软件、被窃或发生硬件问题的员工,快速连上Windows云端继续作业。

Windows 365 Reserve是微软一项新云端服务,可在员工主要PC无法运作时,立即连结使用的短期使用的Cloud PC,并可由任何装置连结存取。这项服务在6月间公布且提供不公开测试,本周微软再宣布少量开放公测。

利用Windows 365 Reserve,一旦员工电脑发生硬件问题、被窃或被勒索软件加密无法使用时,IT部门可以在几分钟内启动Reserve Cloud PC,并在其他装置以Windows App或浏览器存取,有如员工的实体Windows 11 PC。除了作为紧急备援外,Windows 365 Reserve还可允许临时僱员、远端作业、或供测试新OS、配置或App。

?

近期资安日报

【8月13日】微软、SAP发布8月份安全性例行更新

【8月12日】俄罗斯骇客挖出WinRAR新的零时差漏洞,已用于网钓

【8月11日】SonicWall防火墙近期遭勒索软件攻入的原因出炉:骇客利用已知漏洞从事攻击