近期有数起资安事故出现后续发展,首先是勒索软件Akira专门锁定SonicWall防火墙的攻击行动,原厂定调是利用已知漏洞CVE-2024-40766而得逞;再者,上週有精品业者、科技业者、航空业者传出採用的第三方系统遭入侵而导致资料外洩,其中Google的事故出现新的进展,有资安新闻媒体指出,骇客窃得该公司潜在客户的联络方式,并向他们勒索约230万美元的比特币。

我们将焦点转回国内,一个月前侦测到资讯系统被入侵的海华科技,上週末发出新的重讯表示,勒索软件Qilin公布的26份内部资料并非重要内容,他们经评估后确认对公司无重大影响。

?

【攻击与威胁】

针对SonicWall防火墙近期遭攻击事故,原厂定调是已知漏洞未修补所致

上週资安业者Arctic Wolf提出警告,他们在7月下旬发现,勒索软件骇客Akira透过SonicWall防火墙取得初始入侵管道,然后从事勒索软件活动的情况出现增加的现象,并指出骇客疑似利用零时差漏洞而得逞,然后透过SonicWall SSL VPN存取受害组织,呼吁用户最好暂时停用SSL VPN功能因应,如今资安业者SonicWall介入调查,指出骇客利用的是去年公布的资安漏洞。

SonicWall发布资安公告指出,根据他们的调查结果,近期锁定该厂牌SSL VPN系统的活动与CVE-2024-40766高度相关,骇客并非使用新的零时差漏洞。此为存取控制不当漏洞,SonicWall约在一年前公告及修补,影响第5代至第7代的装置,CVSS风险评为9.3,值得留意的是,此漏洞被公布之前就已被用于实际攻击。

对于这起攻击行动的规模,SonicWall指出不到40起,而且许多事故的受害设备存在共通点,那就是曾从第6代防火墙作业系统SonicOS迁移至第7代,但本机用户密码并未重置而成为目标。该公司强调,缓解CVE-2024-40766不光只靠套用新版韧体,重设密码其实是重要步骤。

Google近期揭露Salesforce系统资料外洩事故出现进展,传出曝露潜在广告主资讯

8月5日Google威胁情报小组(TAG)在两个月前发表部落格文章发布更新,指出他们疑似遭到自称是ShinyHunters的骇客组织UNC6240攻击,Google在其中一个他们使用的Salesforce系统当中,察觉受到类似UNC6240的可疑活动影响,该公司进行回应并分析受害情况,并透露此系统存放了中小企业的联络资讯,事隔数日,有更进一步的消息传出。

根据资安新闻网站Bleeping Computer的报导,Google在Salesforce CRM外洩的资料当中,涉及Google Ads潜在客户的资讯,根据该媒体取得Google发出的资料外洩通知指出,这起事故影响该公司某个Salesforce系统存放的一组有限资料,而这些资讯的用途,是联繫可能成为Google Ads客户的企业组织。

究竟有多少公司行号受到影响,Google并未说明,Bleeping Computer取得ShinyHunters的说法,骇客声称窃得约255万笔记录,但并未透露是否有重覆资料。

中国简讯诈骗集团锁定全球支付卡,利用数位钱包诈骗

英国网路威胁情报供应商SecAlliance本周公布一源自中国的简讯诈骗模式,骇客将所盗来的支付卡绑定至Apple Pay和Google Wallet中,以绕过传统的诈欺侦测。同样位于英国的威胁情报业者Silent Push亦曾揭露同一手法,并将此一犯罪联盟称为Smishing Triad 。

根据这两家业者的研究,Smishing Triad是自2023年初开始于全球发动简讯网钓(Smishing)活动,骇客先透过SMS、RCS、iMessage等平台传送伪造通知(如包裹配送、银行异常或帐号安全警示等);于简讯中嵌入恶意连结以将使用者引导至网钓网站;这些网页仿冒了银行、支付平台或零售商介面,以蒐集使用者所输入的支付卡资讯;当银行要求一次性密码或推播验证时,骇客还会诱导受害者输入验证码。

SecAlliance则说,从2023年7月到2024年10月间,美国可能有1,270万至1.15亿张的支付卡遭到入侵,损失金额高达数十亿美元,相信这是有史以来最複杂、财务损失最严重的简讯网钓行动,也创造出一种现有安全框架难以招架的新型金融犯罪。

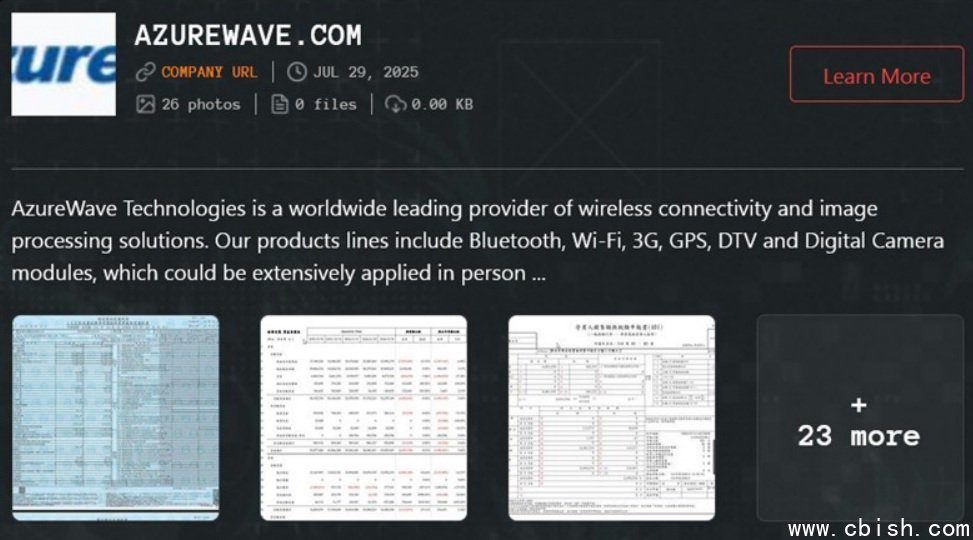

针对勒索软件骇客公布部分窃得资料,海华科技表示对公司无重大影响

7月8日和硕旗下无线通讯模组及数位影像处理方案厂海华科技发布资安重讯,表示他们察觉资讯系统遭到攻击,资讯部门第一时间执行断网阻隔因应,并未对财务及业务造成重大影响,事隔一个月,有骇客组织声称是他们所为,并公布部分窃得资料。对此,海华发布重讯表示,经过确认,这些并非重要资料。

为何海华二度发布资安重讯,起因是民视新闻网的报导指出,恶名昭彰的勒索软件骇客Qilin近日声称,他们从海华科技(AzureWave.com)窃得内部资料,并于暗网公布其中的26个文件。至于歹徒是否对海华勒索,民视新闻网指出,Qilin并未提出进一步要求,公布部分内部资料疑似是为了向海华施压。对此,海华取得报导提及的文件进行检视,并表示根据评估对公司营运及财务无重大影响。

其他攻击与威胁

◆PubyGems、PyPI用户遭遇恶意套件攻击,骇客意图窃取帐密、加密货币,并窜改安全设定

◆恶意Go、NPM套件散布跨平台恶意套件,攻击者可远端抹除电脑资料

?

【漏洞与修补】

Exchange Server混合部署模式存在重大提权漏洞

微软发出安全公告,警告Exchange Server混合部署模式存在重大漏洞CVE-2025-53786,可使攻击者在某些状况下提高权限,微软呼吁用户儘速安装修补程序。

值得一提的是,这项漏洞其实已在今年4月18日发布的修补程序得到缓解,当时微软宣布变更Exchange Server混合模式的安全设定,并发布Hot?Fix修正程序,目的是改善此种部署模式的安全性。该公司事后进一步调查,确认当时缓解了特定漏洞,并登记为CVE-2025-53786列管。这项漏洞利用存在必要条件,攻击者需事先取得本机Exchange Server管理员权限,从而于目标组织的云端环境提升权限,而且不会留下轻易侦测或稽察到的迹证,CVSS风险为8.0。

这项漏洞影响Exchange Server 2016、2019,以及甫于7月正式推出的Subscription Edition(SE)。但为何7月上市的SE版也会存在4月修补的漏洞?微软指出,原因是专属的混合模式应用程序已是SE初期版本的一部分,假若用户已经迁移到最新版本,他们已经得到相关防护。

Dell商务笔电特定晶片存在ReVault漏洞,影响逾百款机型恐遭持久控制与资料窃取

思科旗下威胁情报与资安研究团队Talos揭露ReVault漏洞组合,涉及戴尔(Dell)商务笔电当中,採用博通(Broadcom)控制晶片的ControlVault3/3+韧体,以及Windows API共5项弱点。若不处理,攻击者可取得持久性控制、绕过Windows登入并窃取敏感资料,影响超过100款Latitude与Precision等商务机型。

ControlVault为独立硬件安全模组,装载在称为USH(Unified Security Hub)的子卡上,用于在韧体层储存密码、生物特徵与安全代码,并连接指纹、智慧卡与NFC等周边。现行主流版本为ControlVault3与ControlVault3+,广见于上述商务与强固(Rugged)机型。

本次资安漏洞通报包括ControlVault韧体中的记忆体越界读写漏洞CVE-2025-24311、CVE-2025-25050,记忆体任意释放漏洞CVE-2025-25215,记忆体堆叠溢位漏洞CVE-2025-24922,以及影响Windows API的不安全反序列化漏洞CVE-2025-24919。其中,CVE-2025-24919可被恶意设计的ControlVault回应触发,进一步在主机上达成任意程序码执行。

其他攻击与威胁

◆WinRAR紧急修补零时差漏洞,骇客已用来散布恶意软件RomCom

◆联想网路摄影机存在漏洞,可被用于远端发动BadUSB攻击

◆佳能旗下视讯监控系统存在重大漏洞,6,500台主机面临被挟持的风险

?

近期资安日报

【8月8日】越南骇客窃资软件攻击行动升温,逾20万组帐密遭窃

【8月7日】Linux恶意程序滥用身分验证模组PAM隐匿行蹤

【8月6日】时尚精品业者、科技龙头接连传出资料外洩,骇客疑攻击Salesforce执行个体得逞