事件概述

SonicWall已与Mandiant完成攻击事件调查,确认攻击者曾未经授权访问所有使用MySonicWall云端备份服务的防火墙配置备份文件。官方对事件范围的说法有所调整:在初步评估阶段,SonicWall曾表示影响少于整体防火墙安装基数的5%;但在调查结束后,官方明确指出,所有使用云端备份服务的客户均受影响。

应对措施:凭证重置操作指引

SonicWall发布“基础凭证重置”操作指引,要求用户按照隔离、修复、监控三个阶段执行。目前,系统已停用自动将配置备份上传至云端的功能。若用户需要访问现有的云端备份,必须登录MySonicWall界面手动获取。

受影响内容说明

SonicWall表示,被访问的是防火墙配置备份文件。该文件是设备设置的完整快照,包含各类凭证和密钥信息。虽然敏感信息本身受到加密保护,但此类备份文件足以帮助攻击者绘制网络环境,并策划后续攻击。目前没有证据显示其他MySonicWall服务或客户设备受到影响,但官方仍建议受影响环境全面轮换凭证和共享密钥,并依照指引进行处理。

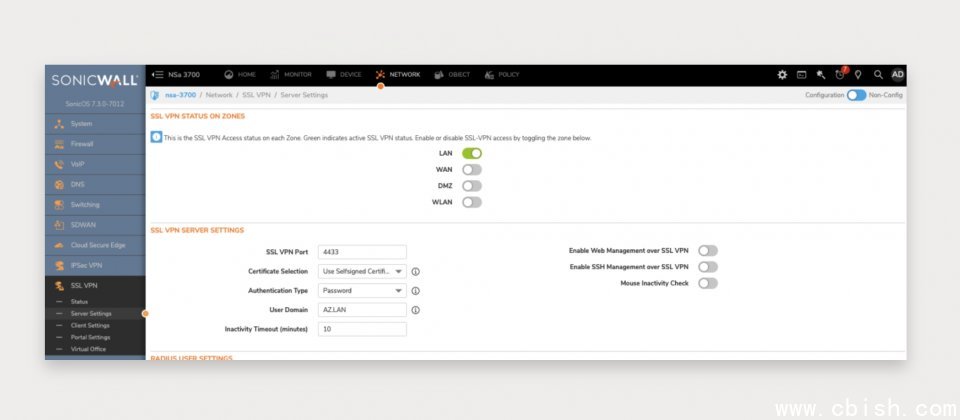

第一阶段:隔离

用户在进入修复阶段前,应首先完成隔离措施。重点包括关闭或限制来自外网(WAN)的管理服务与远程连接功能,例如暂停或限制HTTP/HTTPS、SSH管理访问,暂停或限制SSL VPN与IPSec VPN服务,并检查是否存在针对内部服务器的入站规则,必要时临时关闭或改为仅允许可信来源访问。

第二阶段:修复

修复阶段中,用户需逐一更换本地用户及管理员密码、IPSec预共享密钥与证书、LDAP或RADIUS连接密码、动态DNS和邮件告警账号密码,并重设TOTP绑定。所有变更必须同步更新至相应的外部系统或远程终端,包括远程IPSec对端、身份验证服务器以及供应商平台,以避免网络连接或认证流程中断。

官方提供两条修复路径:其一为完全手动方式,依据知识库清单逐项修改密码、密钥与TOTP设置;另一路径是导入SonicWall提供的更新后配置文件,该文件基于云端最后一次备份生成,已包含随机生成的本地用户密码、重置后的TOTP以及更新的IPSec密钥。

第三阶段:监控

用户在完成凭证轮换后应持续开展监控工作,包括查看系统日志与审计记录中是否存在异常的管理登录行为或配置更改,以及检查VPN连接事件是否正常。必要时可扩展日志保存周期并优化告警设置,以缩短威胁检测与响应时间。