上週资安业者Arctic Wolf提出警告,他们在7月下旬发现,勒索软件骇客Akira透过SonicWall防火墙取得初始入侵管道,然后从事勒索软件活动的情况出现增加的现象,并指出骇客疑似利用零时差漏洞而得逞,然后透过SonicWall SSL VPN存取受害组织,呼吁用户最好暂时停用SSL VPN功能因应,如今资安业者SonicWall介入调查,指出骇客利用的是去年公布的资安漏洞。

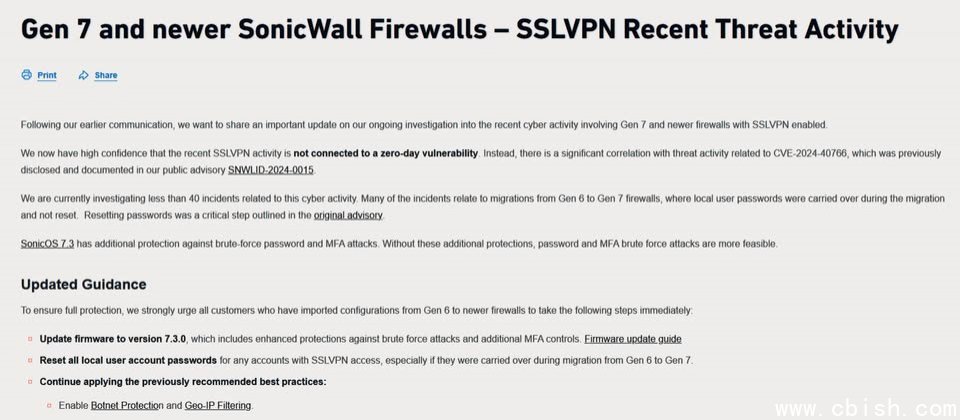

SonicWall发布资安公告指出,根据他们的调查结果,近期锁定该厂牌SSL VPN系统的活动与CVE-2024-40766高度相关,骇客并非使用新的零时差漏洞。此为存取控制不当漏洞,SonicWall约在一年前公告及修补,影响第5代至第7代的装置,CVSS风险评为9.3,值得留意的是,此漏洞被公布之前就已被用于实际攻击。

对于这起攻击行动的规模,SonicWall指出不到40起,而且许多事故的受害设备存在共通点,那就是曾从第6代防火墙作业系统SonicOS迁移至第7代,但本机用户密码并未重置而成为目标。该公司强调,缓解CVE-2024-40766不光只靠套用新版韧体,重设密码其实是重要步骤。

该公司也呼吁用户升级至SonicOS 7.3,以取得对于暴力破解与多因素验证攻击的额外防护能力,并重设所有本机使用者的密码,套用最佳实作因应。

针对Arctic Wolf察觉的攻击行动,后续有资安业者公布新的调查结果。资安业者GuidePoint Security指出,Akira在透过SonicWall设备取得初始入侵管道后,就试图利用rwdrv.sys、hlpdrv.sys两个驱动程序进行自动驱动程序(BYOVD)攻击,从而在迴避防毒软件与EDR侦测的情况下,进行后续活动。

另一家资安业者Huntress揭露较为详尽的调查结果,他们指出骇客主要针对有限数量的TZ及NSa系列的防火墙下手,受害防火墙的韧体为7.2.0-7015以前版本,并启用了SSL VPN服务。

一旦成功入侵受害组织的环境,骇客就会运用防火墙本身取得的特权LDAP或服务帐号,掌握管理者权限,然后透过WMI及PowerShell在网路环境移动,并试图透过指令码挖掘Veeam Backup帐密资料,以及使用wbadmin.exe备份NTDS.dit。最终在停用资安防护机制的情况下,于受害组织部署勒索软件并执行。截至8月6日,他们掌握28起相关事故。