5月21日微软与多国执法机关、资安业者联手,宣布在取得法院的授权后协助破坏窃资软件Lumma Stealer(LummaC2)的基础设施,其中包含约2,300个恶意网域,该公司将其停用或是封锁,让逾39万台受害电脑不再受到控制,但两个月后相关活动并未因此消失,而是以更为隐密的方式进行,并持续扩大其攻击规模。

趋势科技指出,他们发现在上述执法活动不久,Lumma Stealer就捲土重来,在今年6月、7月,骇客锁定的帐号数量出现大幅攀升,恶意软件散布的管道更加谨慎,迴避手法也变得更加隐密。

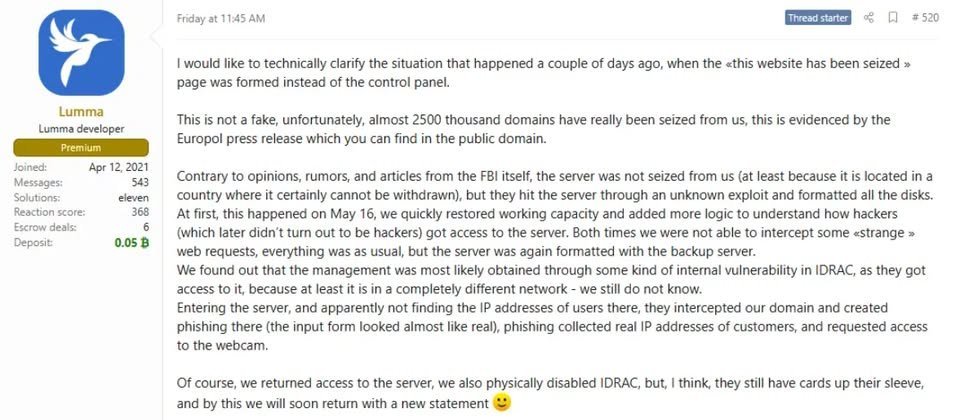

在执法行动之后,Lumma Stealer主要开发者于5月24日在地下论坛XSS透露灾情。首先,他们有近2,500个网域名称遭到封锁,再者,因为服务器设备位处执法机关难以管辖的地区,并未遭到没收,执法机关採取破坏资料的方式进行,他们利用Dell整合式远端存取控制器( Integrated Dell Remote Access Controller,iDRAC)的未知漏洞,入侵服务器并格式化磁碟。

第三项灾情,则是骇客的管理主控台也被置换成钓鱼网站,该站可收集个人端IP位址与网路摄影机存取方式。对此,Lumma Stealer经营团队声称已复原服务器的存取管道,停用有漏洞的远端管理介面,并将东山再起。

趋势科技在骇客的基础设施遭到破坏后,观察到他们业务复甦的明显迹象,根据网路遥测的资料,执法机关拆除Lumma Stealer基础设施的数週后,就开始出现显着的增加。此窃资软件的活动仅在5月出现短暂下降,6月到7月就恢复到执法之前的规模。

究竟执法前后的Lumma Stealer有什么变化?原本这些骇客偏好滥用Cloudflare的基础设施来混淆恶意网域,掩盖服务器的实际来源,如今仅有少数延用Cloudflare,大部分改用其他的服务供应商来减少遭到盯上的机会,其中一个是俄罗斯的云端基础设施业者Selectel。

另一个这些骇客捲土重来的迹象,是他们透遇4种管道积极散布窃资软件,这些管道分别是:假借提供破解软件或序号产生器、ClickFix网钓、滥用GitHub储存库,以及YouTube与脸书社群网站。