近年台湾企业上云比例大幅增加,面对云端安全管理方面的挑战,特别是3大公有云环境中,如何确保正确的组态设定,以及启用关键的日誌记录服务,一直是资安专家反覆强调的议题。

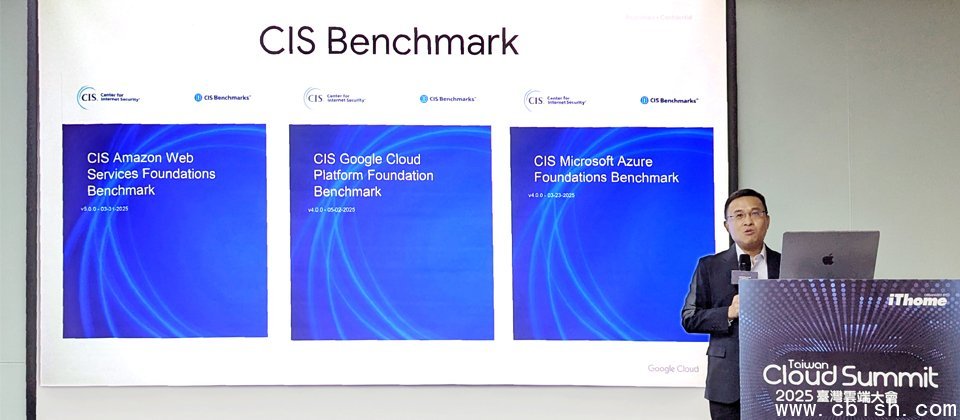

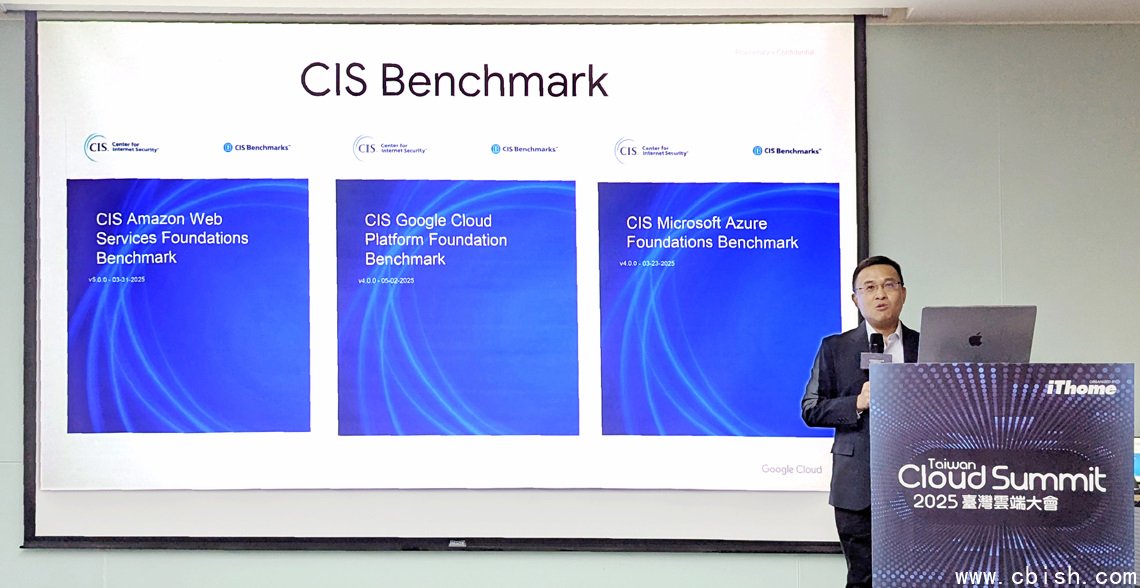

特别的是,企业可参考的云端安全组态相关标準或最佳实务已有不少,CIS Benchmark是经常提及的资源之一,只是,过往少有单一针对此标準的内容探讨,在今年2025台湾云端大会上,Google Cloud客户解决方案架构师郑家明进一步解析这部分内容,帮助大家掌握其重点。

谈到非营利组织CIS(Center for Internet Security),基本上,过去大家最熟悉的是其发布的CIS Controls,我们曾介绍过,这是一套适用于各类组织的通用资安控制框架。

至于CIS Benchmark则不同,是针对特定作业系统、应用程序与硬件设备而来,所制定相应的安全组态最佳实务指引,目前已推出数十种版本,涵盖Microsoft IIS、MongoDB、NGINX、PostgreSQL等,亦包含AWS、Azure、GCP等主要云端平台。

面对云端安全组态管理,原厂安全实践文件太丰富,反成阅读障碍

在云端安全议题之下,企业上云初期,最关注的事前防护,也就是建立良好的资安态势(Security Posture)与资安实践(Security Practice)。

简单来说,这两者相辅相成,资安态势是指组织目前的整体防护能力与风险掌控程度,涵盖安全机制、组态设定、漏洞状况及威胁暴露程度;资安实践则是组织日常落实的资安作业,例如权限控管、日誌监控、漏洞修补与合规稽核等。

而在云端安全组态管理中的「资安最佳实践」,採用的最大好处就是,可避免常见风险与组态错误,帮助建立初步的防护能力。但仍有不少刚上云的企业,对于该从何着手感到困惑。

郑家明谈到他协助企业的经验指出,许多客户经常询问,该如何在公有云上制定安全政策,并有效要求SRE与维运人员执行相关安全措施。

事实上,以3大公有云业者本身而言,皆提供大量「安全实践」文件,内容涵盖企业组织如何进行权限管控、Data Warehouse使用重点,以及资料保护、合规性、监控、事件应变与网路安全等多个面向。

然而,虽然原厂文件资讯丰富,但能深入阅读并实际运用者却不多。他询问现场有多少人读过这些安全文件,结果寥寥可数。

郑家明亦举例,有企业客户向他反映,一份云端安全文件可能包含多个超连结,层层引导至其他技术说明,此情形导致资讯难以有效掌握。儘管现在可藉助生成式AI协助归纳摘要,但面对丰富的资讯与繁多的控制措施,仍然容易让人迷失方向,不知从何着手。

因此,内容更为精要的CIS Benchmark成为许多专家都推荐的关键资源,是入门云端安全组态管理的实用参考工具。

对此,郑家明持同样看法,他并说明原因:此标準不仅涵盖各主流公有云的安全实践与合规要求,且兼具足够的广度与深度,提供了详细的配置指南,涵盖云端环境中常见的服务及功能,包括身分和存取管理 (IAM)、网路设置、储存空间等。而且,CIS Benchmark也是免费下载取得,对企业而言相当实用。

郑家明强调,遵循这些指南的好处很明显,可以帮助组织禁用不必要的服务、限制不必要的权限、关闭开放的连接埠,从而大幅缩小潜在的攻击面,减少被恶意攻击者利用的机会。

确保企业上云具备安全的组态设定,CIS Benchmark是重要参考资源,Google Cloud客户解决方案架构师郑家明指出,用户可从相关文件快速理解不同平台的管理结构与重点。

AWS、Azure、GCP皆有专属CIS组态指引

具体而言,CIS Benchmark针对多个云端服务服务皆提供对应文件,3大公有云均不例外,并会持续改版,例如:

对应AWS,也就是CIS Amazon Web Services Foundations Benchmark,今年3月31日,新发布5.0版。

对应Azure,也就是CIS Microsoft Azure Foundations Benchmark,今年3月23日,新发布4.0版。

对应Google Cloud,也就是CIS Google Cloud Platform Foundation,今年5月2日,新发布4.0版。

更进一步来看,从上述这些文件的章节内容,我们可以了解三大公有云在管理结构的差异。

例如,郑家明以Google Cloud来举例时,指出其CIS Benchmark共分为8大类别与84项控制措施,其类别包含:身分识别与存取管理、日誌与监控、网路、虚拟机器、储存、Cloud SQL Database Services、BigQuery、Dataproc。

而我们也进一步检视另两家的内容,Azure的CIS Benchmark分为10大类别与逾150个控制项,类别包含:简介、通用参考建议、分析服务、运算服务、身分识别服务、管理与治理服务、网路服务、资安服务,以及储存服务。

AWS的CIS Benchmark,分为5大类与62个控制项,类别包含:身分识别与存取管理、储存、登入、监控,以及网路。

在解析GCP的CIS Benchmark时,Google Cloud客户解决方案架构师郑家明特别将其8大章节对应到预防、侦测、回应三大阶段,让大家可以从生命週期角度来理解。

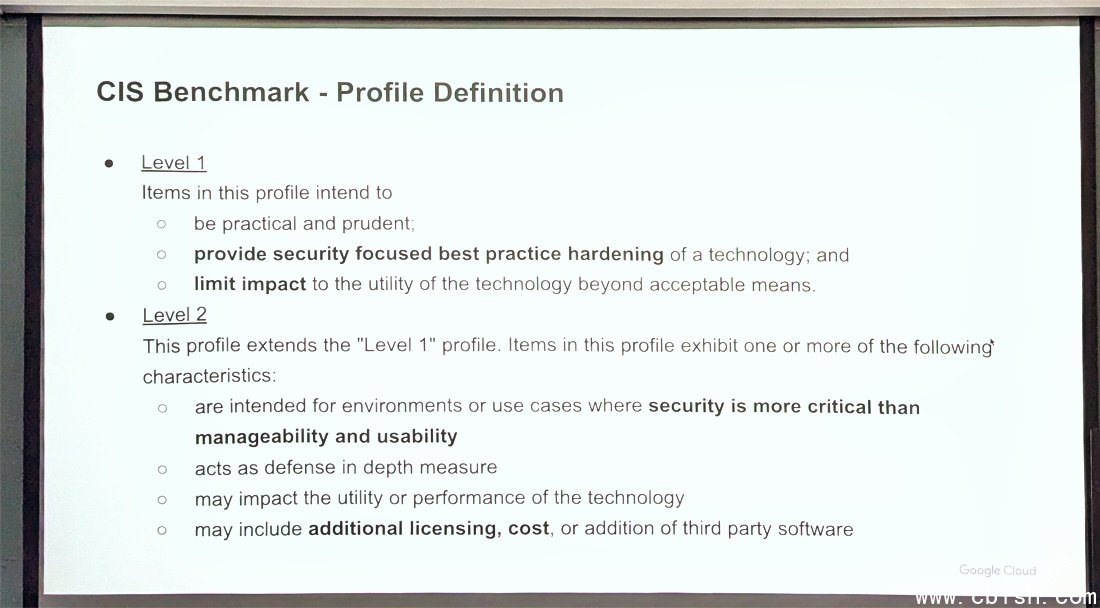

CIS Benchmark画分两种安全层级,并会标示可自动或手动

为了帮助大家更好理解CIS Benchmark的内容,郑家明特别介绍该文件两个关键概念:一是安全层级(Level)的定义,另一是控制项可自动或手动执行的标示。

首先,CIS Benchmark将控制项的特性,依照安全强度与实作难度,区分为Level 1与Level 2两个层级。

简单来说,Level 1属于基本安全建议,目的是解决最常见、最关键的安全风险,藉此有效降低攻击面。郑家明指出,Level 1的控制项多半对系统服务影响小、导入成本低,较不会对企业运作造成冲击,也较不易产生额外费用,适合大多数组织採用。

Level 2则是针对高度敏感资料与高风险环境所设计,涵盖更严格的安全控制与较複杂的配置管理。郑家明提醒,Level 2的实作可能影响系统可用性或需要额外成本,这是企业评估与规画要考量的面向。

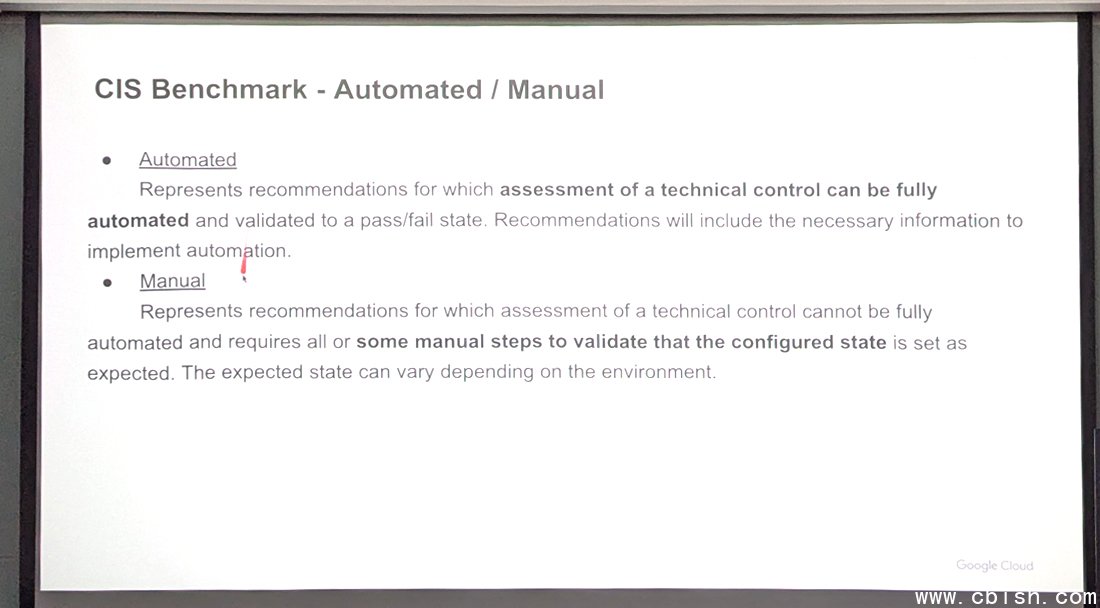

另一个CIS Benchmark的重要设计,是每个控制项均会标示「自动(Automated)」或「手动(Manual)」。

郑家明解释,云端好处在于许多作业可以透过API来介接,换言之,标示为「自动」,代表该项控制能否被工具自动检查或实施,像是可以结合事件管理系统,或是批次定期去检测,但有些控制项只能依赖手动执行,这些资讯在文件中都会清楚标示出来。

?

?

可帮助使用者更清楚每一种控制项的意义,当中叙明理由与冲击

关于CIS Benchmark的内容有何特色?郑家明进一步说明,他强调:「这份文件并非只是条列该做什么,而是会说明为什么建议这么做,而不是为做而做。」这有助于使用者理解背后的安全逻辑与必要性。

例如,在CIS Benchmark标準文件中,每个控制项都会列出6大重点,包含:安全基準层级、控制项描述,以及理由、冲击、稽核、预防。他并举出两个Google Cloud控制项作为说明:

第一例,是1.1项的「确保使用公司登入凭证」,这是Level 1、标示手动的範例。

此控制项建议,企业在Google Cloud上应使用公司专属的企业帐号,而非个人Gmail帐户。

文件中也会解释建议这么做的原因,採用个人帐号会增加管理複杂度,尤其当公司规模扩大时。郑家明举例,若员工离职,企业可能无法有效管理其个人帐号,甚至面临离职员工因冲突而登入云端环境进行破坏的风险,这并非没有发生过的事。

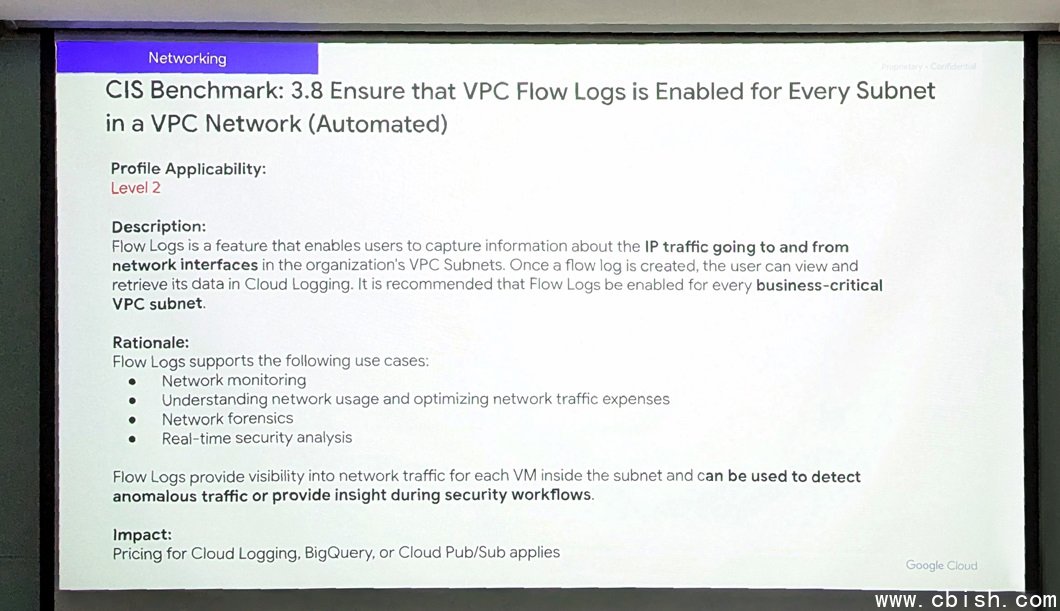

第二例,是3.8项的确保VPC网路每个子网域都启用VPC流量日誌,这是Level 2、标示自动的範例。

基本上,这是针对网路控制的要求,建议必需开启VPC Flow Log。他解释,这是一种网路流量日誌记录功能,用来记录VPC内部封包间的传输活动,因此这个日誌量相当大,但对于资安监控极有助益。例如,透过分析这些日誌,企业能有效识别攻击者的C2通讯,以及横向移动或权限提升等攻击迹象。这也就是解释了:为何开启VPC Flow Log很重要,因为资安监控效益高。

同时,文件也会说明此控制项可能带来的冲击,指出启用VPC Flow Log将产生Cloud Logging、BigQuery或Cloud Pub/Sub的相关费用,可能导致成本增加。

过去许多资安专家不断强调,企业上云时,应该启用VPC Flow Log功能,基本上,在CIS Benchmark中,就有此项针对网路控制的要求,建议启用VPC Flow Log,该份文件的内容也会阐释这么做的用意与产生的冲击,也会标示安全层级为Level 2与可自动化执行。

整体而言,企业该如何运用?郑家明指出,实务上,企业可以参考CIS Benchmark建议项目并搭配原厂文件,检视完整设定步骤以及可能产生的影响,例如服务可用性、费用、使用限制。

并且,企业可以优先关注Level 1建议项目,并依风险等级、资安需求、维运状况等条件综合考量,评估在高风险系统及应用情境,例如高机敏系统、DMZ应用情境,以实施Level 2建议项目。

云平台同样发展合规检查能力,并朝向更主动防护迈进

另一方面,对应云端资安合规的需求,不论AWS、Azure、GCP,这些平台本身也都具备相应的能力。

例如,各平台皆支援CIS Benchmark等标準的自动检查,并涵盖多项云原生服务的配置规範,让用户可以更有效掌握配置状况。而且,这些功能也在不断演进与强化。

以Google Cloud为例,郑家明指出,在其资讯安全指挥中心Security Command Center(SCC)中,将可执行CIS Benchmark合规检查功能,一键自动检查其中77个控制项(全部有84个),达成约91%的自动化覆盖率。至于整体SCC的合规检查项目,更是有超过250项。

然而,遵循安全实践仅是建立基本防线,最近几年,如何用生成式AI更主动强化风险缓解,已成为资安业界的重要趋势。我们看到许多资安业者均提出,要「透过AI自动发现攻击路径,找出建议的阻断点」。

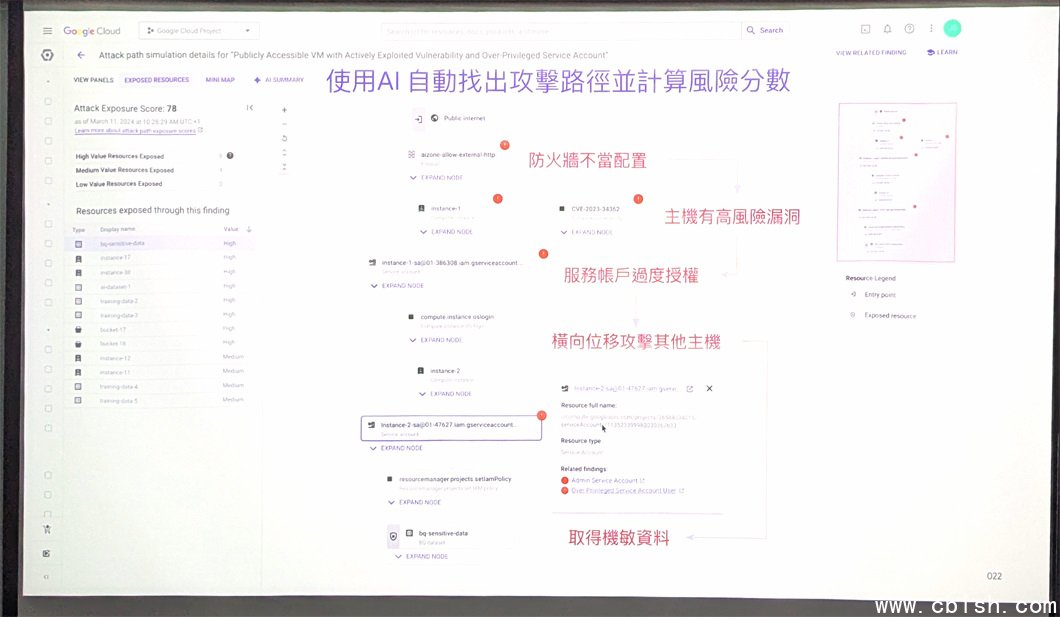

郑家明同样提到这点,并说明目前Google的作法。他表示,当出现不合规情况时,使用者可在SCC仪表板中看到警示项目,点击后可检视扫描结果与问题细节。

更重要的是,不只侷限于侦测单一配置问题,现在更已发展出透过 AI 自动「识别高风险组合」的能力。郑家明举例,不仅是发现防火墙不当配置,再结合找到主机有高风险漏洞,加上还有服务帐户过度授权等情形,进而透过AI自动找出攻击路径,并快速计算整体风险分数。

接下来,系统还要提供具体的修补建议,使防御措施更加主动完善。例如,提供可以快速降低风险的「短期修补建议」,以及根本性解决问题的「长期修补建议」,这有助于在资讯量庞大的情况下,快速釐清修补优先顺序,更有效率地降低整体风险等级。这也显示资安防御策略正持续扩展主动识别与因应的模式。