Linux用户对于权限提升的命令列工具Sudo应该不陌生,此工具能允许通过授权的用户以其他使用者身分执行命令,其中最常见的使用场景,就是用来执行需要root的权限工作,使用者能在无须存取root帐号的情况下达到目的,并留下系统事件记录以供稽核,一旦这类工具存在弱点,很有可能成为攻击者取得特殊权限的管道。

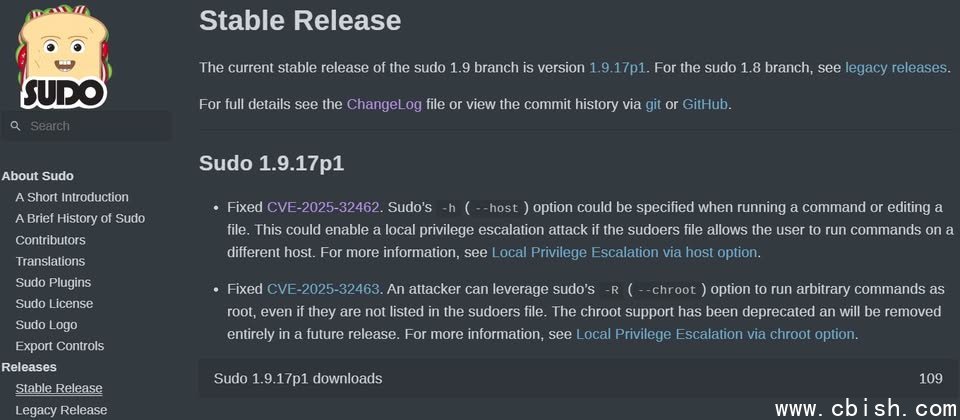

6月底Sudo开发团队发布1.9.17p1版,修补本机权限提升漏洞CVE-2025-32462、CVE-2025-32463,其中一个影响範围超过12年版本的Sudo;另一个则是危险程度达到重大层级,相当危险。通报上述漏洞的资安业者Stratascale强调,目前没有缓解这些弱点的措施,用户应儘速安装新版Sudo因应。

根据CVSS风险评分,较为危险的是评为重大层级的CVE-2025-32463,这项弱点与Sudo的-R(或--chroot)选项有关,一旦遭到利用,攻击者就能以root身分执行任意命令,CVSS风险达到9.3分,影响1.9.14以上版本的Sudo。

这项漏洞源自1.9.14版Sudo引入的路径解析变更,一旦攻击者在特定使用者的根目录建立/etc/nsswitch.conf文件,就有机会让Sudo载入任意的共用程序库。

针对漏洞的危险之处,Stratascale指出虽然这项弱点涉及chroot的功能,但由于不需使用者建立特定的规则,预设组态的Sudo就会曝险,若是遭到利用,攻击者就能在取得任意本机使用者帐号的情况下,将权限提升为root。他们也确认Ubuntu 24.04.1、服务器版Fedora 41预载的Sudo存在这项漏洞;1.8.32版以下的Sudo因尚未提供chroot功能,不受漏洞影响。

另一项是风险值仅有2.3分,但已存在超过12年的资安漏洞CVE-2025-32462。这项漏洞存在于Sudo的host(-h或--host)选项当中,一般来说,使用者通常会搭配list(-l或--list)的选项,列出使用者在特定主机上的Sudo权限。

这项弱点发生的原因为何?起因在于Sudo会将主机名称误认为设定档Sudoers规则的部分内容,使得此组态文件的host栏位若设置为本机或是ALL,就会受到影响。基本上,这个弱点影响的主要对象,是採行通用Sudoers文件、LDAP身分验证的电脑。

值得留意的是,该漏洞影响2013年8月发布的1.8.8版,意味着这12年推出的Sudo都有这项漏洞。虽然CVE-2025-32462被评为低风险,但Stratascale认为不能轻忽,原因是Sudo的组态文件只要符合指定的条件,攻击者无须手动触发,就能将权限提升为root。他们也在Ubuntu 24.04.1、macOS Sequoia 15.3.2等作业系统上,确认存在这项弱点。