这週末有数则漏洞修补的消息,其中尤以Sudo发布新版的消息相当值得留意,开发团队这次一共修补两项漏洞,但特别的是,其中一项危险程度仅有2.3分的低风险漏洞引发关注,因为从12年前发布的版本都受到影响,而有可能影响相当广泛。

而在这段期间发生的资安事故当中,Apache Tomcat、Camel漏洞利用的攻击活动相当值得留意,再者,由于先前有Verizon、T-Mobile资料外洩事故,西班牙电信业者Telefonica传出资料外洩的情况,也引起关注;附带一提的是,中国骇客仿冒知名品牌网站,试图针对墨西哥用户进行大规模网钓攻击的现象,其手法也引起网路情报平台Silent Push注意,并调查此事。

?

【攻击与威胁】

Apache Tomcat、Camel遭到锁定,骇客利用已知漏洞从事攻击

今年3月,Apache基金会发布Java应用程序服务器Tomcat、中介软件Camel的资安公告,揭露Tomcat远端程序码执行(RCE)暨资讯洩露漏洞CVE-2025-24813(CVSS风险为9.8分),以及Camel远端程序码执行漏洞CVE-2025-27636与CVE-2025-29891(风险值5.6、4.8),同月下旬资安业者Wallarm警告,CVE-2025-24813被公开30个小时后,就出现概念验证程序码(PoC),很快就会出现实际攻击,如今有其他资安业者证实这样的现象成真。

最近有一份调查报告揭露上述3项漏洞遭到利用的迹象,指出在Apache基金会发布修补程序、研究人员公开概念验证程序码不久,就出现大规模的漏洞扫描,骇客试图寻找存在漏洞的Tomcat与Camel主机下手。

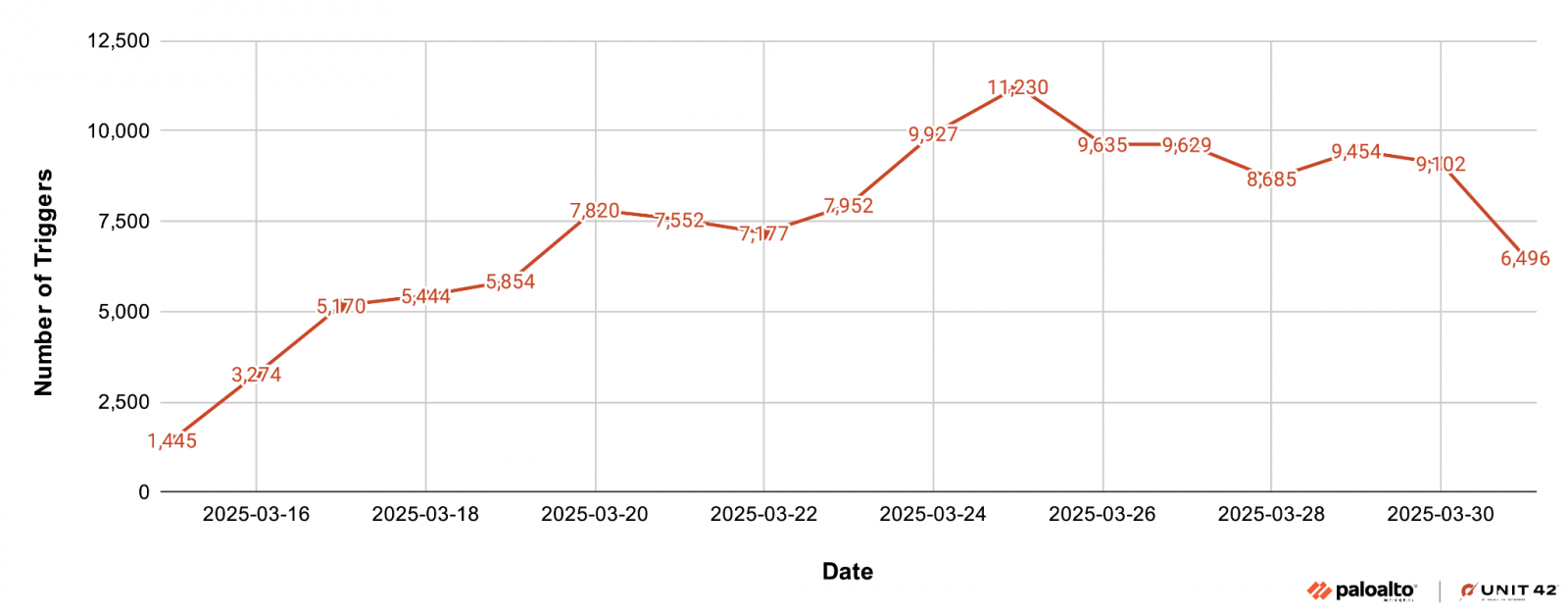

揭露此事的资安业者Palo Alto Networks指出,他们在3月份一共拦截125,856次相关的探测、扫描,或是尝试利用漏洞的行为。这些攻击活动来自超过70个国家,在3月中旬这些漏洞公开后就随即大幅增加,并在一週之后达到高峰。对此,他们呼吁IT人员,要儘速套用更新程序。

西班牙电信业者Telefonica传资料外洩,骇客扬言公开106 GB文件

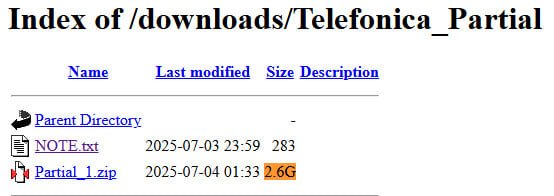

根据资安新闻网站BleepingComputer报导,有人在地下网站公布了取得了Telefonica公司文件及客户资料,文件大小高达106 GB,还扬言若不理会将全数公开。

这名代号Rey的骇客自称是Hellcat勒索软件的一员,该组织在5月底成功骇入Telefonica公司网路进行活动,并外传资料了12小时之久,直到被切断存取为止。Rey告诉媒体,他们是利用Jira配置不当的问题,成功存取了这家电信公司的内部系统。最后,骇客一共取得了106.3 GB超过38万份文件,内容涵括内部通讯如工单、电子邮件、採购单、内部系统记录、客户资料和员工资讯等。

媒体在6月初多次联繫Telefonica多个部门、公司高层,但都没有接获回应,唯一回应的Telefonica O2员工则透露,这批是骇客以前外洩的资料。

中国骇客冒充知名品牌,企图窃取消费者付款资讯

网路情报平台Silent Push日前披露,中国骇客正在仿冒墨西哥的各种热门品牌,并建置基于英文及西班牙文的钓鱼网站,以骗取消费者的Google Pay或是信用卡资讯,迄今仍有数千个钓鱼网站存活。

一名墨西哥记者Ignacio Gómez Villase?or先是在今年5月底发现并报导此事,当时他找到了逾700个伪装成各种品牌的网钓网站,而且它们都来自同一个IP。

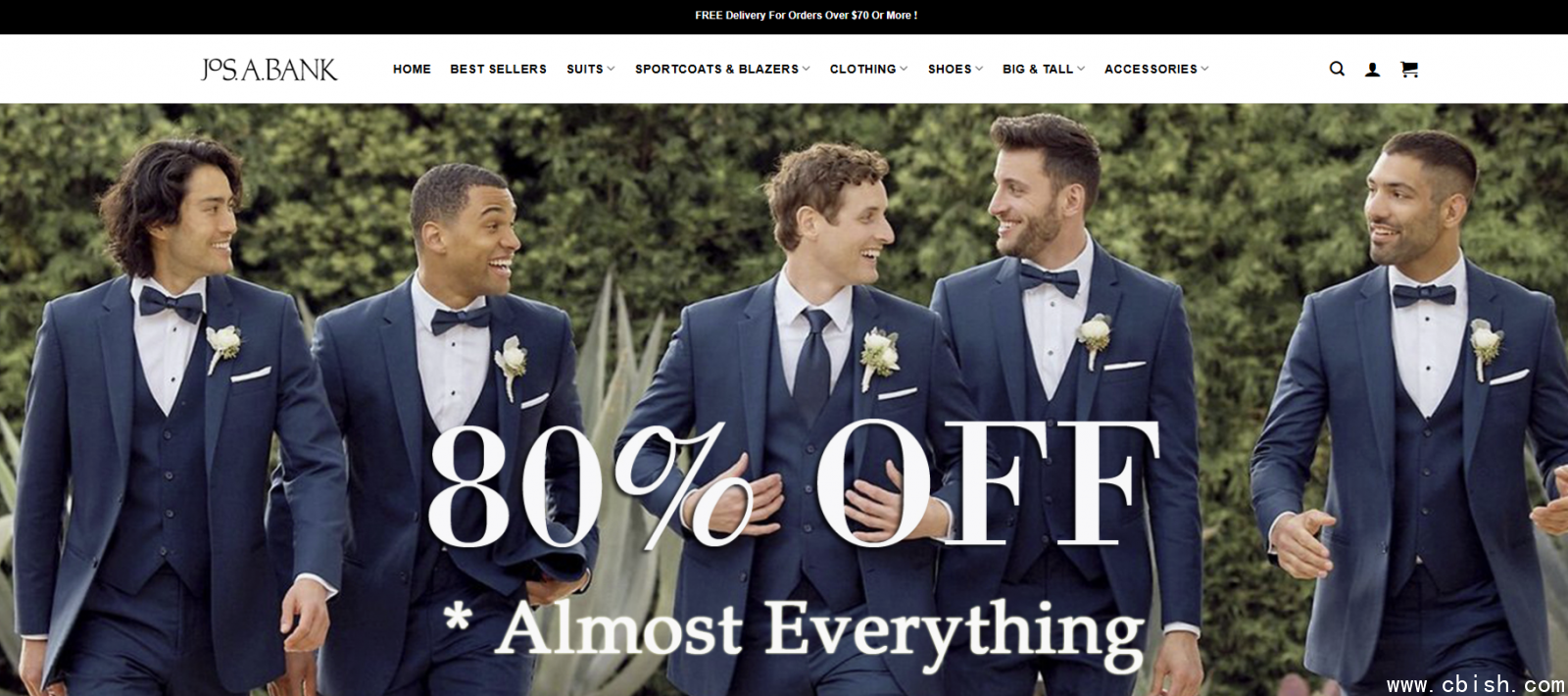

Silent Push接着对此展开了调查,发现骇客冒充的对象涵盖Apple、Harbor Freight Tools、Hermes、Michael Kors、REI、PayPal、Wayfair及Wrangler Jeans等知名品牌,使用以假乱真的网址,通常只是小小的拼写错误,但盗用了官网的图片与设计,企图诱拐消费者购买并输入信用卡资讯。

其他攻击与威胁

◆殭尸网路RondoDox锁定TBK旗下设备而来,利用已知漏洞绑架DVR装置

◆Scattered?Spider滥用多种远端管理工具试图回避侦测、持续在受害组织活动

◆窃资软件Snake Keyloggers滥用Java公用程序躲过资安工具侦测

◆Inno Setup软件安装工具被滥用,骇客用来打包、散布恶意软件

◆勒索软件Hunters International关闭业务,释出解密金钥

?

【漏洞与修补】

Linux命令列工具Sudo存在权限提升漏洞,若不处理攻击者可轻易得到root权限

Linux用户对于权限提升的命令列工具Sudo应该不陌生,此工具能允许通过授权的用户以其他使用者身分执行命令,其中最常见的使用场景,就是用来执行需要root的权限工作,使用者能在无须存取root帐号的情况下达到目的,并留下系统事件记录以供稽核,一旦这类工具存在弱点,很有可能成为攻击者取得特殊权限的管道。

6月底Sudo开发团队发布1.9.17p1版,修补本机权限提升漏洞CVE-2025-32462、CVE-2025-32463,其中一个影响範围超过12年版本的Sudo;另一个则是危险程度达到重大层级,相当危险。通报上述漏洞的资安业者Stratascale强调,目前没有缓解这些弱点的措施,用户应儘速安装新版Sudo因应。

根据CVSS风险评分,较为危险的是评为重大层级的CVE-2025-32463,这项弱点与Sudo的-R(或--chroot)选项有关,一旦遭到利用,攻击者就能以root身分执行任意命令,CVSS风险达到9.3分,影响1.9.14以上版本的Sudo。另一项是风险值仅有2.3分,但已存在超过12年的资安漏洞CVE-2025-32462,此漏洞也同样不能轻忽,原因是Sudo的组态文件只要符合指定的条件,攻击者无须手动触发,就能将权限提升为root。

已终止支援的D-Link DIR-816路由器含有远端攻击等多个重大漏洞

代号为pjqwudi的资安研究人员在今年6月初提交6个有关D-Link DIR-816路由器的安全漏洞,相关漏洞将允许骇客自远端完全控制路由器,或者部署持久性的后门程序,由于该款路由器已于2023年11月便退役,也不再提供技术支援或韧体更新,D-Link强烈建议用户停用该产品。

上个月披露的6个D-Link DIR-816漏洞分别是CVE-2025-5622、CVE-2025-5623、CVE-2025-5624、CVE-2025-5630、CVE-2025-5620及CVE-2025-5621,除了命令注入漏洞CVE-2025-5620与CVE-2025-5621被列为高风险层级,另外4个皆为重大层级的缓冲区溢位漏洞,允许骇客自远端执行任意程序、瘫痪设备、植入恶意韧体或是变更设定。

资安研究人员警告,上述漏洞将让骇客可完全掌控路由器,拦截与操纵网路流量,部署恶意软件或后门程序。

德国资安业者揭露达发科技蓝牙晶片漏洞,近30款音讯设备恐遭监听

德国资安业者ERNW在Troppers资安会议上揭露,由联发科子公司达发科技(Airoha)所设计的蓝牙音讯系统单晶片(SoC)中含有3个安全漏洞,将允许骇客控制採用该晶片的装置,像是耳机、喇叭或无线麦克风等,波及Bose、Sony、Jabra、JBL与Marshall等知名品牌的音讯装置。Airoha已于今年6月初藉由更新SDK修补了相关漏洞。

研究人员Dennis Heinze与Frieder Steinmetz解释,这些採用Airoha解决方案的装置曝露强大的专属通讯协定,允许第三方读写随机存取记忆体或快闪记忆体以控制装置(CVE-2025-20702),且该协定在没有身分验证的情况下,就能透过低功耗蓝牙的GATT介面(CVE-2025-20700),以及传统蓝牙的RFCOMM通道(CVE-2025-20701)存取。

上述漏洞让骇客只要位在蓝牙範围内,不必经过身分验证或配对,就能透过传统蓝牙或低功耗蓝牙展开攻击,包括完全控制蓝牙耳机,读写装置的记忆体,或是劫持受害装置与其它装置的信任关係,进行窃听,窃取手机号码与通讯纪录,也能根据手机配置以获取联络人资讯,还具备蠕虫式传播潜力。

?

【资安产业动态】

防止CrowdStrike事件重演,微软疑不再让第三方防毒软件存取Windows核心

为防去年CrowdStrike事故造成数百万台Windows装置停摆事件重演,微软最新合作伙伴计画显示,可能不再让第三方防毒软件存取Windows核心。

微软近期宣布Microsoft Virus Initiative(MVI)计画3.0版,勾勒出最新规画。MVI是在去年七月CrowdStrike更新出包,引发超过850万台Windows个人电脑与服务器当机而生。CrowdStrike事件后,微软于同年九月召集防毒及端点安全方案业者,发起MVI以提升Windows韧性,并釐清彼此责任。

目前MVI已进入3.0。最新一代要求合作伙伴「採取特定行动」以改善Windows安全及稳定性。现有成果包括要求防毒软件更新必须渐进式,并监控可能的不良影响、测试事件回应流程等。科技新闻媒体Ars Technica、Cybernews认为,此举很有可能是微软想将第三方防毒踢出Windows核心。

?

近期资安日报

【7月4日】多款IDE开发工具选用延伸套件要当心,此类元件的检验机制存在可乘之机

【7月3日】全支付测试环境帐密惊传遭骇客兜售

【7月2日】美国电信业者AT&T祭出新措施防堵SIM卡置换攻击