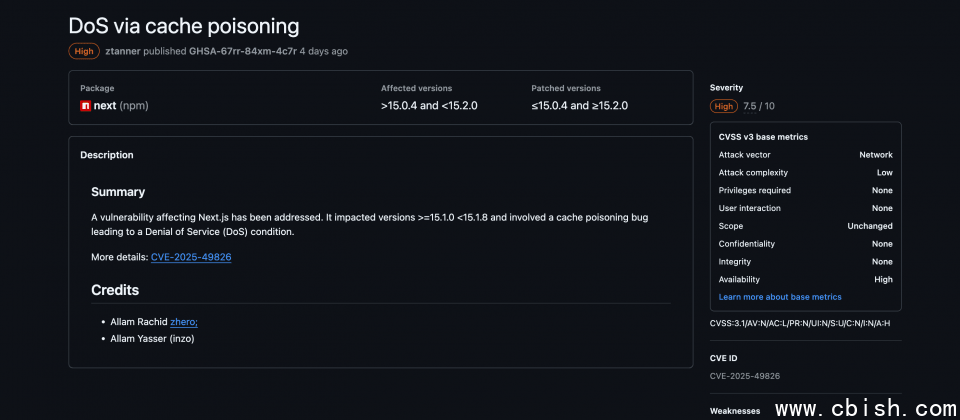

Next.js释出安全更新,修正影响15.1.0至15.1.7版本的快取污染漏洞CVE-2025-49826,以防範攻击者利用该漏洞造成静态页面阻断服务(DoS)问题。该漏洞风险评等为高,CVSS 3.1基本分数则为7.5,主要威胁在于特定配置下,网站页面可能无预警对所有用户出现204空回应,导致正常存取服务中断。

此次漏洞发生在Next.js的增量式静态再生成(ISR)启用快取重验证机制,并结合服务器端算绘(SSR)路径时,当外部CDN又快取HTTP 204回应,便会出现问题。官方指出,在极少数特定条件下,受影响的Next.js版本可能会将204无内容的回应错误地快取,导致同一路径的所有用户请求都只收到204回应。如此部分生产环境中的静态页面就会长时间无法正常显示,严重影响服务的可用性。

根据官方说明,这个漏洞仅会在同时符合几个特定条件时才会被触发,包括使用受影响的Next.js版本、路径启用ISR快取重验证,并以Next start或Standalone模式运作,以及该路径同时使用SSR并且CDN被设定为快取204回应。

Vercel官方公告指出,他们的架构设计不会让204回应被CDN快取,因此所有在Vercel託管的用户都不会受到这个漏洞影响。採用自建或其他非官方託管环境的开发者,则需特别注意相关设定与版本更新。

针对此次漏洞,Next.js团队已于15.1.8版本移除相关问题程序码路径,并针对导致竞态条件(Race Condition)可能造成快取污染的部分进行修正。该漏洞未影响资料机密性与完整性,仅会造成可用性中断,不过採用受影响版本的用户仍应儘速升级,以降低相关潜在风险。