网页服务器系统Tomcat是Apache基金会核心专案之一,根据W3Techs网站的统计,虽然目前市占不到0.1%,但它仍是不少企业採用的Java应用服务器平台,原因在于Tomcat开源且占用资源少,广泛支援Java网页应用,因此适合小型应用及微服务架构,有许多企业及云端平台採用,不过,一旦这种重要元件出现弱点,影响将非常广泛。自去年底Apache基金会揭露Tomcat重大层级漏洞CVE-2024-50379,最近他们公布了新漏洞CVE-2025-24813(未公布CVSS风险评分),但直到有资安业者警告该漏洞出现攻击行动,才引起各界关注此事。

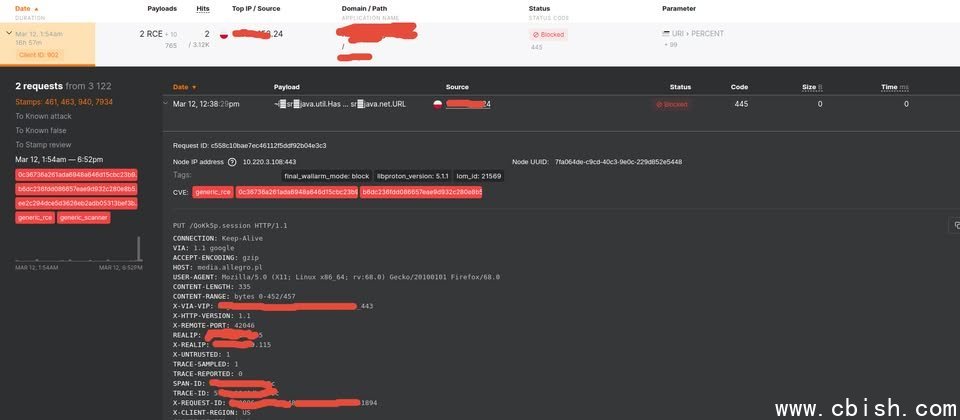

3月17日API资安业者Wallarm指出,在3月11日Apache基金会公开CVE-2025-24813之后,隔天有名为iSee857的中国使用者公布概念验证(PoC)程序码,与Apache基金会公开漏洞的时间间隔仅有30个小时。随后研究人员就在12日北美中部时间(CST)下午12时38分侦测到第一波攻击,这起攻击来自波兰。Wallarm指出这项漏洞非常危险,因为将其用于攻击极为容易,而且不需通过身分验证,唯一的必要条件,就是Tomcat必须採用以文件为基础的连线阶段储存(Session Storage)机制,而这是大部分Tomcat相当常见的部署型态。

然而要侦测相关攻击,并不容易,Wallarm指出,由于恶意酬载採用Base64演算法,使得攻击者触发弱点的同时,还能迴避大部分的资安过滤机制,使得企业要察觉这类攻击行动更加困难。

虽然攻击者是滥用连线阶段储存机制来触发漏洞,但Wallarm认为,更大的问题源自Tomcat处理部分PUT请求的方式,因为攻击者能藉此从任何地点上传任意文件,他们预期接下来攻击者有可能藉由漏洞上传恶意JSP文件,从而窜改Tomcat组态,或是部署后门程序,因此IT人员应儘速採取行动因应。

所幸这项漏洞的修补,已在1个月前完成。Apache基金会于2月10日发布11.0.3、10.1.35、9.0.99版Tomcat,可惜的是,在一个月后(3月11日)才公布当时处理这项弱点,并指出这项漏洞有可能会导致远端程序码执行(RCE)攻击、资讯洩露,或是资讯毁损的情况,11.0.2、10.1.34、9.0.98以下版本的Tomcat都有可能受到影响。