1月上旬资安业者Arctic Wolf提出警告,他们察觉专门针对Fortinet防火墙设备FortiGate的攻击行动,攻击者锁定能公开存取的管理介面下手,骇客利用重大层级身分验证绕过漏洞CVE-2024-55591(CVSS风险为9.6)而得逞,如今再传有骇客组织将其串连其他漏洞的情况。

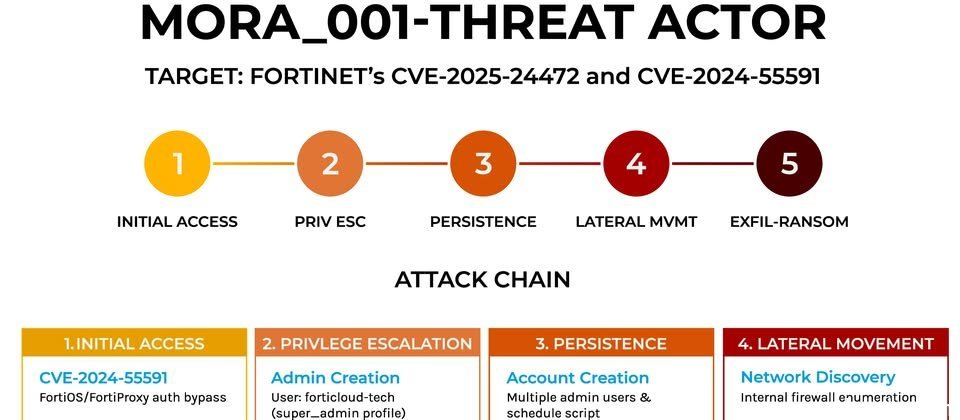

资安业者Forescout揭露名为SuperBlack的勒索软件,他们从1月下旬至3月初看到使用俄文的骇客组织Mora_001锁定Fortinet防火墙而来,利用前述提及的作业系统漏洞CVE-2024-55591,以及2月份公布的CVE-2025-24472(CVSS风险为8.7)来取得初始入侵管道。

骇客这波利用漏洞的手法致可分成两种,一种是直接透过jsconsole介面触发存在于WebSocket的弱点,另一种则是发送HTTP请求来进行。

一旦成功利用漏洞,骇客就会以随机的使用者名称通过身分验证,然后以forticloud-tech、fortigate-firewall、adnimistrator等使用者名称建立本机系统管理员帐号,并下载防火墙的组态配置文件以便后续侦察活动。附带一提的是,若是管理员启用了防火墙的VPN功能,骇客就会建立本机帐号,而能透过这种管道持续存取受害组织的网路环境。

假若受害组织并未启用VPN功能,骇客就会以前述建立的新帐号,透过高可用性(HA)组态,或是滥用身分验证基础架构,于其他Fortinet防火墙建立存取管道。

为了决定后续的横向移动路径,骇客还会存取FortiGate防火墙的主控台,掌握防火墙运作状态、漏洞管理、网路组态、列管装置、使用者SSL VPN连线资料、Wi-Fi连线的资讯。然后,他们利用WMIC进行侦察,并使用SSH连线存取服务器及网路装置。这些骇客会优先针对高价值目标下手,窃取内部机密资料后将文件加密。

附带一提的是,骇客使用的勒索软件与LockBit 3.0(LockBit Black)非常类似,主要差异在于勒索讯息内容及外洩资料的工具。对此,研究人员认为,攻击者很可能与LockBit有关。