微软早已将NTLM(NT LAN Manager)列为过时的身分验证机制,但Silverfort资安研究人员发现,Active Directory群组原则用于限制NTLMv1的机制,在设计上因支援旧系统的需求,可能被攻击者滥用以重新启用NTLMv1,对企业资安带来潜在风险。

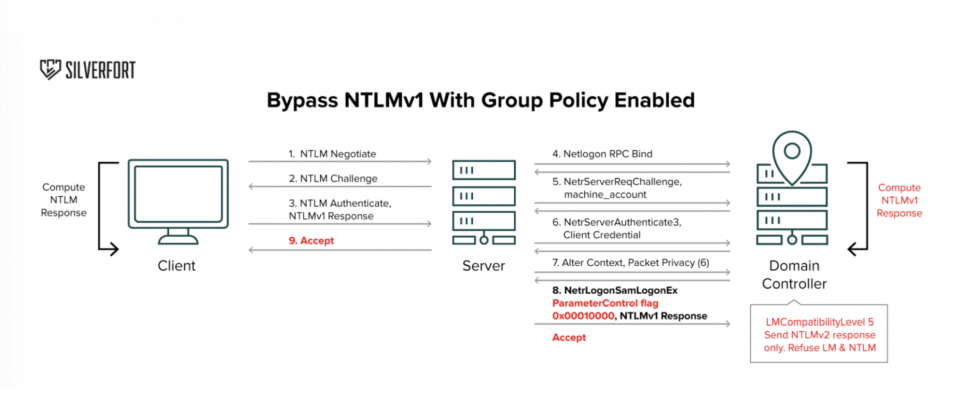

研究人员发现,部分应用程序可以透过名为ParameterControl的参数,来请求NTLMv1验证讯息,即使系统规则已设置为只接受更安全的NTLMv2。该问题尤其影响非Windows用户端环境,因为这些用户端在应用程序的要求下,可能使用不安全的验证资料,导致网路流量暴露于遭攻击者拦截与破解的风险。

NTLM是微软在1990年代开发的一套身分验证机制,广泛用于当时的Windows网域中,但是随着NTLM的加密演算法与验证流程被发现许多弱点,包括NTLMv1只使用DES加密,挑战回应机制也缺乏足够的随机性,使其容易被攻击者透过中继攻击或离线破解取得用户凭证。虽然NTLMv2改进了这些缺点,但在部分旧有系统或跨平台应用,仍可能出于相容性需求而继续使用NTLMv1。

攻击者可以拦截并破解NTLMv1流量,进而取得用户凭证执行横向移动或权限提升等进阶攻击行为。研究强调,仅依赖Active Directory群组原则并无法完全阻挡NTLMv1的使用,特别是当企业使用内部开发或第三方应用程序时,这些应用可能无意间允许或启用不安全的验证机制。

微软对此回应,NTLMv1的使用本身并非漏洞,因为其原本设计就需要相容于旧系统。不过微软也计画在Windows 11版本24H2与Windows Server 2025完全移除对NTLMv1的支援,该变更会逐步推行,促使企业过渡至更现代化且安全的验证方式。

以长期来说,虽然微软的措施将减少NTLMv1的风险,但老旧应用程序仍可能使用NTLMv1。研究人员建议,企业需要重新检视现有的网路基础架构与身分验证机制,淘汰不安全的技术,採取更现代化的安全协定,例如Kerberos或SSO,同时,对网路流量进行稽核与监控,检查应用程序是否存在潜在漏洞,也是有效防範攻击的重要措施。