微软紧急发布WSUS高危漏洞补丁,全球已有服务器遭利用

微软在10月例行更新(Patch Tuesday)中披露了Windows Server Update Services(WSUS)的远程代码执行(RCE)漏洞CVE-2025-59287。本周传出微软额外发布了修复程序,并有迹象显示攻击者已基于公开的概念验证代码(PoC),将该漏洞用于实际攻击。

10月24日,微软更新安全公告内容,呼吁用户尽快安装其在23日和24日发布的紧急更新。若无法立即修补,建议用户暂时关闭WSUS功能,并在主机防火墙上封锁8530端口和8531端口的入站流量以降低风险。

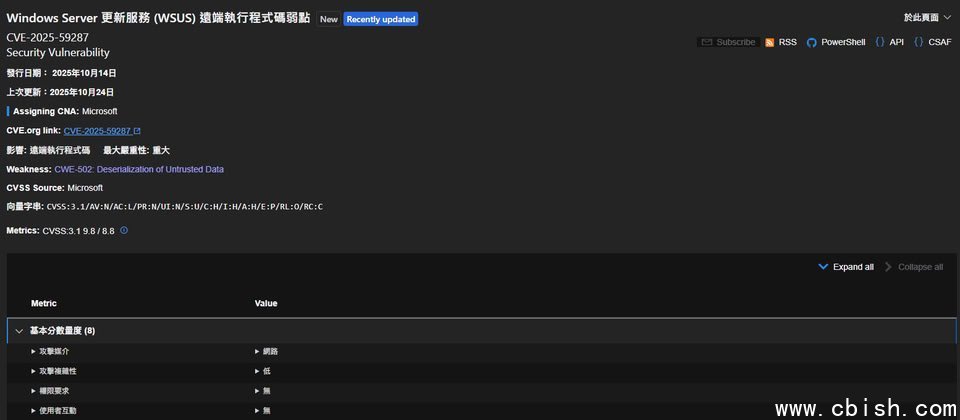

CVE-2025-59287属于严重级别漏洞,CVSS风险评分为9.8分(满分10分),影响所有启用WSUS服务的Windows Server系统。一旦被利用,攻击者可在无需身份验证的情况下发送特制请求,在特定序列化机制中触发不安全的对象反序列化行为,进而实现远程执行任意代码。

该漏洞是否已被实际利用?尽管微软在公告中仅指出其被利用的可能性极高,尚未明确确认存在在野攻击,但10月24日已有两家安全企业(Eye Security与Huntress)发现相关攻击活动。此外,美国网络安全与基础设施安全局(CISA)已将此漏洞列入“已遭利用漏洞清单”(KEV),并要求联邦机构必须在11月14日前完成修复。

安全公司HawkTrace于10月18日公布了该漏洞的技术细节及概念验证(PoC)。10月24日,Eye Security通过职场社交平台LinkedIn警告称,已有攻击者正在积极针对全球范围内的WSUS服务器利用此漏洞,并已取得成功。根据该公司扫描结果,全球约有2500台WSUS服务器可直接通过互联网访问,其中约100台位于荷兰,约250台位于德国,提醒企业应立即采取应对措施。

另一家安全厂商Huntress于UTC时间10月23日23时34分左右监测到,有攻击者正在扫描暴露在互联网上的WSUS服务器的TCP 8530和8531端口,尝试利用CVE-2025-59287。攻击者首先向目标服务器发送包含多个WSUS网页服务POST请求的恶意数据包,触发更新服务中的反序列化过程,以实施远程代码执行攻击。

随后,攻击者通过WSUS服务及IIS主机进程创建命令行和PowerShell子进程,利用PowerShell解码并执行经过Base64编码的载荷。该载荷的主要功能是收集网络环境中所有服务器和用户的信息,并将窃取的数据发送至远程Webhook地址。

荷兰国家网络安全中心(NCSC-NL)也发布警告,表示已掌握该漏洞正被积极利用的情况,提醒企业不要将WSUS服务直接暴露在互联网上,同时应尽快应用微软发布的额外更新程序进行防护。

值得注意的是,微软去年9月宣布将逐步停用WSUS,不再为其开发新功能或接受功能请求,但仍为Windows Server 2025提供相关支持,并继续通过WSUS分发系统更新及相关内容。