为了对受害者形成压力,愿意付钱换取遭窃资料不被外流,骇客採用双重勒索、三重勒索的手法相当常见,目的是以多种管道施压的方式逼迫就範。但如今有攻击者选择少量、多次公布资料的做法,使得受害企业在每次资料被公开后,必须不厌其烦地向外界澄清影响範围并未扩大,确认骇客公布的资料,其实源自相同的资安事故。

例如,今年10月中旬初始入侵管道掮客IntelBroker声称,他们窃得思科大量开发专案相关资料的事故,就是这种情形。这些骇客在事发两个月后先是公布2.9 GB资料,不到两个礼拜,这些骇客又公布了另一批文件。

根据资安新闻网站HackRead的报导,12月25日这些骇客公布了第二批思科资料,文件大小约4.84 GB,涵盖敏感资料,例如:软件结构、网路组态、测试事件记录、云端服务器映像档、加密签章、智慧财产等。骇客宣称,这是他们窃得的4.5 TB资料一部分内容。

这些公布的资料内容为何?HackRead指出,他们看到对方公布的内容里,包含思科专属软件的开发文件,包含Java二进位文件、原始码、应用程序封存档;而其中部分文件与网路相关,例如:XRv9K虚拟路由器映像档及组态设定资料。

此外,这批资料也包含测试的事件记录资料及指令码、零接触安装(Zero Touch Provisioning,ZTP)的作业资料、云端服务器映像档,以及用于支付系统软件开发套件(SDK)的加密签章。

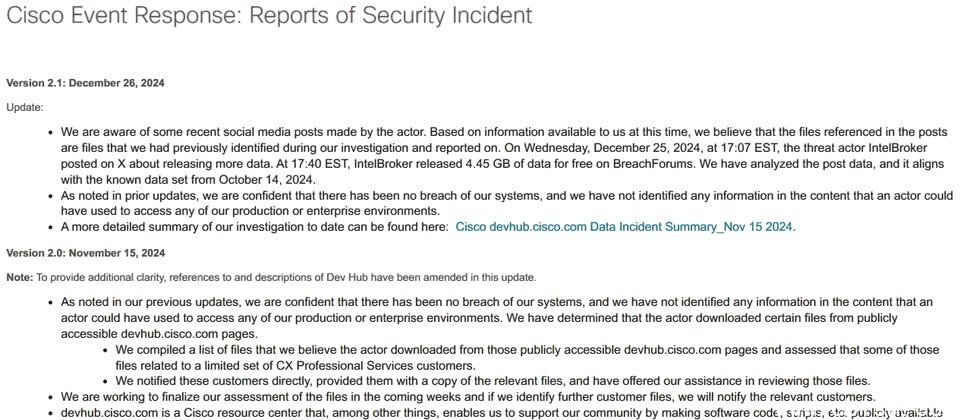

对此,思科也是12月26日更新资料外洩事故网页的公告内容,表示他们知悉IntelBroker在美国东部时间(EST)25日傍晚5时7分放出风声,并于5时40分在骇客论坛BreachForums免费提供4.45 GB的资料给他人下载。

根据该公司的分析,他们确认就是10月事故洩露的资料。思科也强调他们的(其他)系统并未遭到入侵,该公司生产力或企业环境的内部资讯并未出现外流的迹象。