乌克兰战争持续至今接近3年,为提升部队呈交报告的效率,今年8月乌克兰国防部发布名为Army+的行动应用程序,标榜能让军人使用安卓及苹果的行动装置快速呈交11种类型的报告,减轻他们在文书作业上的负担,然而敌对阵营的骇客也趁机散布恶意程序。

12月18日乌克兰电脑网路危机处理暨协调中心(CERT-UA)提出警告,他们掌握骇客组织UAC-0125架设许多仿冒Army+应用程序的网站,滥用无服务器运算服务Cloudflare Workers,意图对乌克兰军人散布恶意程序。

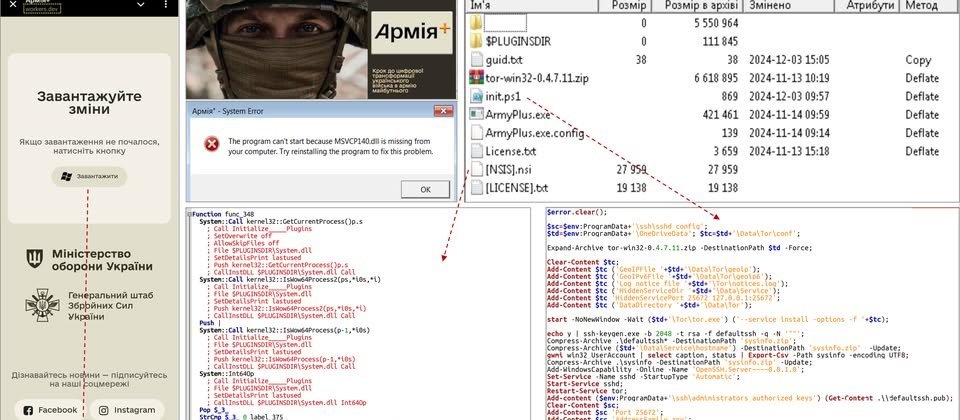

若是军人存取这些网站,他们将会下载名为ArmyPlusInstaller-v.0.10.23722.exe的文件。经过CERT-UA的分析,他们研判此文件是透过安装系统NSIS(Nullsoft Scriptable Install System)打包而成,假若受害者执行,电脑就会显示诱饵文件,并执行PowerShell指令码,攻击者这么做的目的是目的是部署OpenSSH元件并产生RSA金钥,然后透过Tor网路与骇客控制的服务器连线,最终让攻击者能远端控制受害电脑。

若是找到感兴趣的目标,这些骇客将会利用受害电脑做为跳板,进一步向组织的资讯系统展开攻击。

究竟骇客如何引诱乌克兰军人上门?目前仍不清楚,但CERT-UA指出,发起这波攻击的骇客组织UAC-0125,与他们称为UAC-0002的俄罗斯骇客组织Sandworm(也称为APT44、Voodoo Bear)之间,存在某种关联。CERT-UA提及,这些骇客于今年上半,就曾假借提供微软Office软件安装文件发动攻击。