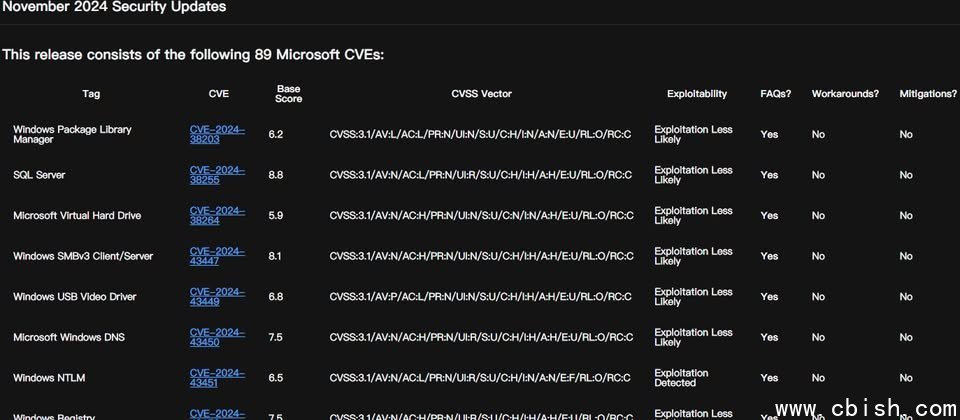

11月12日微软发布本月份例行更新(Patch?Tuesday),总共修补89个漏洞,其中有26个权限提升漏洞、2个安全功能绕过漏洞、52个远端程序码执行(RCE)漏洞、1个资讯洩露漏洞、4个阻断服务(DoS)漏洞,以及3个能被用于欺骗的漏洞。值得留意的是,本次有4个是零时差漏洞,这里面有2个已出现实际利用的状况。

4个零时差漏洞分别是:NTLM杂凑值洩露欺骗漏洞CVE-2024-43451、AD凭证服务(ADCS)权限提升漏洞CVE-2024-49019、Windows工作排程器权限提升漏洞CVE-2024-49039、Exchange服务器欺骗漏洞CVE-2024-49040。其中,CVE-2024-43451、CVE-2024-49039已出现实际攻击行动;在此同时,除了CVE-2024-49039是现在揭露,其余3个漏洞资讯皆已遭到公开。

上述零时差漏洞里,CVE-2024-43451的状况最需要关注,因为它已用于攻击且细节也提前遭到公布,特别的是,微软不仅指出所有视窗作业系统都受到影响,他们也提及这次将透过IE累积安全更新,针对Windows Server 2008及2012(含R2)修补这项漏洞。为何会提及早已停用的IE?原因是底层的MSHTML及指令码平台,微软目前仍提供支援,将进行修补。

关于CVE-2024-43451的成因,微软表示问题在于文件名称或路径的外部控制,CVSS风险评为6.5分,也提到此漏洞可能导致机密性完全丧失(C:H),但攻击者利用的过程需要使用者互动(UI:R)。对于上述的评估内容,微软在这漏洞的安全性更新指引网页提出解释,他们认为一旦攻击者成功利用漏洞,就有机会洩露NTLMv2杂凑值,并以受害者的名义进行身分验证;而对于使用者互动的部分,他们则是提到使用者只要与攻击者提供的恶意文件进行极少的互动,像是执行点选或是进行检查,无须开启或是执行文件就能触发漏洞。

不过,对于此弱点的其他细节,微软并未进一步说明。对此,资安业者Rapid7指出,微软的CVSS风险评估主要是针对机密性层面的影响,但若考虑到攻击者得逞后能以冒用受害者身分而产生的危险,CVSS风险可能大幅拉高至8.8分。这项漏洞也突显IE仍存在所有版本Windows系统的风险,无论IT人员是否停用这款浏览器,只要尚未套用相关修补程序,就会面临被骇客盯上的危险。

另一个也被用于攻击的漏洞,则是CVE-2024-49039,微软指出涉及身分验证不当,CVSS风险评为8.8,攻击者若要利用,首先要通过身分验证并执行特製应用程序,而能将权限提升至中等完整性层级,并以受限的特权帐号执行RPC功能。一旦攻击者能掌握AppContainer的低权限,就有机会藉此提升权限,以较高的完整性层级执行程序码,或是存取资源。

虽然微软并未说明其他细节,但漏洞悬赏专案Zero Day Initiative(ZDI)指出,这并非单纯的权限提升漏洞,而是一种容器逃逸漏洞,而这种类型的弱点被用于实际攻击的情况,并不常见。值得留意的是,他们得知有多名研究人员通报这项漏洞,代表已在多个地区出现相关的漏洞利用攻击,因此这项弱点相当值得留意。

至于已被公开的漏洞CVE-2024-49019、CVE-2024-49040,前者由资安业者TrustedSec上个月揭露,并将其命名为EKUwu;后者则为研究人员Vsevolod Kokorin(Slonser)发现,并于今年5月公布细节。

值得一提的是,Rapid7与ZDI不约而同提及,重大层级漏洞CVE-2024-43498、CVE-2024-43639,也需要特别留意。前者存在于.NET 9.0,为远端程序码执行漏洞,CVSS风险为9.8;另一个也是RCE漏洞,存在于Kerberos身分验证机制,危险程度也同样达到9.8分。Rapid7指出,利用CVE-2024-43498既不需要特殊权限也无须使用者互动;ZDI则认为很快就有攻击者将这些漏洞用于实际攻击行动。