图片来源:

图片来源: Open Analysis Labs

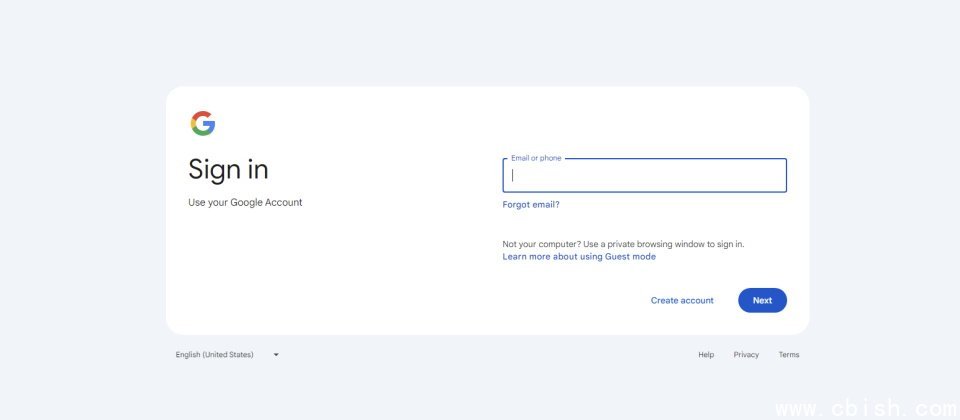

Open Analysis Labs(OALabs)最近揭露,知名恶意程序Amadey最近採取了一个用来窃取凭证的新招术,就是以Kiosk模式启动浏览器,并连至特定服务的首页,通常是Google,迫使使用者输入凭证,再将凭证盗走。

Amadey现身于2018年,它能够接收骇客的命令以窃取敏感资讯并安装其它恶意程序,于地下论坛上的售价为500美元。

然而,OALabs在8月时发现受害装置在感染Amadey之后,Amadey除了自骇客控制的远端服务器下载凭证窃取程序StealC之外,也会部署凭证刷新工具(Credential Flusher),此一工具是个AutoIt脚本程序,它会先检查受害装置上所安装的浏览器,选择浏览器(优先顺序是Edge,Chrome及Brave),再以Kiosk模式启动该浏览器,并将浏览器导至Google登入页面。

Kiosk模式也可称为自助终端模式,主要用于公共场所的资讯展示,因此它通常是全萤幕的,隐藏了网址列,禁用ESC或Alt+F4等退出视窗的快捷键,而且如果使用者关闭了浏览器,重启后也可能再度进入Kiosk模式。包括Chrome、Edge、Firefox与Safari等浏览器都有类似的功能。

于是,当使用者被迫留在Kiosk模式的Google登入页面时,陷入了进退两难的困境,有可能会输入Google凭证企图脱身,然后就被浏览器存下来,接着遭StealC盗走。

此一新的手法结合了传统的恶意程序与新的社交工程技术,以提高攻击的成功率。