背景图片取自Pawel Czerwinski on Unsplash

资安业者Volexity近日发现了Palo Alto Networks的防火墙平台PAN-OS含有一个安全漏洞,已被骇客用来攻击Volexity客户,Palo Alto Networks很快便发出安全公告,指出该漏洞编号为CVE-2024-3400,是个作业系统的命令注入漏洞,允许未经授权的骇客执行任意程式,已计画于4月14日进行修补。

PAN-OS为Palo Alto Networks所开发的作业系统,支援该公司所有的防火墙产品。根据Volexity的描述,该公司是在4月10日收到来自客户防火墙的可疑流量警报,调查发现该装置已被危害,隔天,同一骇客又以同样的手法危害了另一家客户。

Volexity将此一骇客命名为UTA0218,其攻击手法是先自远端渗透受害者的防火墙装置,建立一个Reverse Shell,再下载更多的工具至被骇装置上。UTA0218锁定自被骇装置汇出配置资料,并利用相关资料作为入口以于受害组织内进行横向移动。

儘管是在4月10日才确定该漏洞已遭到利用,但Volexity随后的调查显示,从今年3月26日以来,便有不同的组织受害。

至于Palo Alto Networks也证实,CVE-2024-3400允许未经授权的骇客于防火墙上以最高权限(Root)执行任意程式码,其CVSS风险评分为最高的10.0。

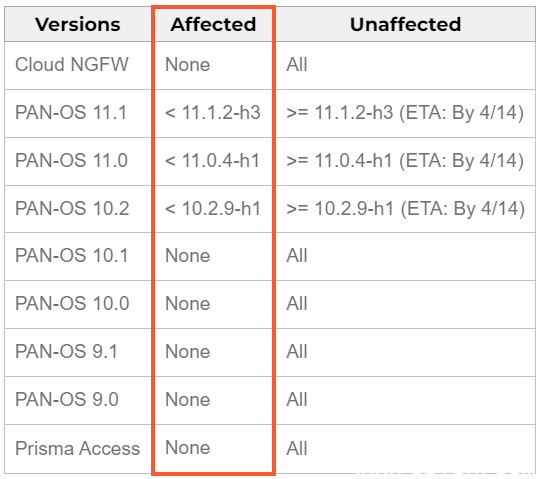

此外,该漏洞影响了PAN-OS 10.2、PAN-OS 11.0及PAN-OS 11.1等版本的作业系统,但仅限于其防火墙配置启用GlobalProtect闸道与装置遥测功能,并未波及Cloud NGFW云端防火墙、Panorama设备或Prisma Access。即使Palo Alto Networks已计画于4月14日修补,但用户亦可暂时关闭遥测功能来缓解漏洞。