去年4月,安全厂商Volexity发现针对Palo Alto Networks防火墙的攻击行动,利用了PAN-OS零日漏洞CVE-2024-3400(CVSS风险评分为10分)。随后,Palo Alto Networks确认该漏洞存在并发布了修复补丁。时隔一年半,近期再次出现大规模扫描该漏洞的情况,有可能演变为新一轮的攻击浪潮。

相关活动最早由SANS互联网风暴中心在9月29日发出警告,他们监测到针对CVE-2024-3400的扫描次数显著增加。攻击来源IP地址为141.98.82[.]26,攻击者试图寻找存在漏洞的Palo Alto Networks防火墙设备,并上传特定文件,然后发起访问请求。

如果文件已存在,服务器将返回403错误信息;若上传失败或文件不存在,则返回404错误信息。关于攻击者上传的文件内容,SANS指出其为常见的SSL VPN远程访问系统GlobalProtect的会话(Session)文件,目前尚不会执行。但这意味着后续攻击者可能再次上传可执行文件并存放到指定路径,从而实现任意代码执行。

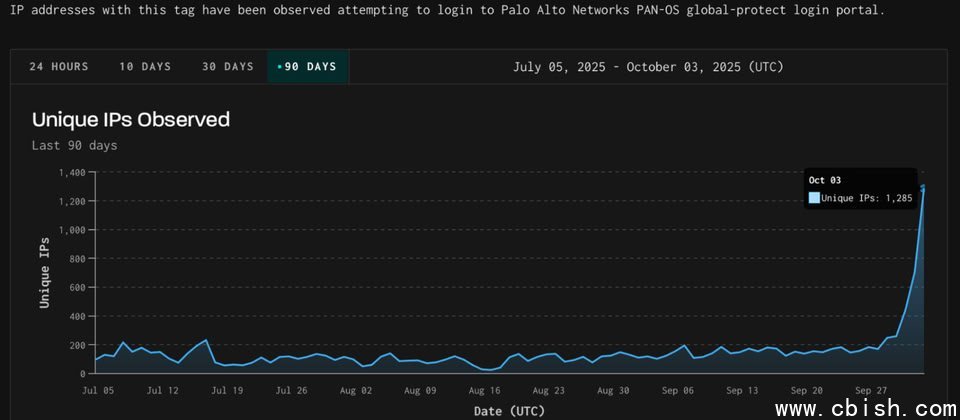

数日后,多家安全厂商发现此类扫描活动持续升温。GreyNoise在10月3日表示,他们在两天内观测到针对CVE-2024-3400漏洞的扫描行为增长近五倍,达到近三个月来的最高水平。

GreyNoise指出,10月3日当天共监测到近1,300个IP地址尝试扫描该高危漏洞。而在过去90天中,每日参与扫描的IP数量很少超过200个,此次异常增长情况极为罕见。

该公司进一步分析攻击来源,发现其中91%来自美国,但也包括英国、荷兰、加拿大和俄罗斯等地的IP地址。被攻击的目标主要集中在美巴两国,流量分布较为集中。此外,墨西哥、法国、澳大利亚和英国也出现了相关活动。攻击者的TLS指纹虽有差异,但存在一定交集。

值得一提的是,GreyNoise特别指出,本轮针对Palo Alto Networks漏洞的扫描行为,与此前针对思科ASA防火墙的扫描活动具有相似特征。因此推测,这两起攻击活动的实施者可能共享了部分工具或基础设施,但目前尚无法确认是否为同一团伙所为。