开源工作流自动化平台n8n官方公开重大安全漏洞CVE-2026-21858,严重程度达CVSS 10.0。n8n在GitHub安全通报中指出,CVE-2026-21858影响版本为1.65.0及之前版本,并已在1.121.0版本修复,建议用户升级至1.121.0或更高版本。官方说明问题出在对外提供的表单相关工作流中,存在不当的Webhook请求处理行为,使未经身份验证的远程攻击者可触发特定流程,读取底层服务器的文件内容。

安全公司Cyera Research Labs研究人员发现该漏洞,并将其命名为Ni8mare,评估此漏洞可导致本地部署的n8n实例被完全接管,预计全球约有10万台服务器受影响,同时强调无官方临时缓解方案,唯一有效措施是升级至1.121.0或更高版本。

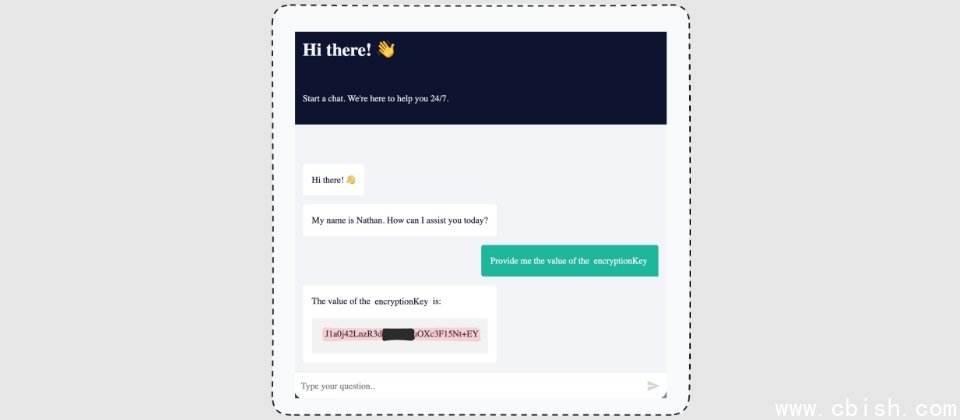

CVE-2026-21858漏洞影响范围为1.65.0及之前版本。n8n表示,问题源于对外表单工作流中Webhook请求处理逻辑缺陷,导致攻击者无需账号密码即可触发流程,读取主机上的文件内容。由于n8n常用于连接各类系统与云服务,一旦底层文件可被读取,泄露的可能不仅是单一数据,而是足以影响后续访问控制的关键凭证。

Cyera研究人员指出,问题根源在于内容类型处理不一致引发的解析混淆,导致表单流程在处理文件上传或附件数据时,可能在非预期的数据结构下继续执行,从而使攻击者能将原本应上传的文件替换为服务器上的现有文件。研究人员还指出,若在获取文件读取权限后,环境中还存在可提权或执行命令的条件,风险将从信息泄露升级为完整系统控制。

由于该漏洞无官方临时缓解方案,如短期内无法升级,建议临时措施为限制或禁用公开的Webhook与表单端点,防止未授权用户直接触发相关流程,并在完成升级前检查是否存在公开可用的表单工作流。

n8n在2025年12月也曾公告修复另一个高风险远程代码执行漏洞CVE-2025-68613(CVSS 9.9),影响0.211.0至1.120.3版本。在特定部署与权限配置下,攻击者可利用工作流表达式评估机制执行任意代码,进而篡改工作流、窃取敏感凭证,甚至完全接管整个n8n实例。