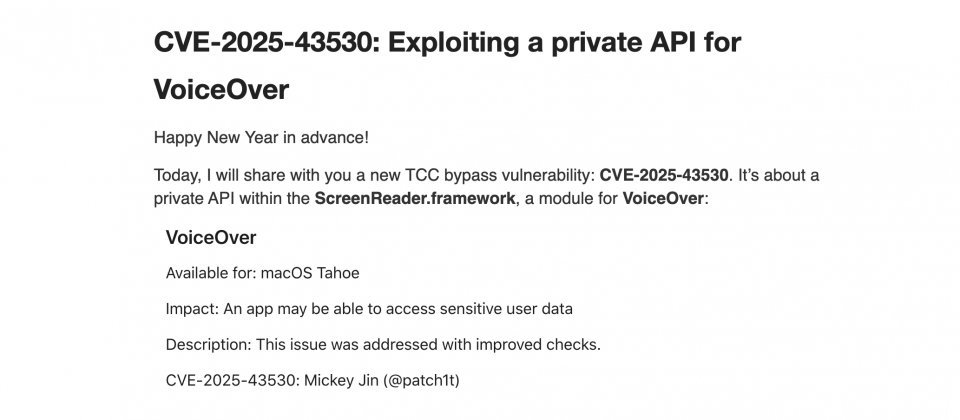

安全研究人员Mickey Jin公开披露了CVE-2025-43530漏洞,指出macOS内置屏幕阅读器VoiceOver所依赖的私有框架ScreenReader.framework中,存在用于判断调用方是否可信的逻辑缺陷。该缺陷可能导致普通应用程序在不应被授权的情况下,获得更高权限的跨进程自动化能力,从而绕过Apple的TCC(透明度、同意与控制)隐私授权机制。

Apple的安全公告显示,CVE-2025-43530已在2025年12月发布的macOS Tahoe 26.2、macOS Sequoia 15.7.3、macOS Sonoma 14.8.3,以及iOS 18.7.3和iPadOS 18.7.3中得到修复。

根据Apple安全公告的分类,macOS端将此漏洞归入VoiceOver类别,影响描述为“应用程序可能访问敏感用户数据”,修复方式为改进权限检查机制;iOS与iPadOS端则将同一CVE归入“设置”类别,修复方式同样为优化检查逻辑。

研究人员重点关注名为com.apple.scrod的系统服务。该服务是VoiceOver组件提供的MIG Mach服务,系统会在登录窗口或用户登录后自动启动对应的scrod进程。由于scrod本身声明了多项敏感的TCC权限,包括可用于跨进程自动化交互的AppleEvents权限,因此其对外接口如何验证调用方身份,直接决定了整体安全边界的有效性。

研究人员指出,问题出在服务端的身份验证流程中。原始实现中,在判断调用方身份时,可能回退为通过程序路径获取静态签名信息,并使用“anchor apple”这一等同于认定程序由Apple签名的条件,将调用方视为可信,而未全程使用审计令牌将身份与当前连接绑定。研究人员提醒,此类基于路径的验证方式不仅可能引入TOCTOU(时间检查到时间使用)竞争条件风险,也可能让攻击者通过向Apple签名的可执行文件注入代码,盗用其签名身份。

一旦该可信验证机制被绕过,攻击者即可通过该服务执行任意AppleScript脚本,并向目标进程发送AppleEvents。由于TCC机制本就是用于限制此类跨进程自动化交互的隐私控制手段,当具有高权限的系统服务被滥用时,便可能形成绕过用户授权流程的安全缺口。

研究人员指出,macOS 26.2的修复方案改为要求调用方必须具备com.apple.private.accessibility.scrod权限,并通过审计令牌验证调用方身份,彻底放弃基于路径的静态签名检查,从而大幅降低TOCTOU类攻击的可行性。