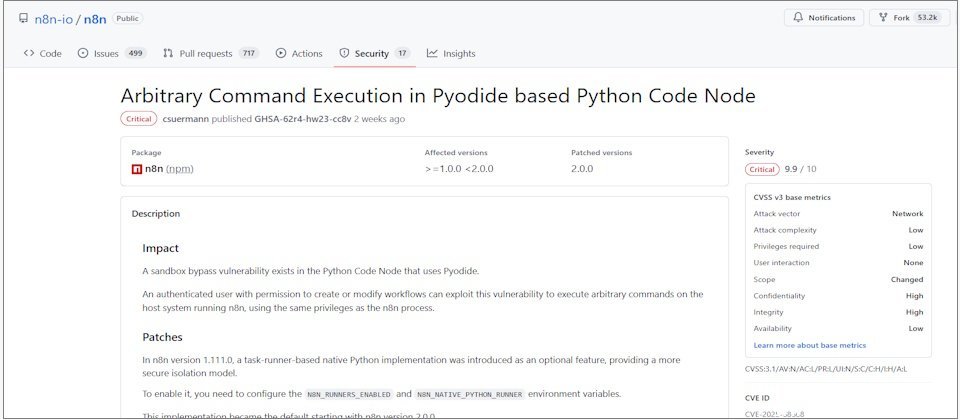

开源工作流自动化平台n8n被披露存在一项重大安全漏洞,可能允许已通过身份验证且具备创建或修改工作流权限的用户,在特定条件下于运行n8n的主机上执行任意系统命令。该漏洞编号为CVE-2025-68668,CVSS风险评分高达9.9。

该漏洞由Cyera Research Labs研究人员Vladimir Tokarev与Ofek Itach发现并报告,研究人员将其命名为N8scape。漏洞被归类为防护机制失效案例,影响范围涵盖n8n 1.0.0至2.0.0之前的所有版本,n8n维护团队已在2.0.0版本中完成修复。(注:n8n 2.0.0一并修复了近期公告的两项安全漏洞,分别为CVE-2026-21858、CVE-2025-68613)

Python Code Node沙箱隔离可被绕过

根据n8n维护团队与研究人员说明,问题出在n8n使用Pyodide实现的Python Code Node。在原设计中,该节点应通过沙箱机制限制代码执行范围,但研究人员发现,具备工作流编辑权限的用户仍可在特定情境下绕过隔离限制,直接在主机层面执行操作系统命令。

一旦漏洞被利用,命令将以n8n进程本身的权限执行,风险不仅限于单一工作流,而是可能影响整个n8n运行环境。

可能波及凭证、API密钥与多项集成系统

美国国家标准与技术研究院(NIST)将安全研究人员Rhoda Smart的分析文章纳入CVE-2025-68668漏洞参考信息,根据其说明,攻击者成功利用该漏洞后,可读写主机文件、创建或操控进程、访问环境变量,并发起对外网络连接。实际应用中,这通常意味着可获取n8n运行环境中的配置文件、应用机密信息、API密钥、数据库账号密码与Webhook令牌。

由于n8n常被部署为企业自动化中枢,集成多项云服务与内部系统,一旦n8n进程被控制,风险可能进一步扩散至云账号、内部API、数据库与第三方服务,形成跨系统的连锁影响。

容器化与多租户环境风险更高

在容器化部署场景下,实际影响程度取决于容器的安全强化设置。研究人员提醒,若容器存在广泛的文件系统访问权限、挂载持久化磁盘,或权限配置不当,攻击者可能进一步影响主机或篡改持久化数据。

在共享或多租户环境中,风险尤为显著。任何具备工作流编辑权限的用户,都可能通过该漏洞影响平台上的其他用户与项目,破坏原有的隔离设计。

此外,由于攻击可被嵌入于定时或事件触发的工作流中,也可能形成持久性访问,无需额外部署外部恶意程序,即可长期潜伏于正常运营行为之中。

官方修复与临时应对建议

n8n表示,自1.111.0版本起,已引入以任务执行器(task runner)为基础的原生Python实现,作为可选功能,以提升执行隔离与安全性;并在2.0.0版本中,进一步将该机制设为默认。

在尚未升级前,n8n建议用户采取下列措施降低风险:

通过设置环境变量NODES_EXCLUDE: ["n8n-nodes-base.code"],禁用Code Node

设置N8N_PYTHON_ENABLED=false,关闭Code Node中的Python支持

启用以任务执行器为基础的Python沙箱机制,设置N8N_RUNNERS_ENABLED与N8N_NATIVE_PYTHON_RUNNER

自动化平台管控成为企业安全必修课题

安全研究人员指出,n8n重大漏洞凸显出工作流自动化平台在企业环境中的实际风险长期可能被低估。当此类平台同时具备程序执行能力,却未妥善划定安全边界时,便不再只是辅助性工具,而可能转变为高风险的执行环境。

该漏洞并非源于复杂的攻击技巧,而是源于原本设计即允许的功能本身,使得攻击门槛极低,且相关行为不易被察觉。研究人员因此提醒,企业与组织应将自动化平台正式纳入安全治理与权限管控范畴,并重新审视其在整体系统架构中的信任层级。