友讯科技(D-Link)多款已到产品生命周期终止(EoL)的DSL路由器被发现存在高风险命令注入漏洞,相关攻击行为已在蜜罐环境中被观测到。该漏洞编号为CVE-2026-0625,CVSS风险评分高达9.3,属于高危等级。

漏洞情报公司VulnCheck指出,CVE-2026-0625源于路由器固件中dnscfg.cgi端点对DNS设置参数的输入验证不足,导致未经身份验证的远程攻击者可注入并执行任意Shell命令,从而实现远程代码执行(Remote Code Execution,RCE)。

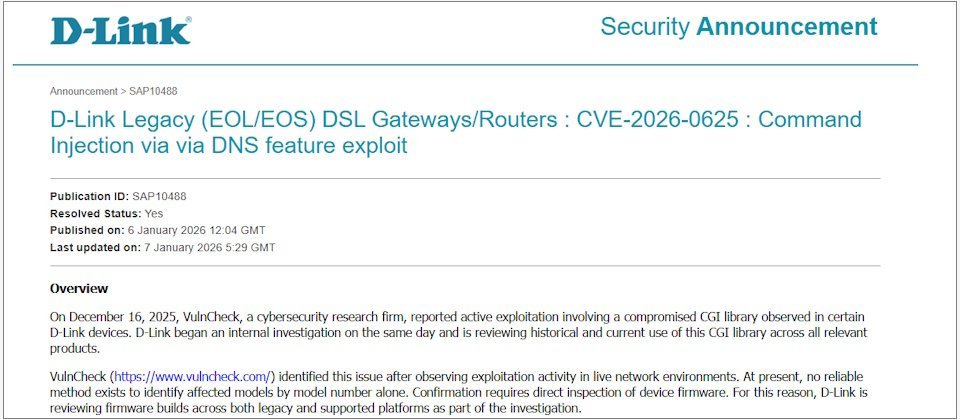

D-Link已于1月6日发布安全公告,说明目前无法仅凭产品型号判断是否受影响,必须直接检查设备固件内容,因此正在同步审查已停产及仍受支持平台的多个固件版本,作为内部调查的一部分。此外,受影响的dnscfg.cgi端点也与名为DNSChanger的恶意程序有关。

研究人员指出,DNSChanger是一类专门入侵路由器并篡改DNS设置的恶意程序,在2016年至2019年间,曾被用于针对DSL-2740R、DSL-2640B、DSL-2780B与DSL-526B等型号的多个固件版本发动攻击,表明此类漏洞并非首次被攻击者利用。

在VulnCheck于2025年12月16日向D-Link通报CVE-2026-0625之前,安全研究机构Shadowserver基金会已于2025年11月27日在其蜜罐系统中观测到针对该漏洞的攻击行为证据。

D-Link确认,以下产品及固件版本受到CVE-2026-0625影响,并已于2020年初宣布产品生命周期终止与服务终止,不再提供任何固件更新或安全补丁:

.DSL-526B:固件版本≤2.01

.DSL-2640B:固件版本≤1.07

.DSL-2740R:固件版本<1.17

.DSL-2780B:固件版本≤1.01.14

研究人员提醒,dnscfg.cgi属于路由器管理界面的CGI端点,若管理界面被错误设置为允许从外部网络访问,或用户在内网环境中误触恶意内容,均可能增加漏洞被利用的风险。因此,仍在使用受影响DSL路由器的用户应立即更换设备;若无法及时更换,至少应将设备部署在非关键、隔离的网络环境中,并关闭远程管理功能,以降低安全风险。