半个月前,中国网络安全公司奇安信披露了一个感染超过180万台电视盒和数字电视机的大型僵尸网络Kimwolf,并推测其为近两年多次发动大规模DDoS攻击的Aisuru僵尸网络的变种。目前,其他安全公司已加入调查,并公布了新的发现。

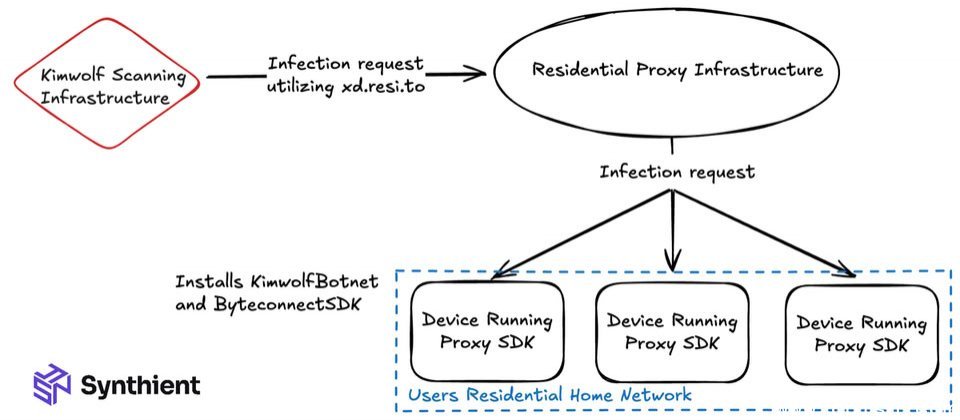

网络安全公司Synthient指出,Kimwolf大约从2025年8月开始活跃,截至目前,他们确认至少有超过200万台安卓设备被感染。主要感染途径是通过住宅代理服务器(Residential Proxy)网络环境,针对暴露在公网、且启用了Android Debug Bridge(ADB)服务的设备部署僵尸网络病毒。由于该僵尸网络依赖住宅代理服务器扩张规模,该公司呼吁所有代理服务提供商封锁高风险端口,并限制本地网络访问权限;同时提供检测工具,帮助用户确认电视盒是否已被感染。

针对Kimwolf迅速扩张的原因,Synthient认为是利用了住宅代理服务器网络的漏洞。该公司通过部署的蜜罐系统,监测到来自江苏艾迪信息科技代理服务IPIDEA的攻击活动,并在11月12日观察到攻击频率显著上升。攻击者专门针对指向运行代理服务器软件开发套件(SDK)设备的域名进行解析。

分析部分位于IPIDEA代理服务器集群的设备后发现,高达三分之二的安卓设备未启用身份验证机制,攻击者可远程执行任意代码。这些设备大多在出厂时就预装了代理服务供应商的SDK,一旦接入代理服务器网络,Kimwolf可能在几分钟内扫描到并完成渗透。

Synthient认为,Kimwolf实际感染设备数量远超200万台。他们每周监测到约1200万个IP地址,受感染设备主要集中在越南、巴西、印度和沙特阿拉伯。从设备类型看,TV BOX、HiDPTAndroid和SMART_TV占比最高。

进一步分析设备型号和名称后发现,大量设备疑似出厂时即预装了存在漏洞的SDK,因而成为Kimwolf的攻击目标。该公司购买部分设备进行逆向分析,证实了这一推测。除了Kimwolf,攻击者还利用Plainproxies Byteconnect SDK,将受控设备的带宽用于非法牟利。

虽然IPIDEA是Kimwolf的主要目标,但其他大型代理服务提供商也受到波及。Synthient已向11家厂商通报此问题,其中部分厂商的网络配置存在漏洞,允许攻击者访问局域网内的其他设备。该公司强调,目前尚未掌握Kimwolf全部合作厂商名单,意味着攻击者可能还有其他兜售代理节点流量的渠道。Kimwolf的爆发不仅暴露了单个设备的安全防护不足,更揭示了住宅代理服务器供应链的系统性漏洞。