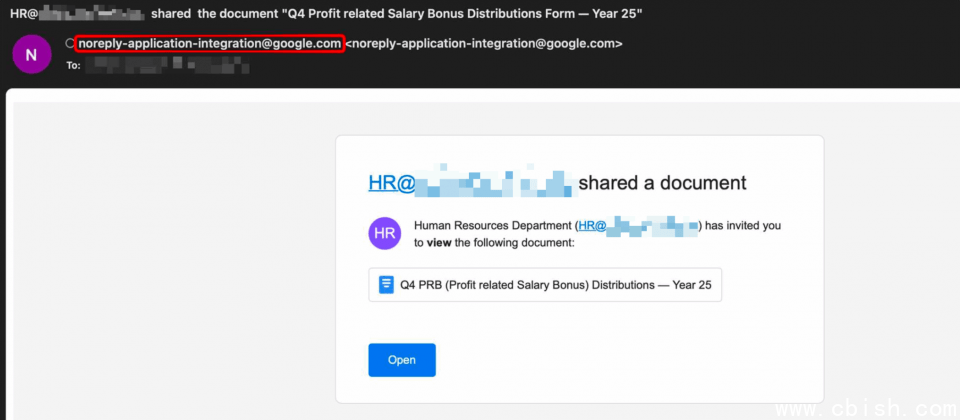

安全公司Check Point披露了一波近两周活跃的网络钓鱼攻击,黑客将钓鱼邮件伪装成企业日常的Google系统通知,例如语音信箱提醒、文件访问或权限开通,以此降低收件人的警惕性。研究人员指出,过去14天内,攻击者共发送了9,394封钓鱼邮件,针对约3,200个组织,邮件发件地址为noreply-application-integration@google.com,使邮件外观更接近系统自动通知。

此次攻击并非通过伪造发件域名或入侵Google基础设施,而是滥用Google Cloud的工作流自动化功能发送邮件。研究人员根据邮件特征和发送基础设施判断,攻击者疑似利用Google Cloud Application Integration中的邮件发送任务投递钓鱼邮件。这类任务原本用于系统通知和流程自动化,可根据集成流程将邮件发送至指定收件人,因此攻击者得以使用Google官方域名发送邮件,大幅提升邮件进入收件箱的概率。

攻击者刻意模仿Google通知的排版与措辞,并以需要立即处理的工作场景为诱饵,例如提醒用户有新的语音留言,或声称已获得共享文件的访问权限。对于多数企业IT人员而言,此类通知本就频繁出现,若再配合看似来自google.com的发件地址,更容易被误认为是常规操作而点击链接。

研究人员发现,攻击链采用多级跳转设计:第一步先将用户引导至可信的Google Cloud存储页面,以降低用户疑虑;随后再跳转至其他Google相关域名,显示伪造的CAPTCHA或图像验证界面,用以拖延或阻碍自动化扫描工具;最终将用户导向非微软域名上的伪造微软登录页面,以窃取账户密码。

Check Point统计显示,此次攻击主要针对的行业以制造业和工业为主,占比约19.6%,其次是科技与软件即服务(SaaS)行业,占比约18.9%,金融与银行保险行业占比约14.8%。地理分布上,美国占比最高,达48.6%,亚太地区约占20.7%,欧洲约占19.8%,显示出这类利用云端通知外观的钓鱼手法,在高度依赖自动化通知与文件协作流程的组织中尤为有效。

Google回应称,已封锁多起利用该通知功能的钓鱼活动。该事件源于工作流自动化工具被滥用,并非Google基础设施遭到入侵。Google表示已针对此类攻击加强防护措施,并将采取更多举措降低未来被再次滥用的风险。