资安业者Fortinet上个月察觉名为Fickle的窃资软件,骇客以Rust为基础开发,不仅採用相当複杂的程序码撰写,并透过相当灵活的手段来挑选目标下手。

研究人员将攻击行动大致区分成3个阶段:传送作案工具至目标电脑、部署前的準备工作,以及植入经过加壳处理的恶意酬载。

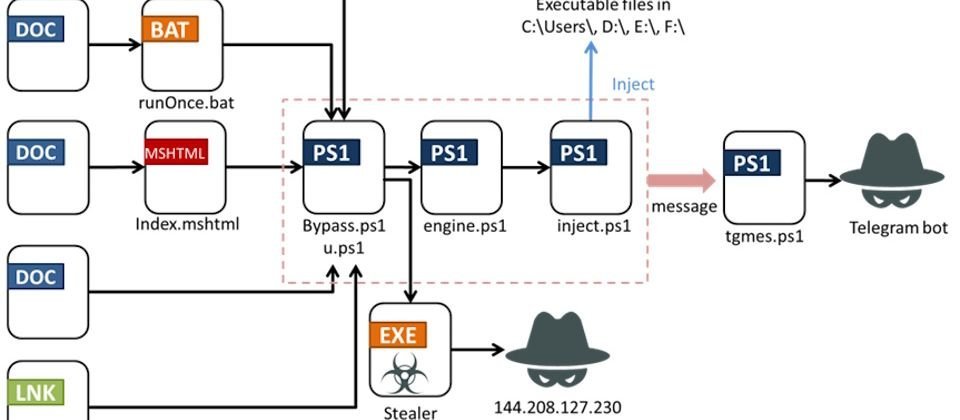

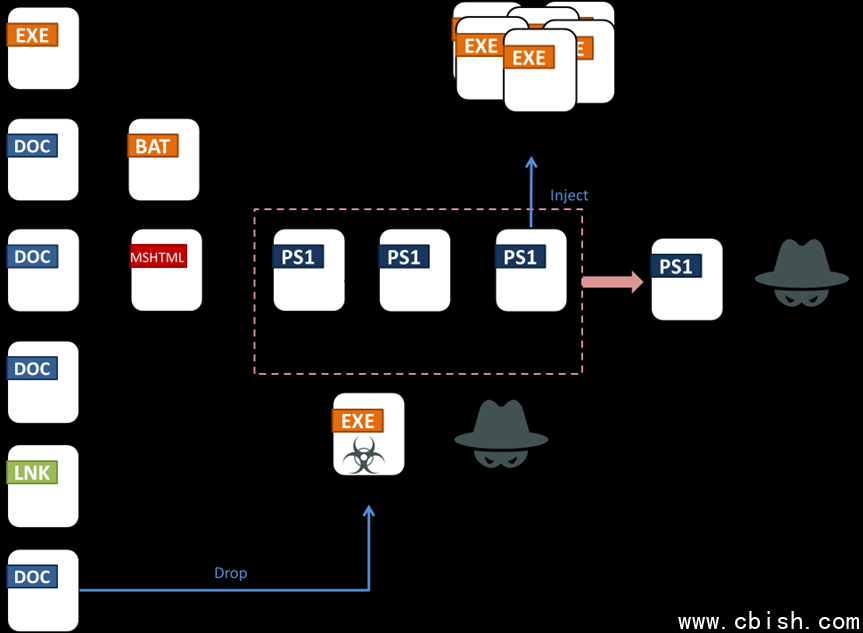

究竟骇客如何引诱受害者上钩,而能够传送作案工具,研究人员并未多做说明,但他们提及,对方利用4种管道传送Fickle,其中有两种是VBA巨集程序,一种是恶意软件投放工具(Dropper),另一种则是恶意程序下载工具(Downloader),其余两种管道,分别是伪装成URL捷径或执行档的下载器。

攻击者通常会运用上述管道,传送PowerShell指令码到受害电脑,档名通常是u.ps1或bypass.ps1,这些指令码定期向攻击者经营的Telegram机器人,传送受害电脑资讯。此外,对方也利用PowerShell指令码绕过使用者帐号控制(UAC)的防护机制。

针对透过VBA巨集发动的攻击,研究人员指出攻击链都是从Word文件开始。在使用恶意软件投放工具的攻击行动里,电脑会藉由巨集载入XML文件,而这个文件埋藏在巨集的UserForm物件标题,一旦触发,此XML文件就会下载窃资软件并执行。

而透过VBA恶意程序下载工具的做法,研究人员看到3种型态的下载器,其中一种会直接下载PowerShell指令码,另一种则是滥用公用程序forfiles.exe,攻击者这么做的目的,是要突破目标电脑的cmd使用限制。

最后一种则是在使用者启用巨集的过程中,存取MSHTML文件,透过特定的URL载入攻击命令。

而在窃资软件的启动过程里,恶意酬载会执行一连串的检查,避免在沙箱或是虚拟机器运作,然后从加密货币钱包、Chrome、Firefox等浏览器,以及AnyDesk、Discord、FileZilla、Signal、Skype、Steam、Telegram等网路应用程序收集用户资讯,再者,该窃资软件也会从特定资料夹收集敏感资料,并使用JSON字串外流资料。

特别的是,攻击者也能透过远端服务器指定收集的资料标的,使得窃取资料的範围变得更加弹性。