芯片厂商英特尔与AMD于本周同步发布2月例行性安全更新,合计修补超过80项安全漏洞,涵盖处理器微架构、服务器固件、管理引擎与图形驱动程序等多个方面。其中,英特尔可信域扩展技术(Trust Domain Extensions,TDX)的漏洞,以及AMD多款Ryzen与EPYC处理器相关问题,成为本次更新的重点。

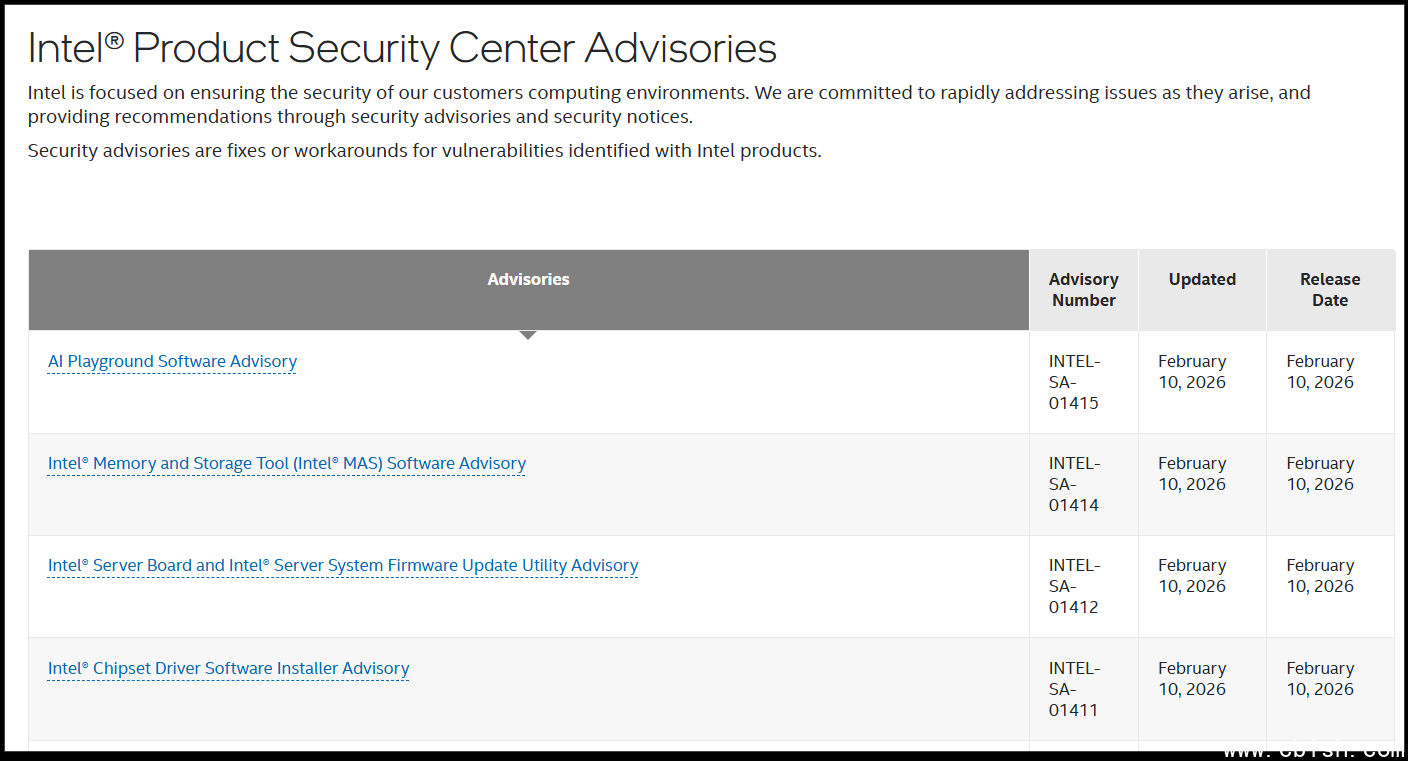

英特尔修补逾30项漏洞,TDX重大风险或危及云端隔离机制

英特尔此次共发布18则安全公告,修补超过30项漏洞,其中3则被列为高风险等级。

其中最受关注的是影响TDX技术的高风险漏洞,CVE编号为CVE-2025-30513,CVSS风险评分达8.4分。TDX是英特尔为强化云端计算环境隔离而设计的硬件机制,可在虚拟化架构下建立受保护的执行环境。该漏洞由英特尔与谷歌合作发现,源于TDX模块在Ring 0(即超级管理程序层级)中存在的竞态条件(race condition),使得在具备部分特权的用户环境下,攻击者可能在无需额外用户交互的情况下实现权限提升。根据官方资料,在具备本地访问与特权用户权限的前提下,攻击者可能突破云端虚拟化隔离,进一步获取更高系统控制权。英特尔已针对相关TDX固件发布补丁。

除TDX外,本次英特尔修补的中度风险以上漏洞还包括:

影响服务器固件更新工具(Server Firmware Update Utility,SysFwUpdt)的CVE-2025-25210漏洞,CVSS风险评分为8.2分,属高风险等级,此类权限提升问题可能导致攻击者获得更高系统控制权。

影响用于数据压缩与加密卸载的快速辅助技术(Quick Assist Technology,QAT)的CVE-2025-35998,CVSS风险评分为7.9分,该高风险弱点可能导致权限提升或拒绝服务。

影响安全与管理融合引擎(Converged Security and Management Engine,CSME)的中度风险漏洞CVE-2025-27708,涉及信息泄露风险。

此外,英特尔还针对AI Playground软件、以太网卡800系列控制器、神经处理单元(NPU)驱动程序,以及多款服务器平台固件与存储工具,发布了中、低风险补丁。官方指出,若未及时更新,攻击者可能利用漏洞触发拒绝服务,或进一步提升权限。

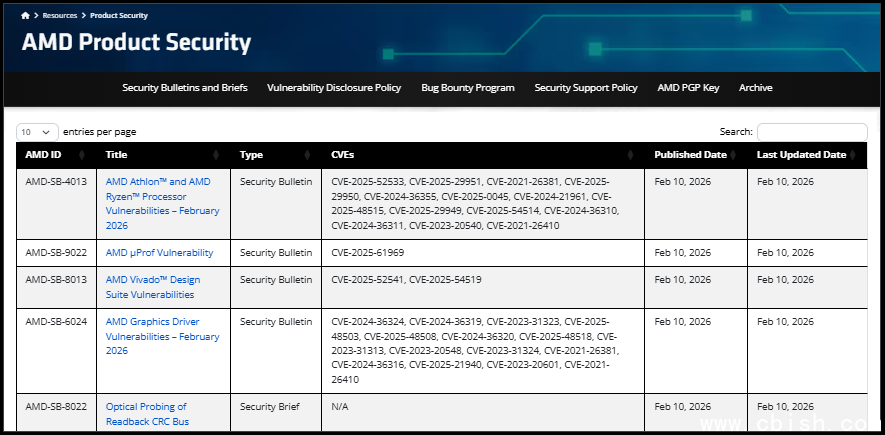

AMD修补逾50项漏洞,涵盖Ryzen与EPYC系列处理器

AMD本月发布7则安全公告,合计处理超过50项CVE漏洞。

其中一则公告列出14项影响Athlon与Ryzen系列处理器的漏洞,CVE编号横跨2021年至2025年。若被利用,可能导致未授权访问、权限提升、任意代码执行、拒绝服务或信息泄露等后果。

在企业级产品方面,AMD也为EPYC与EPYC Embedded服务器处理器修补了19项漏洞;针对图形驱动程序,AMD也修补了15项问题。

工具与开发环境方面,AMD修补了?Prof性能分析工具组的一项高风险权限提升漏洞,编号为CVE-2025-61969,CVSS风险评分为7.0,可能被用于执行任意代码;此外,AMD还针对Vivado设计套件修补了两项高风险安全漏洞。

除既有CVE漏洞公告外,AMD本月还针对近期学术研究与外部安全分析披露的侧信道攻击手法,发布了两则未编号的安全说明。这些内容并非源于AMD产品被实际滥用,而是研究人员在特定条件下验证的潜在攻击理论,AMD已就其产品是否受影响提出技术评估。

其中一项为时序型旁路攻击(Timing-based Side Channels),AMD指出,近期有研究针对特定GPU架构进行时序分析,试图通过运算时间差异推断内部数据处理情况。不过,AMD表示,相关研究与攻击手法主要针对竞争对手产品设计,并不影响其自家GPU架构。

另一项为物理光学旁路攻击(Physical Optical Side Channel),根据公开研究,在具备物理接触与专业设备的前提下,攻击者理论上可能通过芯片背面进行光学观测,从加密位流(bitstream)中还原明文配置数据。AMD强调,此类攻击属于需拆解芯片并进行背面物理操作的高门槛情境,已超出AMD 7系列FPGA产品的威胁模型,因此不视为一般远程攻击风险。

由于本次更新涉及处理器底层微架构、固件与核心驱动程序,影响范围涵盖数据中心、企业服务器与个人电脑环境。安全专家建议,企业IT部门与用户应尽快前往英特尔与AMD官方安全中心网站,查阅受影响产品清单,并依照公告指引完成固件与驱动程序更新,以降低遭攻击风险。