1月13日,安全公司Check Point发布通告,称其安全访问服务边缘(SASE)平台Harmony SASE中存在一个中等风险的安全漏洞CVE-2025-9142,该漏洞存在于Windows客户端应用程序中。本地攻击者可利用符号链接(symbolic link),在特定证书运行的文件夹外部进行文件写入或删除操作,可能导致系统文件被覆盖、权限被非法提升。Check Point建议用户将Windows客户端应用程序升级至12.2及以上版本以缓解该漏洞。

为进一步了解该漏洞情况,我们向Check Point求证,该公司表示,已在先前版本的Windows代理程序中完成修复,使用最新版本代理程序的用户已受到保护,无需采取额外措施。他们强调,该漏洞在最新版本中无法复现,并认为其危险程度不属于高风险。然而值得注意的是,Check Point的官方公告将该漏洞标记为中等风险,而根据CVE记录网站的信息,该漏洞的CVSS评分高达7.5分,属于高风险等级,与公司描述存在明显出入。

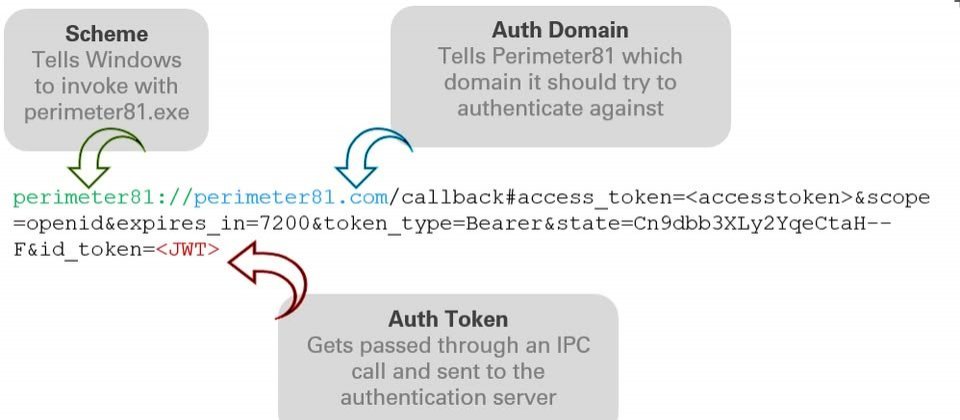

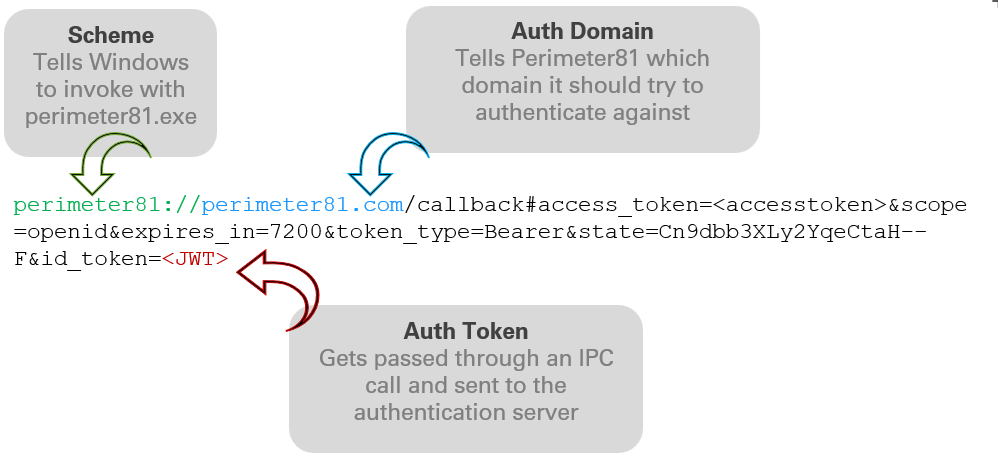

随后通报该漏洞的安全公司AmberWolf公布了详细技术细节,指出该漏洞属于目录遍历型弱点,存在于Harmony SASE(原Perimeter81)的特定服务组件中。该组件会根据用户JWT令牌中提供的租户名称(Tenant Name)生成对应的文件夹与文件结构。JWT内容可通过命名管道(Named Pipe)或URI处理程序(URI handler)进行本地进程间通信(IPC)传递至该服务。攻击者若利用符号链接,可强制将任意内容写入磁盘的任意位置。

AmberWolf指出,在用户登录Harmony SASE的过程中,计算机通过URI处理程序将浏览器中的相关操作移交至客户端程序。按理说,用于启动应用的二进制文件内含一组域名白名单,其中一个未被注册的域名p81-falcon.com可被攻击者注册并滥用。攻击者可搭建假冒的服务器端组件,诱导客户端程序与其通信。尽管JWT已被签名,但客户端程序的本地服务组件在验证签名前即处理了租户名称,导致攻击者可将租户名称指定为任意值,从而篡改后续函数创建的文件路径。

随后,攻击者可将恶意证书写入符号链接。由于Harmony SASE客户端程序以SYSTEM权限运行,其服务组件具备删除指定文件夹内所有文件并生成特定证书文件的权限。由于文件写入路径可通过前述方式控制,攻击者可将文件写入任意位置,甚至植入恶意DLL文件。值得注意的是,由于该功能涉及IPC调用,攻击者有机会以自动化方式利用CVE-2025-9142。