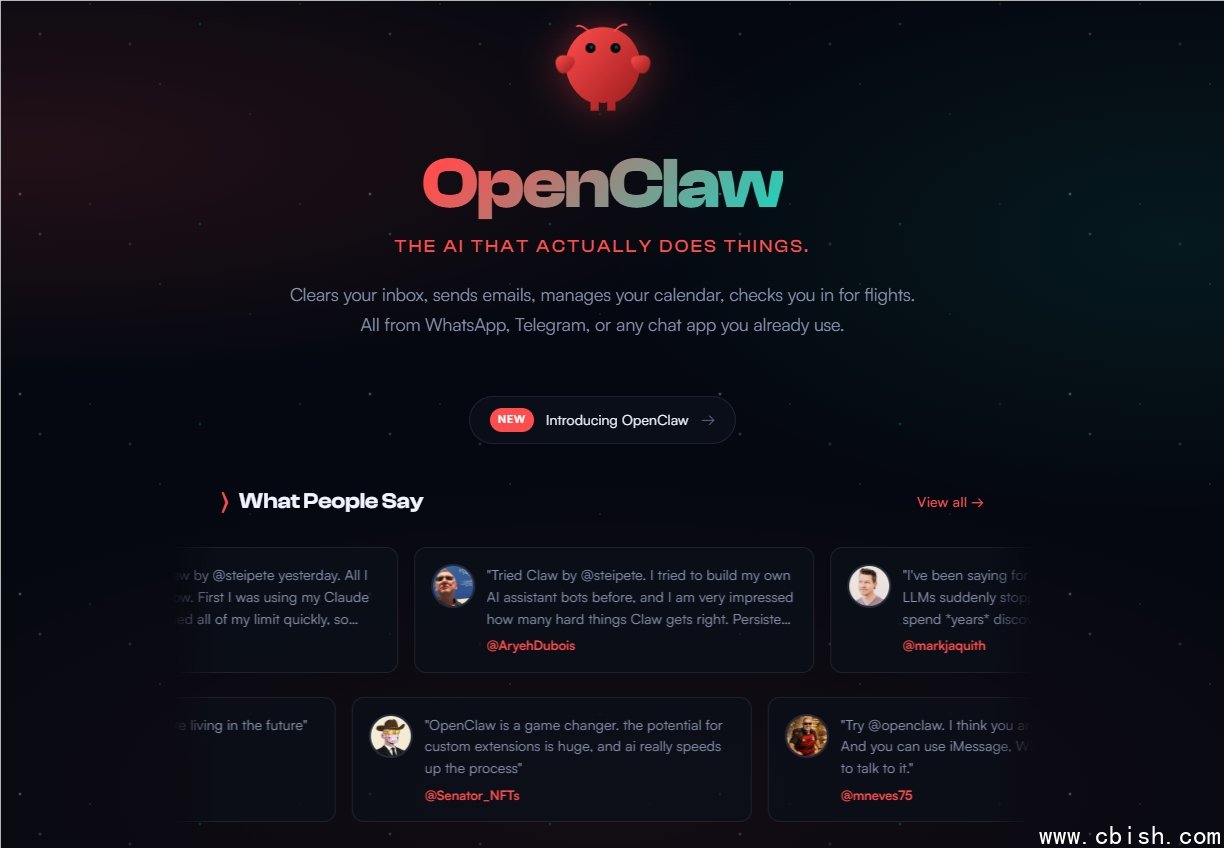

OpenClaw 智能体被曝安全漏洞,macOS 用户正遭精准窃密攻击

近期在AI圈迅速走红的智能体OpenClaw(原名Clawdbot),因其能自动处理邮件、安排日程、回复消息等功能,被不少用户奉为“数字助手神器”。但就在热度攀升的同时,安全团队已发现其背后潜藏的严重风险——攻击者正利用该平台的开放机制,向macOS用户大规模投放恶意软件,目标直指密码、密钥和敏感数据。

1Password安全团队监测到,已有多个真实案例显示,攻击者将恶意脚本伪装成“官方推荐技能包”或“自动化教程”,通过社区论坛、Telegram群组、甚至AI工具的官方Discord频道传播。用户在下载并安装这些“技能”时,会被引导执行一段看似正常的Shell命令,例如:

chmod -R 755 ~/Library/Application Support/OpenClaw

xattr -rd com.apple.quarantine ~/Library/Application Support/OpenClaw/skills/*

这些命令的真正目的,是移除macOS系统为下载文件自动添加的“隔离标记”(quarantine flag)。一旦这个安全屏障被清除,恶意程序就能绕过Gatekeeper和XProtect的检测,静默安装并长期潜伏。

窃密病毒专盯高价值数据,开发者和企业用户风险最高

这类恶意软件并不制造弹窗或勒索,而是悄无声息地采集用户设备上的核心凭证:

- 浏览器保存的登录会话(Chrome、Safari、Firefox)

- 系统钥匙串(Keychain)中的Wi-Fi密码、网站自动填充信息

- SSH私钥(~/.ssh/id_rsa)、GPG密钥

- 开发人员的API密钥、GitHub Token、AWS Access Key

- 企业邮箱的OAuth令牌与Slack、Notion等SaaS平台的会话

一旦这些数据被窃取,攻击者不仅能登录你的账户,还能以你的身份访问公司云资源、提交恶意代码、甚至发起供应链攻击。有安全研究员已发现,部分窃密脚本会将数据加密后上传至Telegram机器人控制的服务器,全程无需连接C2服务器,极难追踪。

“模型上下文协议”救不了你,社会工程才是真漏洞

很多人以为,AI智能体靠的是“大模型理解能力”,所以更安全。但现实恰恰相反——攻击者正是利用了用户对AI的信任。一个伪造的“OpenClaw技能教程”视频,标题可能是:

“用OpenClaw自动整理300封工作邮件,我只用了5分钟(附完整配置)”

视频中,博主一步步演示如何“导入技能”、“运行脚本”、“享受自动化”。用户根本不会怀疑——毕竟,这是“AI工具的官方推荐”。而真正的漏洞,不在代码,而在人心。

目前,OpenClaw官方尚未发布正式安全补丁。但其GitHub仓库中已有用户提交警告,称“某些技能包在安装后会修改系统权限”。社区正在紧急整理黑名单,已有超过20个可疑技能文件被标记。

你现在该怎么做?立即执行这5条防护措施

- 立即检查:打开“终端”,输入

xattr -lr ~/Library/Application Support/OpenClaw。如果看到com.apple.quarantine字段消失,说明你的系统已被篡改。 - 删除可疑技能:进入

~/Library/Application Support/OpenClaw/skills/,删除所有非官方来源的文件夹,尤其是名称含“教程”“自动化”“一键”等字样的。 - 重置凭证:立即更改所有重要账户密码(特别是邮箱、GitHub、云服务),并启用双因素认证(2FA)。不要依赖浏览器自动保存密码。

- 关闭自动执行:在OpenClaw设置中,关闭“允许执行外部脚本”或“自动运行技能”功能,所有操作必须手动确认。

- 只从官方渠道获取技能:目前仅允许通过OpenClaw官网(openclaw.ai)或其官方GitHub(github.com/openclaw)下载技能包。其他任何第三方链接,一律视为高危。

安全不是靠AI保护的,而是靠你自己的警惕。一个看似方便的“一键自动化”,可能就是你数字身份的丧钟。