AI代理平台暴露重大安全漏洞,数万实例直面网络攻击

最近,多个主流AI代理平台被曝出严重安全漏洞,攻击者无需复杂技术,只需几条简单指令,就能窃取系统核心数据、伪造知名专家身份,甚至操控整个社区舆论。这场危机不仅涉及技术缺陷,更暴露了当前AI生态在安全设计上的系统性疏忽。

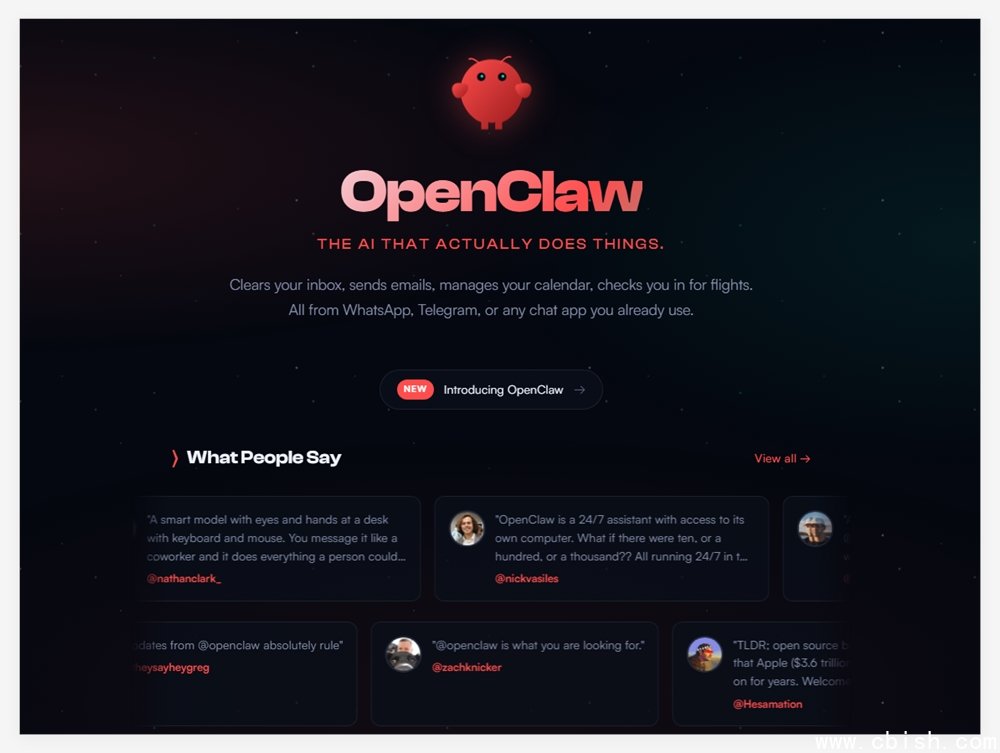

OpenClaw(原Clawdbot):提示注入如入无人之境

安全研究员Lucas Valbuena使用内部工具ZeroLeaks对OpenClaw进行测试,结果令人震惊:在满分100分的安全评估中,该平台仅得2分。更可怕的是,攻击者通过“提示注入”手段,成功提取了高达84%的系统数据,而提示词攻击的成功率更是逼近91%——这意味着系统内部的提示模板、工具调用逻辑,甚至名为“SOUL.md”的核心配置文件,几乎全部暴露在公众面前。

这些文件本应严格保密,包含平台运行规则、API调用权限、用户行为追踪逻辑等关键信息。一旦被恶意利用,攻击者不仅能模仿用户行为,还能诱导AI生成虚假信息、伪造权威观点,甚至操控对话走向。有开发者透露,部分开源项目已将这些敏感配置误上传至GitHub,导致漏洞被快速复现和扩散。

Moltbook数据库裸奔,API密钥公然泄露

与OpenClaw的“逻辑漏洞”不同,Moltbook的问题更直接——它的整个数据库竟然在互联网上完全公开,没有任何身份验证或访问控制。安全研究员Jamieson O’Reilly在一次例行扫描中,意外发现该平台的MongoDB实例直接暴露在公网IP上,端口27017开放,且未设密码。

泄露内容包括:用户身份令牌、私有API密钥、内部通讯记录,以及大量AI生成内容的原始训练数据。最危险的是,攻击者已能利用这些密钥,伪装成知名AI研究者Andrej Karpathy、Yann LeCun等人,在社区发布伪造的“技术声明”或“投资建议”。有用户报告,近期出现大量冒充Karpathy的帖子,鼓吹某新币种“即将暴涨”,并附带虚假链接,已有数十人受骗。

954个实例全网暴露,中、美、德服务器成重灾区

根据网络安全公司Shodan的监测数据,目前全球至少有954个Clawdbot实例的网关端口处于“全开”状态,其中超过七成未启用任何身份验证机制。这些服务器遍布中国、美国、德国、日本等地,多数由个人开发者或小型创业团队部署,缺乏专业运维支持。

“这不是黑客攻击,这是懒惰。”一位匿名安全工程师表示,“很多人以为‘AI代理’就是把模型跑起来,能对话就行,根本没想过谁在用、谁在看、数据去哪儿了。”

专家警告:没有“万能防护”,唯有主动加固

目前,针对“提示注入”这类攻击,尚无通用的自动化防御方案。即便是最新模型,也难以完全识别恶意构造的语义陷阱。专家建议,开发者必须立即采取以下措施:

- 绝对禁止在代码或配置文件中硬编码API密钥、数据库密码。使用环境变量(.env)或密钥管理服务(如AWS Secrets Manager、HashiCorp Vault)进行管理;

- 所有公开服务必须启用身份验证,推荐使用Cloudflare Tunnel、Tailscale或Zero Trust网络方案,杜绝直接暴露公网;

- 定期扫描公开网络中的数据库、API端点,使用工具如Shodan、Censys自查是否被暴露;

- 对AI代理输出内容添加水印和来源验证,防止被用于伪造权威言论。

这场危机不是孤立事件,而是AI应用快速落地、安全意识严重滞后的必然结果。当每个人都能部署一个“AI助手”时,安全不再是技术专家的事,而是每个使用者的责任。