微软上周宣布,将在未来的Windows版本中默认关闭不安全的NTLM(NT LAN Manager)协议。微软也将同时启动三阶段退役措施,并推出新工具协助老旧应用迁移。

NTLM是微软于1990年代在Windows NT操作系统中引入的身份验证协议,用于Windows网络和本地身份验证,在不传输明文密码的情况下验证用户身份。近二十年来,由于存在安全风险,如重放攻击,微软已逐步推广更安全的Kerberos协议替代NTLM,并建议用户停用NTLM。2023年,微软宣布将逐步降低Windows 11中NTLM的重要性。

2024年6月,微软正式将NTLM相关协议,包括LANMAN、NTLM v1/v2列为退役协议。退役功能仍可继续使用,但微软将不再提供更新或开发新功能,且未来版本中可能彻底移除。微软警告,企业环境中持续使用NTLM将面临多重安全风险,包括缺乏服务器验证、易受重放(replay)/中继(relay)/传递哈希(pass-the-hash)攻击、弱加密算法,以及诊断数据和透明度不足等问题。

微软表示,当前已进入将NTLM从退役转向默认关闭的阶段。在未来的Windows版本中,该功能将默认关闭。但微软强调,默认关闭NTLM并不意味着完全从Windows中移除,而是系统将优先使用更安全的Kerberos验证,默认阻止网络NTLM验证,不再自动启用。针对老旧应用,微软将推出新功能帮助解决无法使用NTLM的兼容性问题,具体如下:

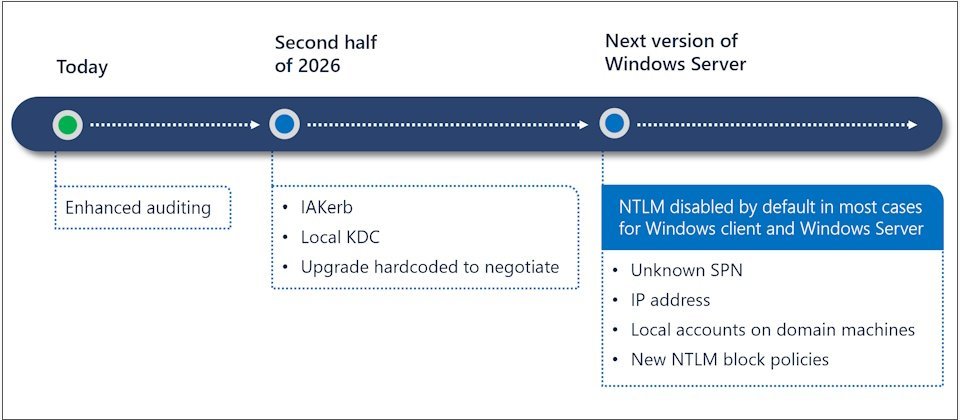

微软即日起启动三阶段退役计划:

第一阶段(即日起至2026年年中):微软将在Windows 11 24H2及Server 2025及之后版本中,新增强化的NTLM审计功能,帮助管理员识别哪些用户、设备或应用程序仍在使用NTLM而非更安全的Kerberos等现代验证协议。审计信息可通过“应用程序和服务日志”中的事件查看器查看,路径为:Microsoft > Windows > NTLM > Operational。

第二阶段(2026年年中至下一版Windows Server发布前):微软将逐步关闭NTLM功能,并于2024年下半年为Windows 11 24H2及Server 2025以上版本推出配套工具,协助停用NTLM,包括IAKerb、本地KDC(密钥分发中心)升级,以及将核心Windows组件中硬编码的NTLM逻辑升级为自动协商Kerberos。

第三阶段:默认关闭网络NTLM功能,仅允许管理员通过明确的策略设置手动重新启用。在绝大多数情况下,Windows客户端和服务器将默认不使用NTLM。为避免应用中断,系统仅保留对内置组件的NTLM兼容支持。