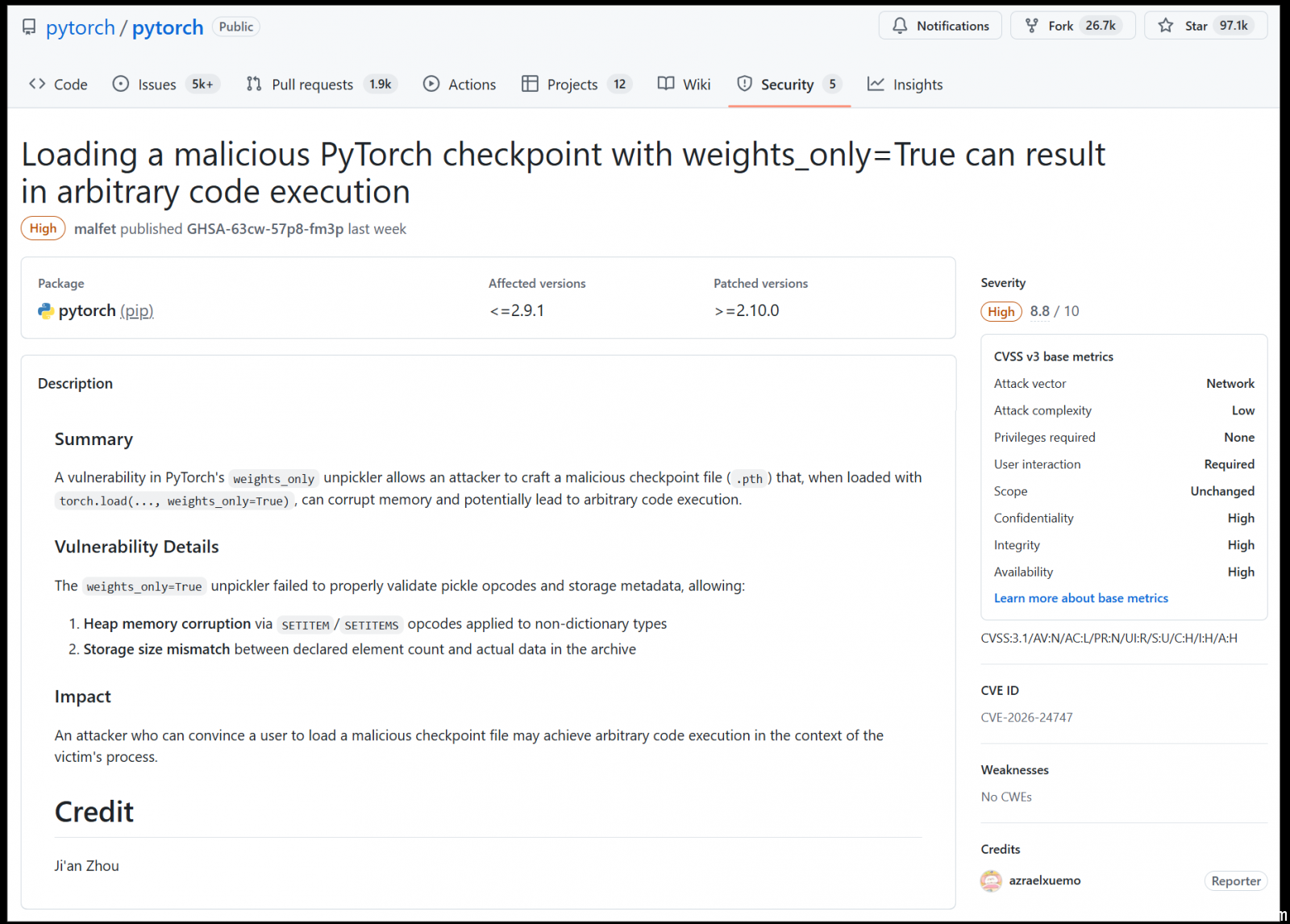

开源深度学习框架PyTorch被披露存在安全漏洞CVE-2026-24747,CVSS风险评分为8.8分,属于高风险(High)等级。即使用户启用了原本用于降低风险的安全加载选项,攻击者仍可能通过特制的模型文件触发远程代码执行(RCE)。

PyTorch是人工智能与机器学习生态中广泛使用的深度学习库,常用于模型训练、推理和模型交换等场景。由于模型加载流程涉及Python的pickle序列化机制,一旦加载来源不明的模型文件,就可能带来执行不可信代码的风险。基于此背景,PyTorch团队此前在torch.load()函数中提供了weights_only=True等选项,旨在仅加载权重数据,以减少反序列化带来的攻击面。

然而,原本被部分用户视为“较安全的加载方式”,在CVE-2026-24747漏洞下仍可能失效。根据PyTorch维护团队于1月下旬发布的安全公告,问题出在weights_only模式所使用的unpickler实现。攻击者可通过构造恶意的checkpoint文件(如.pth文件),在用户以weights_only模式加载时触发内存破坏(memory corruption),并可能进一步导致任意代码执行。

从实际利用场景来看,此类漏洞对频繁下载、共享或从第三方来源获取模型文件的开发与研究环境影响尤为显著。只要用户加载攻击者事先准备的模型文件,就可能在本地或执行加载操作的节点上触发风险,使模型加载流程成为AI供应链中的另一个攻击入口。

修复方面,PyTorch团队指出,所有早于PyTorch 2.10.0的版本均受CVE-2026-24747漏洞影响,该问题已在PyTorch 2.10.0版本中修复。维护团队呼吁,仍在使用旧版PyTorch的开发者应尽快升级至2.10.0或更高版本,同时避免在不可信环境中加载来源不明的模型文件,以降低被利用的风险。