背景图片取自Milad Fakurian on Unsplash

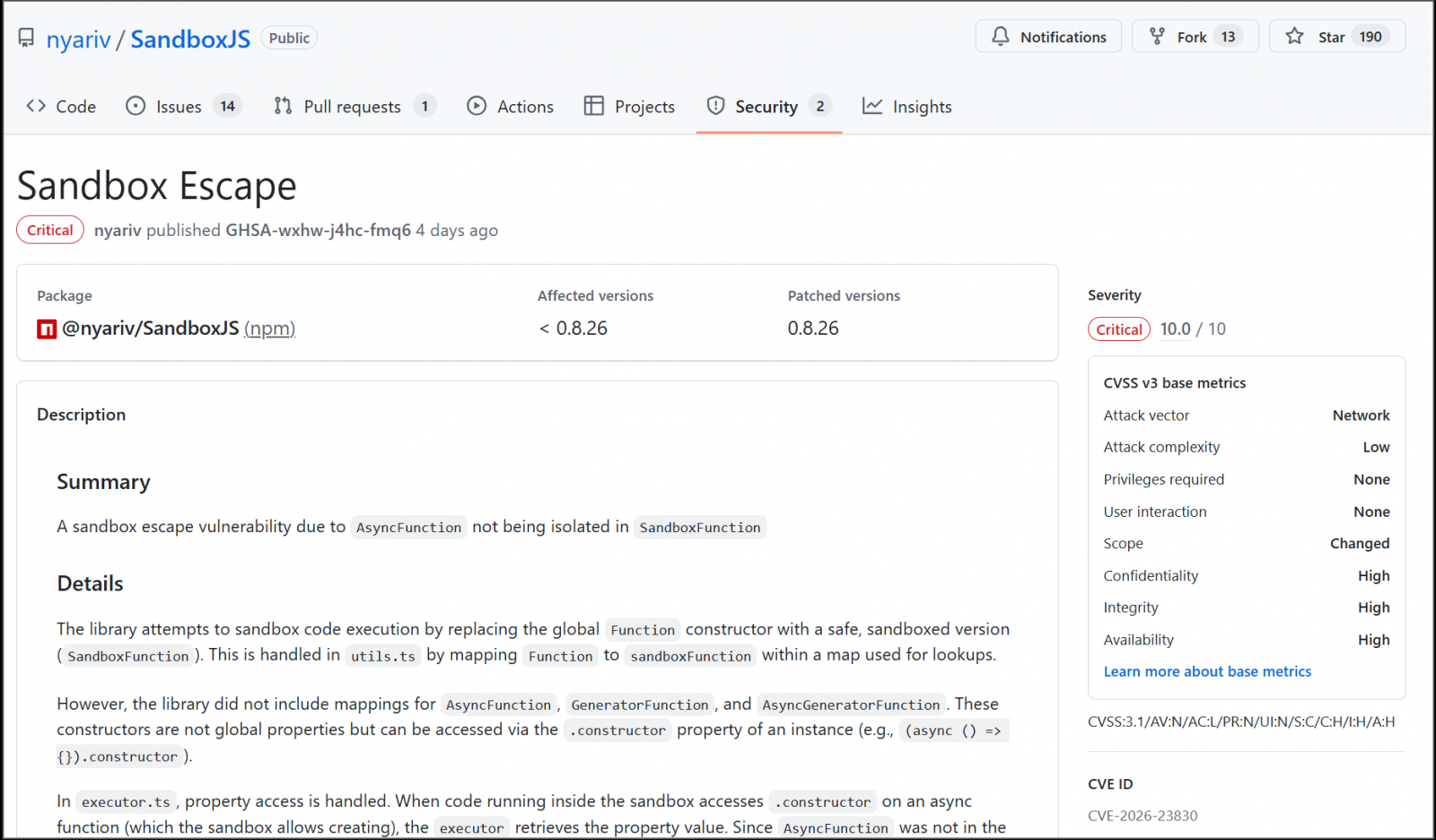

主打在JavaScript环境中安全执行不受信任代码的开源项目SandboxJS,在1月下旬修复了一项重大安全漏洞。该漏洞已被登记为CVE-2026-23830,CVSS风险评分为满分10分,属于高危等级。安全研究人员指出,在特定条件下,攻击者可绕过SandboxJS的沙箱限制,执行非预期的任意代码,对依赖该工具隔离不受信任代码的应用环境构成严重威胁。

SandboxJS是一套基于JavaScript语言层级的沙箱工具,主要通过替换全局Function构造函数,限制不受信任代码在执行时可访问的对象与能力,常用于评估用户输入的脚本,或在受限环境中运行第三方JavaScript代码。根据SandboxJS项目在GitHub发布的安全公告,CVE-2026-23830问题源于原有设计未将AsyncFunction等相关函数的构造函数纳入相同的隔离与拦截机制,导致沙箱隔离在特定情况下被绕过。

从漏洞分类角度看,NVD将CVE-2026-23830对应至多项由MITRE定义的通用漏洞枚举(CWE),包括CWE-94(代码注入)、CWE-693(防护机制失效)以及CWE-913(动态管理代码资源控制不当)。这些分类表明,该漏洞与沙箱防护机制对动态生成与管理代码资源的控制不足有关,导致原有安全限制在特定条件下被绕过。

该漏洞影响SandboxJS 0.8.26版本之前的所有版本,项目团队已发布0.8.26版本完成修复。已在产品或服务中使用SandboxJS的开发者,应尽快升级至0.8.26或更高版本。