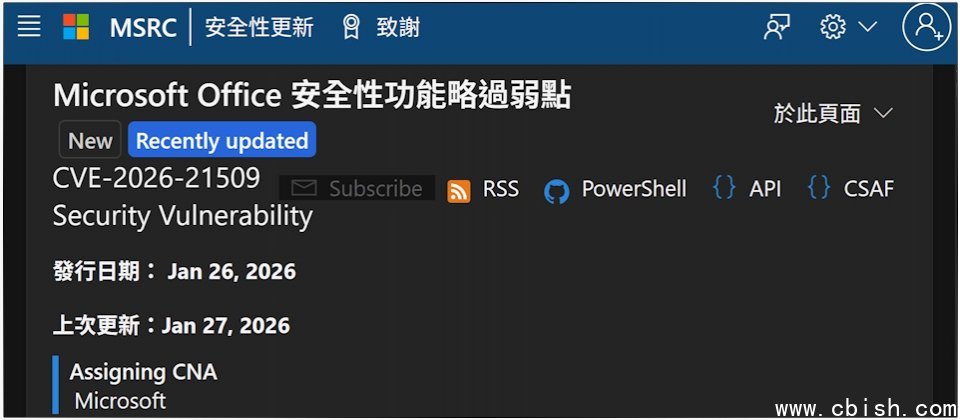

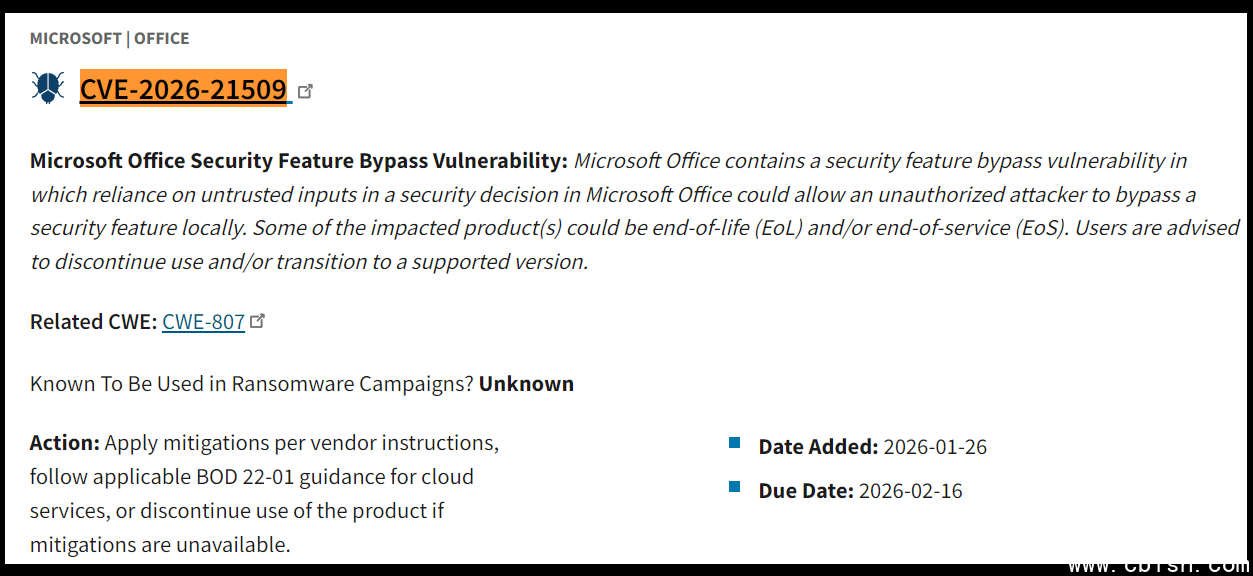

微软周一(1月26日)紧急修复了位于Office中的零日漏洞CVE-2026-21509,该漏洞已被美国网络安全和基础设施安全局(CISA)列入已利用漏洞(Known Exploited Vulnerabilities,KEV)目录,并要求政府机构在2月16日前完成修补。

CVE-2026-21509是一个安全功能绕过漏洞,源于Microsoft Office在进行安全判断时依赖不可信的输入,导致攻击者可在本地环境中绕过原本用于防护的OLE/COM缓解机制。攻击者需向用户发送恶意Office文件,并诱导其打开文件,才能成功利用该漏洞。

COM的全称为组件对象模型(Component Object Model),是Windows平台上的软件架构标准,用于实现不同程序和不同语言编写的功能模块以统一方式相互调用与互通;而对象链接与嵌入(Object Linking and Embedding,OLE)则基于COM构建,允许不同应用程序的内容在同一文档中被嵌入、链接和交互。

该漏洞影响多个Office版本,包括Office 2016、Office 2019、Office LTSC 2021、Office LTSC 2024以及Microsoft 365 Apps等。微软已发布Office 2016和Office 2019的官方更新,对于Office 2021及之后版本,微软已通过服务器端推送更新,用户只需重启即可生效。