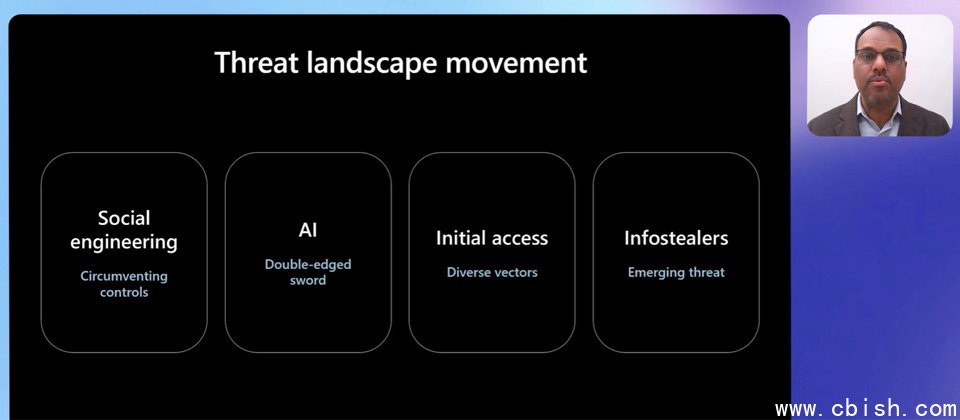

在去年10月发布的微软2025数字防御报告中,揭示了近期网络犯罪手法出现一项重要变化,正从传统的系统入侵,大幅转向窃取合法身份后进行非法登录。对此,微软印度及南亚区首席安全顾问Anujh Tewari进一步解析,指出“社交工程”、“初始访问”、“AI”与“窃密软件”是企业必须关注的四大重点。

首先,我们从新兴的窃密软件(InfoStealer)威胁来看,Anujh Tewari指出,这类恶意威胁几年前未被视为重要的网络攻击类别,但2025年微软观察到“窃密软件即服务(InfoStealer as a Service)”模式大量出现,大幅降低了攻击门槛。

对此态势,我们并不感到意外。事实上,过去两三年来,iThome已多次报道安全公司揭露不同窃密软件活动的消息。这类恶意威胁不仅能窃取浏览器存储的账号密码与凭证,还可访问浏览器中的Cookie;部分能力更强的变种,甚至能直接劫持Session Cookie,利用已完成验证的登录状态来绕过MFA的防护。

值得注意的是,不常接触安全的人可能误以为窃密软件是“偷数据”的恶意软件。事实上,这里窃取的“资”是指身份验证相关的“信息”(Information),而非一般的“数据(Data)”。更具体地说,InfoStealer窃取的是所谓的凭证(Credentials),包括登录账号密码、浏览器保存的密码、加密货币钱包相关凭证,以及至关重要的Session Cookie。因此,攻击者并非直接窃取文件,而是先夺取身份权限。一旦身份失守,后续威胁将不再局限于数据泄露,更可能演变为深度的企业渗透、恶意加密、数据删除,甚至导致整体的业务停摆与商誉损失。

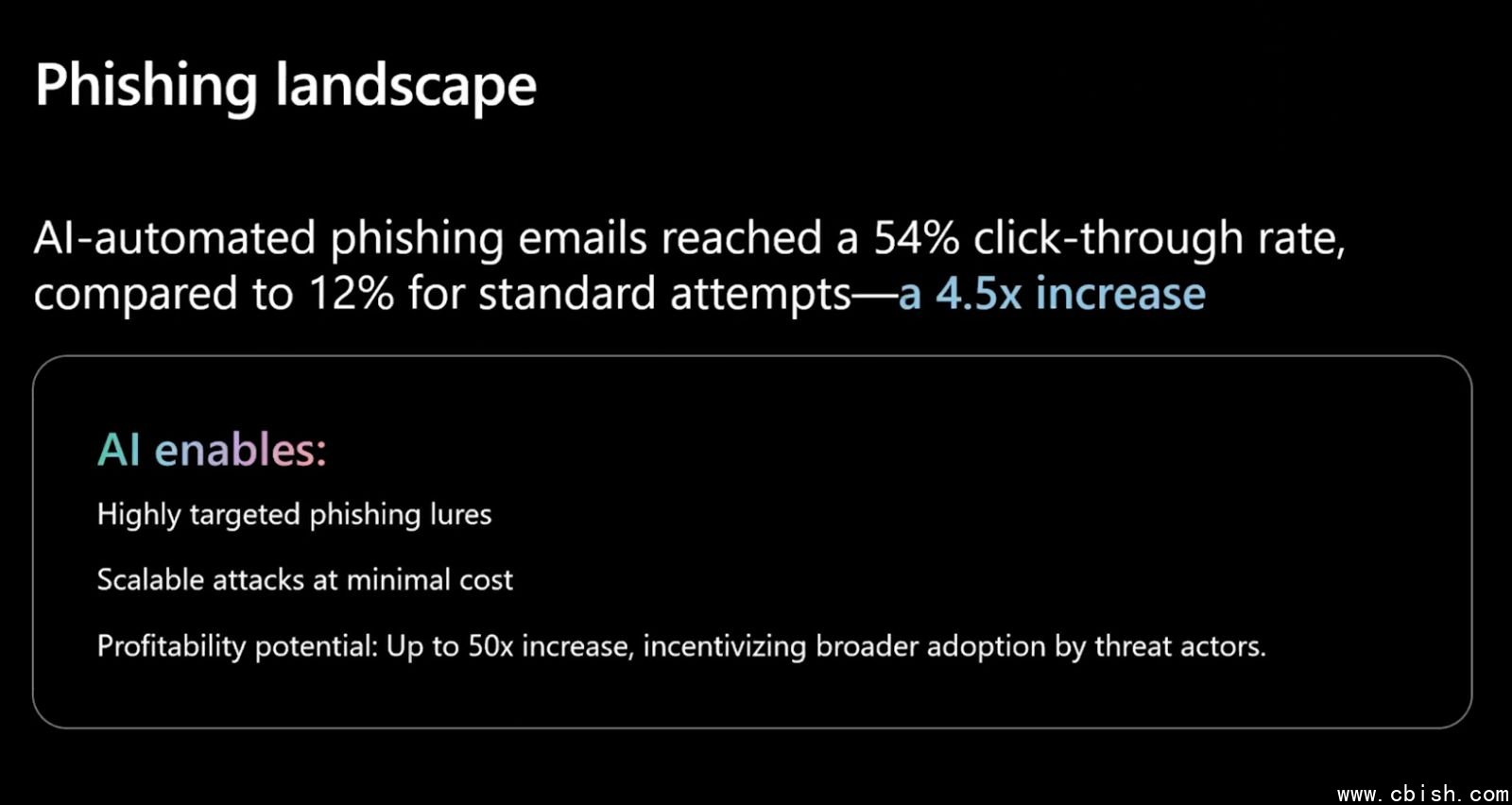

另一更关键的威胁态势,在于社交工程、初始访问、AI的交互作用。Anujh Tewari引用具体数据说明其严重性。微软发现,AI加持下的钓鱼攻击点击率高达54%,相较于传统钓鱼手法的12%,大幅高出4.5倍。他并表示,这显示普通用户难以辨别真伪,情况令人担忧。

长期以来,社交工程与初始访问一直是网络攻击的核心战术,钓鱼攻击至今仍是最常见的攻击渠道之一,但现在的状况是,攻击者越来越频繁地运用AI,打造高度逼真的社交工程诱骗手法。过去许多安全厂商都针对这一威胁态势发出警示,例如去年谷歌在大陆披露攻击者运用AI生成真实场景,也曾提到AI已成为强化社交工程攻击的常见手法。

对于社交工程、初始访问、AI的融合攻击态势演变,Anujh Tewari指出,2025年的主要威胁已不再局限于电子邮件,黑客开始利用Teams等协作工具拨打语音电话,冒充IT人员直接骗取访问权限,这类手法正变得越来越常见。近年来,我们也多次报道黑客团体Scattered Spider的攻击事件,以及黑客假扮外部供应商员工通过Microsoft Teams电话发动钓鱼攻击,也印证了这类威胁日益增加的趋势。

综合来看,上述攻击手段最终都指向同一个目标:突破身份权限。根据微软报告指出,超过97%的身份识别攻击源自“密码攻击”。仅在2025年上半年,身份识别类攻击便激增32%,显示企业遭遇的大多数恶意登录尝试,黑客多半是利用已泄露的账号密码数据库,发动大规模撞库攻击。

然而,微软现也指出,利用泄露凭证尝试非法登录并非唯一的攻击手段,窃密软件的使用量在2025年显著上升,逐渐成为黑客取得初始访问权的重要途径;此外,Anujh Tewari还提醒,云端身份滥用呈现增加趋势,同样是值得企业持续关注的方面。