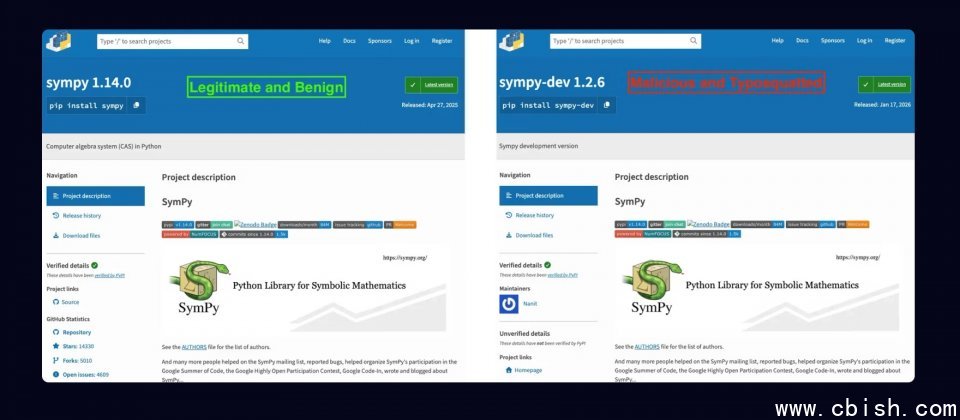

安全研究团队披露,Python包仓库PyPI近期出现一个名为sympy-dev的恶意包,刻意模仿知名符号数学库SymPy的项目描述与界面样式,诱导开发者在搜索或安装时误用。研究人员指出,sympy-dev专为Linux环境设计,会执行加密货币挖矿程序XMRig。

攻击者于2026年1月17日在PyPI发布了四个版本,从1.2.3到1.2.6均包含恶意代码,发布者信息显示为Nanit。该包上架首日下载量即突破1000次。研究人员强调,下载量不等于实际感染数,但足以表明其可能已进入部分开发者的工作站或自动化构建与测试环境。

此次攻击结合了开源生态中常见的“拼写误植”(Typosquatting)与项目页面仿冒手法。由于开发者在使用pip安装依赖包时,通常依赖包名和页面描述快速判断可信度,攻击者通过相似名称和复制内容,显著提升了误导开发者安装的可能性。研究人员提到,SymPy广泛应用于科研、教育和工程领域,属于高曝光度的常用库,攻击者无需大规模传播,仅需少量开发者误装,即可在特定技术社群与流程中扩散。

sympy-dev安装后不会立即启动恶意行为。攻击者将下载与执行代码隐藏在仿造SymPy多项式模块的路径中,只有当用户调用特定多项式相关函数时才会触发。触发后,程序会先获取远程配置文件并写入本地,再下载适用于Linux的可执行文件,并采用内存驻留方式运行以降低磁盘痕迹,但并非完全不留文件。

研究人员通过动态分析发现,sympy-dev加载的第二阶段程序为XMRig挖矿程序,并通过加密连接连接至矿池服务端点。攻击者通过远程端点提供配置与载入程序,因此即使不再更新PyPI上的版本,也能随时更换后续投放的程序类型与目的。

该团队已向PyPI安全团队通报,并要求下架该包及封禁发布者账号。目前PyPI项目页面已无法访问,显示资源不存在。