去年12月,安全公司Koi Security揭露了一种针对Firefox用户的恶意扩展攻击,名为GhostPoster。该攻击的特点是黑客利用隐写术将恶意载荷嵌入PNG图标文件中。随后,该公司指出攻击者为一个名为DarkSpectre的中国黑客组织。如今,其他安全公司发布了新的调查结果,显示相关活动最早可追溯至五年前。

浏览器安全公司LayerX基于Koi Security的调查成果,发现了17个与GhostPoster相关的恶意扩展。这些扩展使用相同的基础架构、策略和攻击手法(TTP)。值得注意的是,攻击目标不仅限于Firefox用户,还覆盖了Chrome和Edge用户。这些恶意扩展累计被下载超过84万次,部分扩展在应用商店中存活时间超过五年。

LayerX指出,该黑客活动最早出现在2020年2月,最初针对Edge用户,之后逐步扩展至Firefox和Chrome。根据这些恶意扩展的上架时间判断,攻击者在2024年8月前主要上架Edge扩展,但从2024年10月起,重点转向了Firefox用户。

GhostPoster相关的恶意软件采用多阶段感染链。黑客不仅将恶意加载工具嵌入扩展的PNG图标中,还在安装过程中解析图标以提取隐藏数据。恶意软件通常会延迟48小时或更长时间才执行,并在满足特定条件时连接命令与控制服务器,下载基于JavaScript的载荷。

该恶意软件能够拦截并修改HTTP头部,削弱网页安全策略,或劫持联盟营销流量以牟利,注入广告并实施点击欺诈,追踪用户浏览行为。为实现攻击自动化,该程序还具备自动破解CAPTCHA验证码的能力。

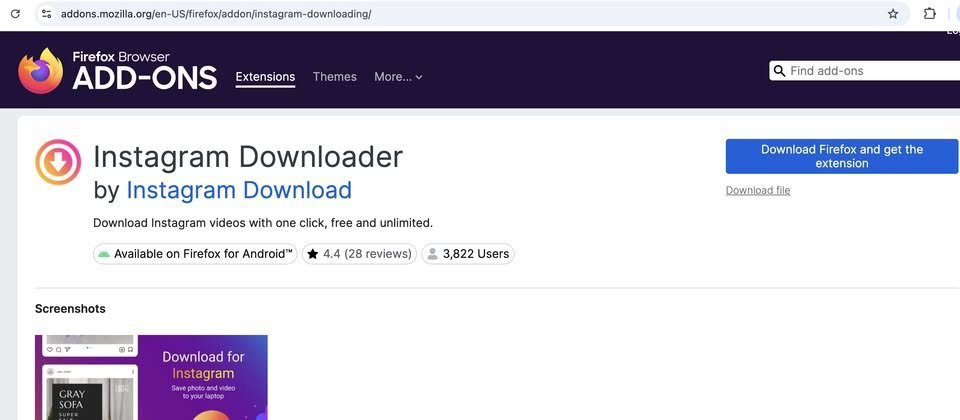

值得注意的是,LayerX后续发现黑客上架了更为复杂的恶意扩展,该扩展声称可帮助Firefox用户下载社交媒体Instagram的视频,已被下载3822次。此次攻击中,黑客利用特定图片文件作为载荷载体,将攻击逻辑嵌入后台运行的脚本中。该脚本启动后会读取图片并扫描特定字节序列,寻找隐藏内容,再通过Base64解码转换为JavaScript载荷,并采用动态执行方式规避检测。