一年前,安全公司Perception Point曾发出警告,指出黑客为规避检测,积极采用一种名为ZIP文件串联技术(ZIP Concatenation)的手法。这种手法顾名思义,是将多个ZIP文件串联成一个文件。由于不同解压工具解析压缩文件的方式存在差异,导致其中隐藏的恶意内容难以被发现。如今,已有恶意软件跟进该技术,引发安全界的关注。

提供托管检测与响应(MDR)服务的安全厂商Expel发出警告,近期黑客正利用特殊格式的ZIP文件传播恶意软件加载器GootLoader。该压缩文件实际上由500至1000个ZIP文件串联而成,仅当用户在Windows资源管理器中打开时,才会触发感染链;若安全人员使用7-Zip、WinRAR等解压工具,或通过沙箱等自动化分析平台打开,将无法访问其中的内容。攻击者此举旨在规避检测。Expel呼吁安全人员应根据此类ZIP文件的特征及攻击者的独特行为,建立针对性的检测机制。

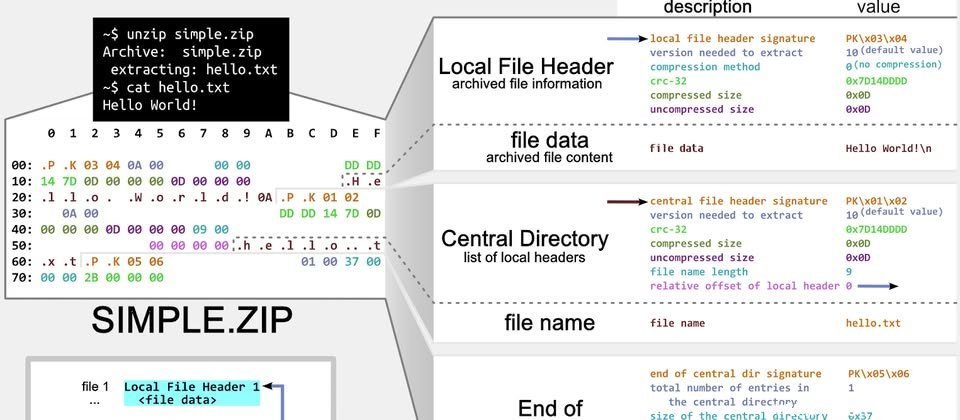

Expel进一步说明,该压缩文件的中央目录结束结构(End of Central Directory, EOCD)被破坏,缺失了两个关键字节,导致大多数工具在解析ZIP结构时出现错误。此外,所有用于传播GootLoader的ZIP文件,其非关键字段(如磁盘编号与磁盘数量)均被随机填充,这会导致部分工具在解压过程中生成大量不存在的ZIP文件。

他们还指出,用于传播GootLoader的ZIP文件是在用户下载过程中动态生成的。黑客串联的ZIP文件数量并不固定,同样为随机值,因此每个受害者从GootLoader基础设施下载的ZIP文件都是独一无二的。若研究人员试图通过文件哈希值构建入侵指标(IoC),将完全无效。Expel将这种技术称为“哈希规避”(hashbusting)。

一旦用户执行ZIP包内的文件(通常为JavaScript脚本),GootLoader便会启动复杂的感染链。在多数情况下,系统会通过Windows Script Host(WScript)执行临时文件夹中的JavaScript脚本,并在用户的启动文件夹中生成.LNK快捷方式文件。该快捷方式指向另一个.LNK文件,进而执行另一个JavaScript脚本,通过Windows Script Host(CScript)加载PowerShell进程。由于GootLoader背后的黑客组织正与另一团伙Vanilla Tempest(Vice Society)合作,受感染的计算机最终可能被植入勒索软件Rhysida。

Expel表示,此次调查的起因是威胁情报公司Huntress与一名长期追踪GootLoader的研究人员,于去年10月底发现该恶意软件再度活跃。研究人员发现,黑客使用的ZIP文件出现新手法:在Windows资源管理器中打开时,会解压出后缀为.JS的有效载荷;但若使用VirusTotal、Python解压工具或7-Zip打开,则仅显示看似无害的.TXT纯文本文件。基于此现象,Expel决定深入调查。

Expel呼吁企业采取防范措施,例如通过组策略对象(GPO),将默认由WScript打开.JS和.JSE文件的设置,改为使用记事本打开,以防止这类脚本在用户打开时自动执行;此外,若与员工日常工作无关,应考虑限制WScript与CScript的使用权限,并阻止执行从互联网下载的内容。